Yeni Hırsızlık Kampanyası Windows SmartScreen Güvenlik Açığını Kullanıyor (CVE-2024-21412) – Bu büyük ölçekli saldırı Windows kullanıcılarını hedef alıyor, parolaları, tarama geçmişini ve kripto cüzdan ayrıntılarını çalıyor.

FortiGuard Labs, Microsoft Windows kullanıcılarını hedef alan büyük ölçekli bir hırsız kampanyası tespit etti. Bu kampanya, güvenlik önlemlerini atlatmak ve hassas verileri çalmak için bilinen bir güvenlik açığından (CVE-2024-21412) yararlanıyor.

CVE-2024-21412, kullanıcıları potansiyel olarak güvenli olmayan uygulamalar veya web siteleri konusunda uyarmak için tasarlanmış bir özellik olan Microsoft Windows SmartScreen’deki bir güvenlik atlama güvenlik açığıdır. Bu kusur, uzak saldırganların SmartScreen güvenlik uyarısı iletişim kutusunu atlatmasına ve kötü amaçlı dosyalar sunmasına olanak tanır.

Fortinet araştırmacıları, Lumma Stealer ve Meduza Stealer gibi birçok saldırganın geçtiğimiz yıl içerisinde bu güvenlik açığından faydalandığını belirtti.

Saldırı Zinciri

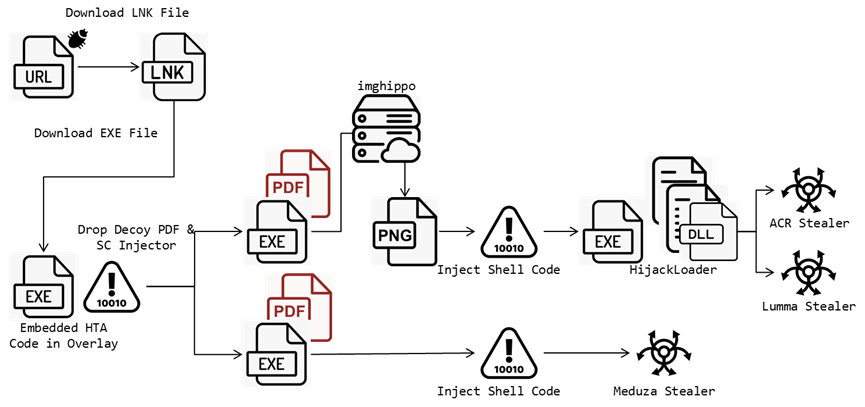

FortiGuard Labs’ın Hackread.com ile Salı, 23 Temmuz 2024’te yayımlanmadan önce paylaştığı rapora göre bu kampanya, kötü amaçlı yürütülebilir dosyaları indirmek için CVE-2024-21412’yi kullanan birden fazla dosya yayıyor. İşte saldırıların sırası.

- İlk Kimlik Avı: Kampanya, kötü amaçlı bir bağlantı içeren bir kimlik avı e-postasıyla başlar. Bağlantıya tıklandığında bir URL dosyası indirilir ve bu da bir LNK dosyası indirir.

- LNK Dosyası Çalıştırma: LNK dosyası, bir kaplama simgesi olarak gizlenmiş bir HTA betiğini indirmek için PowerShell komutlarını kullanır.

- HTA Scripti Yükü Çözer: HTA betiği, sessizce çalışan ve sahte bir PDF ile kötü amaçlı bir kabuk kod enjektörü indiren gizli bir PowerShell betiğini alır ve yürütür ve son hırsızı meşru işlemlere enjekte eder.

- Kabuk Kodu Enjeksiyonu: İki tür enjektör tanımlanmıştır. İlk enjektör, VirusTotal’da düşük tespit oranlarıyla bir kabuk kodu elde etmek için bir görüntü dosyası kullanır. İkinci enjektör, Imghippo web sitesinden bir JPG dosyası indirir ve kabuk kodunu elde etmek için piksellere erişmek ve baytları kod çözmek için Windows API “GdipBitmapGetPixel” kullanır. Diğer enjektör daha basittir, kodunu veri bölümünden şifresini çözer ve kabuk kodu enjeksiyonunu gerçekleştirmek için bir dizi Windows API işlevi kullanır.

- Hırsız Dağıtımı: Enjekte edilen kod, Meduza Stealer sürüm 2.9 veya ACR Stealer gibi bilgi çalan kötü amaçlı yazılımları indiriyor ve yüklüyor.

Çalınan Veriler ve Bölgesel Hedefleme

ACR Stealer, tarayıcılar, kripto cüzdanlar, mesajlaşma programları, FTP istemcileri, e-posta istemcileri, VPN hizmetleri, parola yöneticileri ve diğer araçlar dahil olmak üzere çeşitli uygulamaları hedef alıyor. Hırsız, C2 sunucusuyla iletişimi sürdürmek için meşru web hizmetlerini uyarlayabilir. Kampanya, Kuzey Amerika, İspanya ve Tayland’a göre uyarlanmış sahte PDF’lerle belirli bölgeleri hedef alıyor gibi görünüyor.

Microsoft’un CVE-2024-21412 güvenlik açığını gidermek için en son güvenlik güncellemelerini uygulamak, korunmak için çok önemlidir. Kullanıcılar kimlik avı bağlantılarına ve bilinmeyen dosyaları indirmeye karşı dikkatli olmalıdır. E-posta güvenlik çözümleri kimlik avı girişimlerini algılayabilir ve engelleyebilir. Kapsamlı bir güvenlik paketi gerçek zamanlı kötü amaçlı yazılım koruması sağlayabilir.

Hedeflenen uygulamaların tam listesine buradan ulaşabilirsiniz.

Menlo Security’de Siber Güvenlik Uzmanı olan Bay Ngoc Bui, son gelişme hakkında şu yorumu yaptı:

“CVE-2024-21412’nin yakın zamanda keşfedilmesi, Microsoft’un SmartScreen’ini hedef alan siber tehditlerin sürekli ve gelişen doğasını ortaya koyuyor. Saldırganların geleneksel güvenlik önlemlerini atlatmak ve yüksek değerli hedeflere kötü amaçlı yükler göndermek için taktiklerini sürekli olarak geliştirdiklerini gösteriyor. Bu, bu karmaşık saldırılara karşı koruma sağlamak için proaktif tehdit istihbaratına ve katmanlı savunmalara olan ihtiyacı vurguluyor.”

İLGİLİ KONULAR

- Windows Defender Açığı Phemedrone Stealer Tarafından Kullanıldı

- Kritik Yeni Outlook RCE Güvenlik Açığı İstismarları Önizleme Bölmesi

- MS Office’teki 7 Yıllık 0 Günlük Hatası Kobalt Saldırısını Düşürmek İçin Kullanıldı

- Black Basta Fidye Yazılımı Windows’u Yama Öncesinde 0 Gün Kullandı

- Palo Alto Yamaları 0-Gün (CVE-2024-3400) Arka Kapı Tarafından İstismar Edildi

- MS Outlook Güvenlik Açığı Rus Forest Blizzard Grubu Tarafından Kullanıldı

- Microsoft, CrowdStrike’ın Neden Olduğu Windows Kaosunu Düzeltmek İçin Araç Yayımladı

- Rus APT28 GooseEgg Aracıyla Windows Güvenlik Açığını İstismar Ediyor