AMCACHE, Windows sistemlerindeki kötü niyetli etkinliklerin belirlenmesinde hayati bir rol oynamaktadır. Bu araç, bir makinede hem iyi huylu hem de kötü amaçlı yazılım yürütülmesinin tanımlanmasına izin verir.

İşletim sistemi tarafından yönetilen ve neredeyse kurcalamaya dayanıklı olan AMCACHE verileri, kötü amaçlı yazılım otomatik silinmesi olsa bile devam ederek olay yanıtında vazgeçilmez hale getirir.

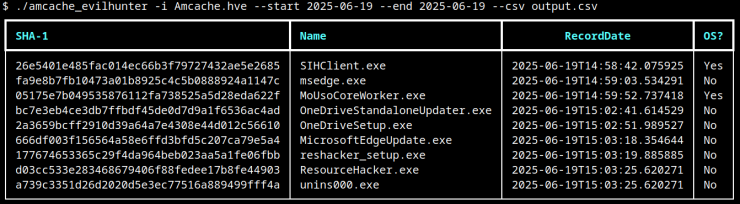

Amcache, DFIR profesyonellerinin OpenTip ve Virustotal gibi kamu tehdidi istihbarat yemlerini sorgulamalarını ve ağ boyunca engelleme için uzlaşma göstergeleri üretmesini sağlayan SHA-1 Hashes’i yürütülen dosyaları saklar.

Kaspersky araştırmacıları tarafından yayınlanan yeni açık kaynaklı aracı, Amcache.hve kayıt defteri kovanının ayrıştırılmasını basitleştirir, IOC çıkarma ve tehdit istihbarat aramalarını, tehdit algılama ve muhafazasını hızlandırmak için otomatikleştirir.

AMCACHE-EEVILHUNTER, Python’da yazılmış C: \ Windows \ AppCompat \ Programlar \ Amcache.hve dosyasını yutan ve anahtar meta girişlerini çıkaran bir komut satırı yardımcı programıdır.

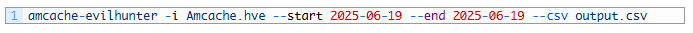

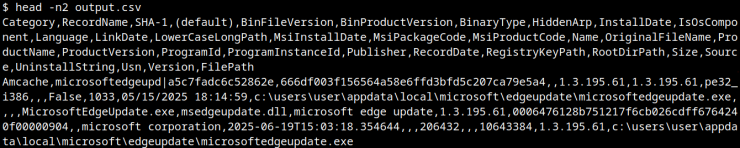

Kritik Kayıt Defteri Anahtarları, dosya yollarını, yayıncı verilerini, bağlantı zaman damgalarını, ikili tipleri (32 bit ve 64 bit) ve SHA-1 karmalarını ortaya çıkarmak için envanteriPplicationFile, envantorikalbinary, envanteryapplication ve envantoryapplicationShortCut’u ayrıştırır. Örnek bir çağrı şuna benziyor:

Bu komut, 1 Eylül ve 30 Eylül 2025 tarihleri arasında mevcut tüm yürütülebilir dosyaların bir CSV’sini çıkararak tarih aralığına göre kayıtları filtreler.

FileID alanı, dört önde gelen sıfıra sahip karma içerirken, boyut ve iSOSComponent bayrakları analistlerin sistem ikililerini potansiyel kötü amaçlı yazılımlardan ayırmasına yardımcı olur.

Kaspersky, Amcache-Evilhunter’ın göze çarpan özelliklerinin yerleşik tehdit istihbarat entegrasyonu ve gelişmiş filtreleme seçeneklerini içerdiğini belirtti.

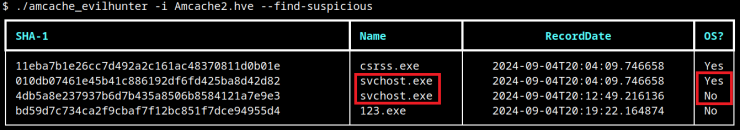

–Find-Suspicious bayrak, anormal girişleri vurgulamak için tek harfli adlar (1.EXE), rastgele altıgen dosya adları ve scvhost.exe gibi ortak yazım hatası varyantları gibi sezgisel tarama uygular.

Ek bayraklar, –Missing-Publisher ve –xclude-OS, imzalı işletim sistemi bileşenlerini filtreleyerek gürültüyü daha da azaltın. Belirlenen her karma için kullanıcılar:

Bu, Virustotal ve Kaspersky Opentip’e karşı otomatik aramaları tetikler, tespit sayımlarını ve tehdit sınıflandırma etiketlerini çıktıya ekler.

Analistler, silinmiş veya geçici araçların varlığını doğrulamak için –search “winscp.exe” kullanarak belirli anahtar kelimeleri veya programID değerlerini arayabilir.

AMCACHE-EVILHUNTER, REGF biçimlendirilmiş kovanı yüklemek için Python Kütüphanesi’ni altyapları ve değerleri boyunca yineleyerek kullanır.

Modüler mimarisi, geliştiricilerin özel IOC beslemelerine destek vermelerini veya Soar platformlarıyla entegre olmalarını sağlar. Hem Windows hem de Linux dağıtımları için GitHub’da ikili dosyalar ve komut dosyaları mevcuttur.

Ayrıştırma, filtreleme ve tehdit aramalarını otomatikleştirerek, amcache-evilhunter manuel çabayı önemli ölçüde azaltır ve DFIR iş akışlarını hızlandırır.

Olay müdahalecileri, yürütme zaman çizelgelerini hızla yeniden inşa edebilir, gizli rootkits’i envantorize yönlendirebilir ve envantorik uygulama girişlerinden sağlam IOC’ler oluşturabilir.

Düşmanlar giderek daha fazla kendi kendini yöneten kötü amaçlı yazılım kullandıkça, bu araç önemli yürütme kanıtlarının asla kaybolmamasını sağlar.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.