Çığır açan bir gelişmede, araştırmacılar saldırganların son derece kaçınılmaz ve tespit edilmesi zor kötü amaçlı yazılım oluşturmak için Windows Sanallaştırma Tabanlı Güvenlik (VBS) yerleşimlerini nasıl kullandıklarını ortaya çıkardılar.

Bir süreç içinde izole ve güvenli bellek bölgeleri olarak tasarlanan VBS enklavları, geleneksel güvenlik mekanizmalarını atlamak için silahlandırılıyor ve işletme sistemleri için önemli bir tehdit oluşturuyor.

VBS Enklavları: Çift kenarlı bir kılıç

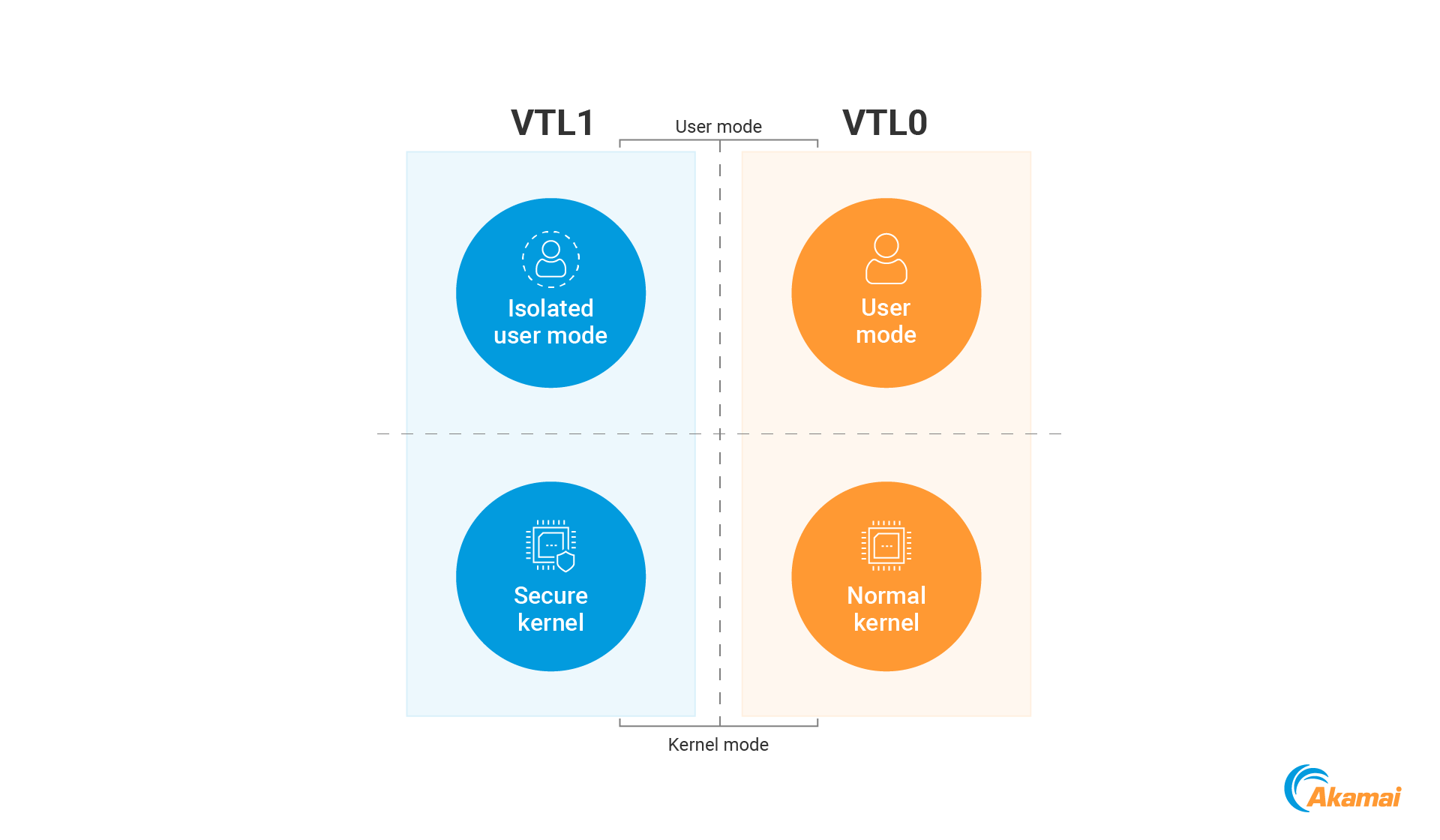

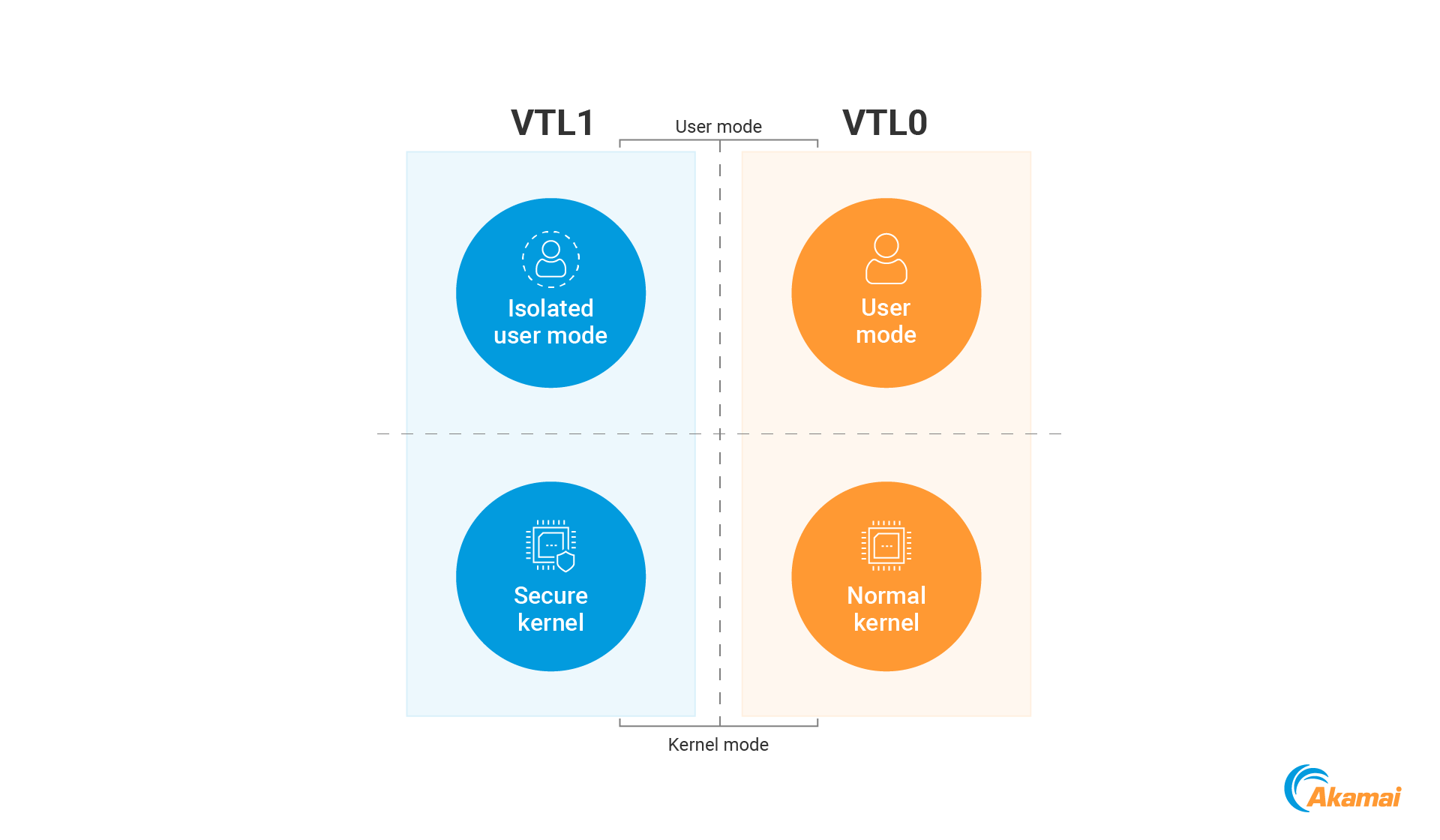

VBS enklavları, işletim sisteminin geri kalanından hassas operasyonları izole ederek sistem güvenliğini artırmayı amaçlayan Sanal Güven Düzeyleri (VTL) mimarisinin bir parçası olarak Microsoft tarafından tanıtıldı.

Bu çevreler, çekirdek ve diğer süreçlere erişilemeyen izole bir bellek bölgesinde çalışır, bu da hassas verileri korumak için paha biçilmez hale getirir.

Bununla birlikte, bu aynı izolasyon, son nokta algılama ve yanıt (EDR) araçlarından ve bellek tabanlı adli analizden kötü niyetli kodları gizlemek için saldırganlar tarafından kullanılmaktadır.

Saldırganlar için temel avantaj, Enclave’in geleneksel izleme yöntemleri için görünmeyen kodu yürütme yeteneğinde yatmaktadır.

Örneğin, bir yerleşim bypass kullanıcı modu kancaları ve çekirdek düzeyinde izleme içinden yapılan API çağrıları, bunları geleneksel güvenlik araçları tarafından tespit edilemez hale getirir.

Akamai’ye göre, bu yetenek araştırmacıları bu kötü amaçlı yazılım “Enclave kötü amaçlı yazılım” olarak adlandırmaya yönlendirdi.

Sömürü teknikleri

Saldırganlar, VBS enklavlarında kötü amaçlı kod yürütmek için birden fazla yol belirlediler.

Bir yaklaşım, işletim sistemindeki güvenlik açıklarından veya CVE-2024-49706 gibi üçüncü taraf yerleşim modülleri, imzasız modüllerin yamalanmadan önce enklavlara yüklenmesine izin veren kullanımı içerir.

Başka bir yöntem, saldırganların kötü amaçlı yükler yürütmek için meşru imzalı yerleşim modüllerinde bilinen güvenlik açıklarını kullandıkları “kendi savunmasız yerleşim yerleşiminizi getir” (Byove) tekniğidir.

Örneğin, bir Microsoft Edge Enclave modülünde bir güvenlik açığı olan CVE-2023-36880, Enclave belleğinde keyfi okuma/yazma erişimi elde etmek için kaldırıldı.

Buna ek olarak, saldırganlar geliştirme amacıyla, imzasız kabuk kodunu VTL1’e (Sanal Güven Seviyesi 1) enjekte etmeyi amaçlayan “hata ayıklanabilir” yerleşim modüllerini kötüye kullanabilir ve güvenli ortamda kısmi yürütme elde edebilirler.

Bu yöntem, hata ayıklanabilir doğası nedeniyle bazı gizliliği feda etse de, yine de API izlemesini etkili bir şekilde kullanıyor.

Araştırmacılar ayrıca, kötü niyetli yükleri VTL1 belleğinde depolamak için VBS enklavlarını kullanan “Mirage” adlı yeni bir kaçırma tekniği gösterdiler.

Yükü periyodik olarak kendini silmeden önce yürütme için VTL0’a (normal bellek) geri aktarır ve bellek taramalarından algılamayı neredeyse imkansız hale getirir.

Bellek sayfalarının yürütülebilir durumlarını değiştiren geleneksel tekniklerin aksine, Mirage, hareketsiz aşamalar sırasında yükleri adli araçlardan tamamen gizlemek için VTL1’in izolasyonundan yararlanır.

VBS kuşaklarının kötüye kullanılması siber güvenlikte kritik bir zorluğun altını çizmektedir: koruma için tasarlanmış teknolojiler de rakipler tarafından silahlandırılabilir.

Enclave kötü amaçlı yazılımlar bu aşamada büyük ölçüde teorik kalırken, gelişmiş tehdit aktörlerinin potansiyel olarak benimsenmesi tespit ve yanıt çabalarını önemli ölçüde karmaşıklaştırabilir.

Bu riskleri azaltmak için, güvenlik ekiplerine VBS enklavlarının meşru kullanımı için temel çizgiler oluşturmaları ve standart olmayan süreçlerde beklenmedik yerleşim aktivitesi gibi anomalileri izlemeleri tavsiye edilir.

Ayrıca, yüklü enclav ile ilgili DLL’leri tanımlamak vertdll.dll potansiyel istismar için erken bir uyarı mekanizması olarak hizmet edebilir.

Saldırganlar Byove ve Mirage gibi tekniklerle yenilik yapmaya devam ettikçe, savunucular uyanık kalmalı ve güvenilir yürütme ortamlarından yararlanan ortaya çıkan tehditlere karşı koymak için stratejilerini uyarlamalıdır.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free