Güvenlik araştırmacıları, Windows 11’de saldırganların ayrıcalıkları standart bir kullanıcıdan sistem düzeyinde yöneticiye sadece 300 milisaniyede artırmasına izin veren kritik bir güvenlik açığı ortaya çıkardılar.

CVE-2025-24076 olarak izlenen kusur, Microsoft tarafından yamalanmıştır, ancak eşleştirilmemiş sistemler için önemli bir güvenlik riskini temsil etmektedir.

Güvenlik açığı, Windows 11’in “mobil cihazlar” özelliğinde bir Dinamik Bağ Kütüphanesi (DLL) kaçırma tekniğinden yararlandı ve saldırganların sistem ayrıcalıklarıyla keyfi kod yürütmesini sağladı.

.png

)

Güvenlik kusuru başlangıçta araştırmacıların bir müşterinin dizüstü bilgisayarında “ilginç bir şey” bulmakla görevlendirildiği rutin bir penetrasyon testi ataması sırasında tespit edildi.

Otomatik tarama aracı PrivesCcheck’i kullanarak, bir COM sunucusu modülüyle ilgili şüpheli dosya izinlerini belirlediler.

Daha fazla araştırma, sorunun Windows 11’in “Mobil Cihazlar” özelliğine bağlı olduğunu ortaya koydu, bu da kullanıcıların telefonlarını mesaj göndermek, arama yapmak ve telefonlarının kamerasını web kamerası olarak kullanmak için bilgisayarlarına bağlamalarını sağladı.

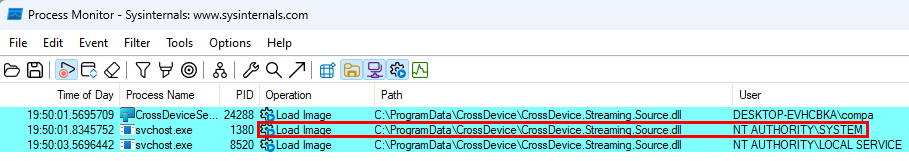

Güvenlik açığı, kullanıcı ile değiştirilebilir bir dizinde (C: \ ProgramData \ CrossDevice.streaming.source.dll) bulunan bir DLL dosyasının ilk olarak normal bir kullanıcı işlemi ve daha sonra yüksek öngörülen bir sistem işlemi ile yüklendiği bir tasarım kusurundan kaynaklandı.

DLL Microsoft tarafından imzalanmış olmasına rağmen, süreçler yüklemeden önce imzayı doğrulayamadı ve saldırganların meşru dosyayı kötü niyetli bir dosyayla değiştirmesi için bir fırsat yarattı.

300 milisaniye penceresinden yararlanıyor

Sömürü, operasyonlar arasında sadece 300 milisaniye son derece dar zaman penceresi nedeniyle önemli bir zorluk gösterdi.

Başlangıçta, araştırmacılar zaman zaman daha yavaş sanal makineler üzerinde çalışan ancak tutarlı sömürü için güvenilir olmayan DLL dosyasını manuel olarak değiştirmeye çalıştılar.

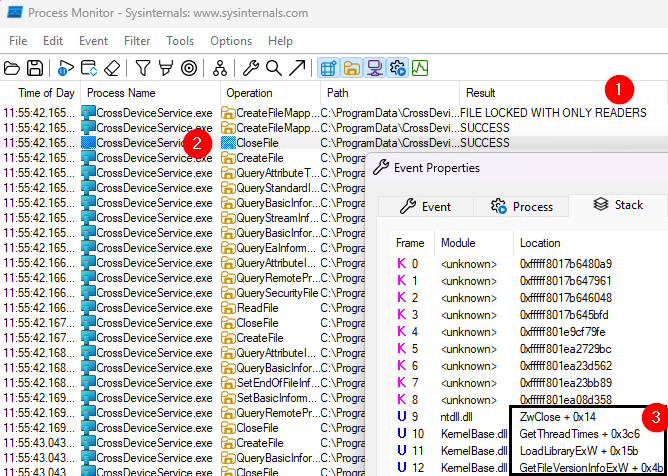

Bu sınırlamanın üstesinden gelmek için araştırmacılar, DLL yayınlanana kadar program yürütmeyi durdurmak için fırsatçı kilitlerden yararlanan sofistike teknikler geliştirdiler.

Yakın ② işlemini daha ayrıntılı olarak inceledikten sonra, dosyanın neden ilk etapta açıldığını belirleyebiliriz. Özellikle görüyoruz GetFileVersionInfoExW Dosya Dosya hakkında bilgi almak için çağrıldı.

Şimdi fikir, GetFileVersionInfoExW İşlev, dosya kapalı olana kadar bekleyin ve ardından kötü amaçlı sürümümüzle üzerine yazın.

Ayrıca, dosyanın kapatıldığını izlemek için Microsoft’un Detours kütüphanesini kullanarak Windows API çağrılarını ele geçirdiler ve meşru DLL’nin kötü niyetli sürümleriyle değiştirilmesini tam olarak zamanlamalarına izin verdiler.

Saldırı, yetkisiz komutlar yürütürken beklenen işlevselliği koruyan bir proxy DLL oluşturularak daha da rafine edildi.

Bu yaklaşım, kötü amaçlı kodun sistem işlemlerini çökertmeden çalışmasına izin vererek, istismarın hem güvenilir hem de gizli olmasını sağladı.

Araştırmacılar, kötü niyetli DLL’lerinin C: dizininde nasıl bir dosya oluşturabileceğini gösterdiler, bu da yalnızca idari kullanıcıların gerçekleştirebilmesi gereken bir eylem.

Azaltma ve koruma önlemleri

Microsoft, 11 Mart 2025’te yayınlanan son bir güvenlik güncellemesinde hem CVE-2025-24076 hem de ilgili CVE-2025-24994 güvenlik açığını ele aldı.

Düzeltme, Eylül 2024’te başlayan sorumlu bir açıklama sürecinden sonra geldi ve Microsoft bildirimden bir gün sonra sorunları doğruladı.

Güvenlik uzmanları, sistemleri sömürüden korumak için Windows güncellemelerinin derhal uygulanmasını önerir.

Ayrıca, kuruluşların yamalar mevcut olmadan önce benzer güvenlik açıklarının kullanıldığını gösterebilecek olağandışı davranışları belirlemek için uç nokta tespit ve yanıt (EDR) çözümlerini uygulamaları tavsiye edilir.

Güvenlik açıklarını keşfeden araştırmacılar, bu tür istismarların sofistike doğasına rağmen, uygun güvenlik önlemlerinin ve zamanında güncellemelerin, Windows sistemlerindeki ayrıcalık artış girişimlerine karşı etkili savunmalar olmaya devam ettiğini vurguladılar.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!