Yeni bir dosya saldırısı, tarayıcıların kaydedilmiş HTML web sayfalarını nasıl işlediğini nasıl kullanarak Windows’daki Web (MOTW) korumasının işaretini atlarken kötü amaçlı komut dosyalarının yürütülmesine izin verir.

Güvenlik araştırmacısı Mr.D0X tarafından geçen hafta tasarlandı, araştırmacı, ilk dosya yöntemi yönteminin, kullanıcıları dosya gezgini adres çubuğuna gizlenmiş bir PowerShell komutunu yapıştırarak kandırarak ‘ClickFix’ saldırılarına nasıl bir alternatif olarak çalıştığını gösterdi.

Saldırı, kurbanı kötü niyetli bir Powershell komutunu kopyalamak için kandırmak için bir kimlik avı sayfası içeriyor. Dosya Gezgini’ne geçtikten sonra Windows PowerShell’i yürütür ve onu çok ince bir saldırı haline getirir.

Yeni dosya saldırısı ile bir saldırgan, kullanıcıyı bir HTML sayfasını kaydetmeye (CTRL+S kullanarak) kandırmak ve MSHTA.EXE aracılığıyla gömülü JScript’i otomatik olarak yürüten .hta olarak yeniden adlandırmaya sosyal mühendisliği kullanır.

HTML uygulamaları (.HTA) eski teknoloji olarak kabul edilir. Bu Windows Dosya türü, geçerli kullanıcı bağlamında meşru MSHTA.EXE’yi kullanarak HTML ve komut dosyası içeriğini yürütmek için kullanılabilir.

Araştırmacı, HTML dosyaları “Web sayfası, tam” olarak kaydedildiğinde (mime türü metin/html ile), kullanıcı için uyarılar olmadan komut dosyası yürütülmesine izin vererek MOTW etiketini almadıklarını buldu.

Kurban .hta dosyasını açtığında, gömülü kötü amaçlı komut dosyası herhangi bir uyarı yapmadan hemen çalışır.

Saldırının en yüksek sürtünme kısmı, kurbanların bir web sayfasını kurtarmak ve yeniden adlandırma için kandırılması gereken sosyal mühendislik adımıdır.

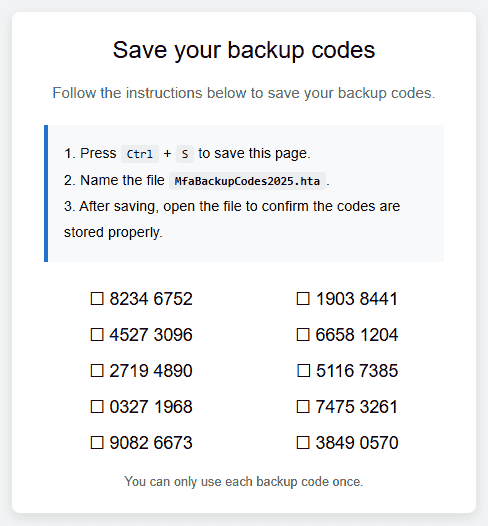

Bunun bir yolu, kullanıcıları bir hizmete gelecekteki erişimi sağlamak için çok faktörlü kimlik doğrulama (MFA) kodlarını kaydetmelerini isteyen kötü amaçlı web sitesi gibi daha etkili bir yem tasarlamaktır.

Sayfa kullanıcıya CTRL+S’ye (AS kaydetme) basmasını, “Web sayfası, tamamlama” seçmesini ve dosyayı ‘mfabackupcodes2025.hta’ olarak kaydetmesini söyler.

Kaynak: Mr.D0X

Bu daha fazla etkileşim gerektirse de, kötü niyetli web sayfası gerçek görünüyorsa ve kullanıcı dosya uzantıları ve güvenlik uyarıları hakkında derin bir anlayışa sahip değilse, yine de bunun için düşebilirler.

Filefix saldırısının bu varyantına karşı etkili bir savunma stratejisi, ‘mShta.exe’ ikilisini ortamınızdan devre dışı bırakmak veya kaldırmaktır (C: \ Windows \ System32 ve C: \ Windows \ syswow64’te bulunur).

Ayrıca, Windows’ta dosya uzantısı görünürlüğünü etkinleştirmeyi ve e -postadaki HTML eklerini engellemeyi düşünün.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.