Python tabanlı kötü amaçlı yazılım, Windows, linux ve macOS’u hedefler ve Kripto mimikleri olarak da bilinen tehlikeli parola saldırı grupları tarafından kullanıldığı varsayılır.

Bu grup Haziran 2019’dan beri aktif ve kurbanın makinesine kötü amaçlı yazılım dağıtmak için çeşitli teknikler kullanıyor.

.png

)

JPCERT/CC, kampanyalar tarafından teyit edilen saldırılarla ilgili son makaleyi yayınladı ve analiz raporunu paylaştı.

Windows’u Hedefleme

Bu kampanyanın saldırı vektörü bilinmediğinden, kötü amaçlı yazılımın yürütülmesinden sonraki bulaşma akışı, bu grubun Linkedin saldırısına benzer.

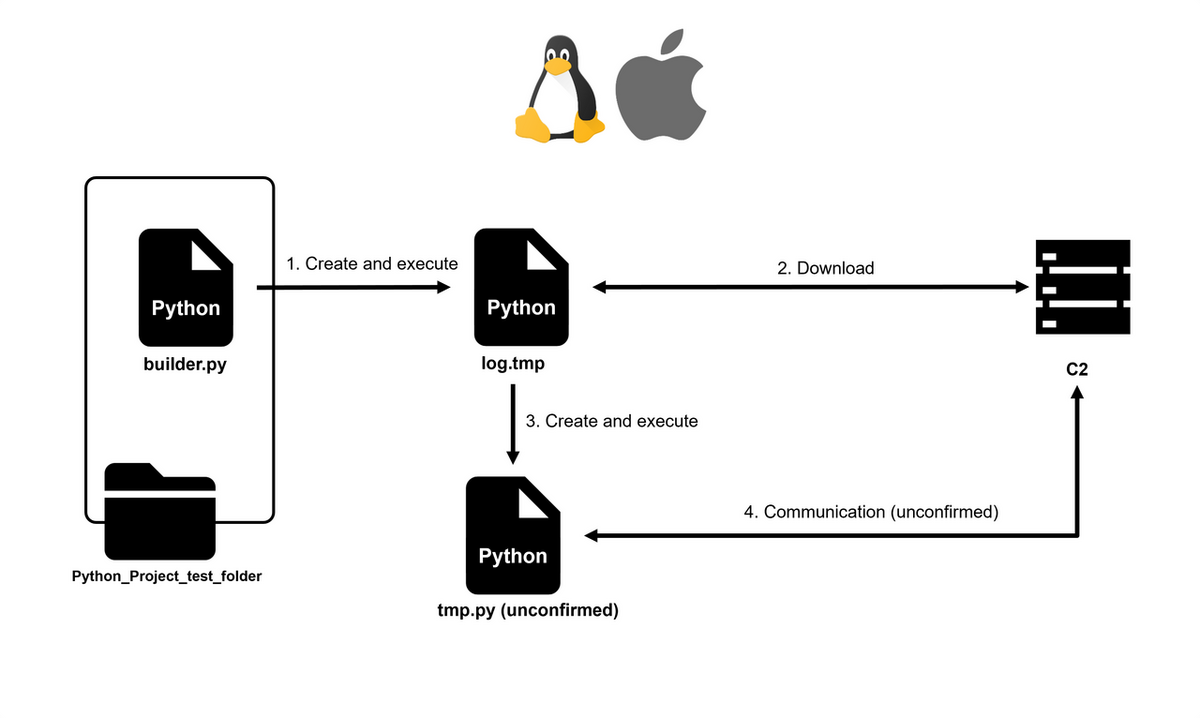

Başlangıçta, Python modülünün kötü amaçlı yazılım dosyası builder.py, kullanıcı tarafından çalıştırıldıktan sonra ek kötü amaçlı yazılımı indiren kurban makineye teslim edilir.

Kötü amaçlı yazılım, yürütmeden sonra bırakılan bir Powershell komut dosyası kullanarak ek MSI dosyalarını indirir ve harici olarak çalıştırır.

Kötü amaçlı yazılım, C2 sunucusuyla her dakika iletişim kurar ve ek kötü amaçlı yazılımların indirilmesinden ve yürütülmesinden sorumludur.

Ayrıca Powershell betiği tarafından indirilen MSI dosyasının ikincil örneği, enfekte cihazın kullanıcı adını, işletim sistemini, işlem bilgilerini vb. bilgileri BASE64 ile kodlar ve C2 sunucusuna gönderir.

Ayrıca, saldırıyı gerçekleştirmek için işletim sistemi ortamını algılama işlevi olan basit komutlarla PythonHTTPBackdoor kötü amaçlı yazılımını kullanır ve yürütülen komutlar ortama bağlı olarak biraz farklıdır.

Linux ve macOS:

macOS ve Linux ortamlarında builder.py dosyasının kodu çözülür ve bir günlük olarak kaydedilir. tmp ve bir Python dosyası olarak çalıştırılır.

Kullanıcı kimliği ve işletim sistemi ortam bilgileri dakikada bir C2 sunucusuna gönderilir ve BASE64 ile deşifre edilerek tmp.py olarak kaydedilir.

PythonHTTPBackdoor, tıpkı bir günlük gibi, istek dizesinde ve oluşturulan dosya adında ROT13 kodlu git ile ilgili dizelere sahiptir. tmp, bu Git’in kullanıldığını gösterir. Geliştiricileri hedef aldığını görebilirsiniz.

Örneğin, komut kimliği 501, ağ ve işlem bilgilerini almak için kullanılır ve 502, Windows, Linux ve macOS makinelerinde komutları yürütmek için kullanılır.

Benzer şekilde, Mach-O kötü amaçlı yazılımı JokerSPY ve node.js kötü amaçlı yazılımı bu saldırı grubu tarafından kurbanları hedeflemek için kullanılıyor.

uzlaşma göstergesi

118c1187c5b37ab9c4f9f39500d777c0a914c379d853439608157379dcb71772

35b4550050748c54faad1e5883c281f29c08e817cc193432e7b9b43124a7962a

575e852a1f24e84dacec9892042f2d2c1668bd836f9f5b03ed447f68caa7b612

e0891a1bfa5980171599dc5fe31d15be0a6c79cc08ab8dc9f09ceec7a029cbdf

2eea41eefdc11f9fb7607fc4ef90f76ef03b119eda8ee35ebff37b345f559e0e

474c8a5ba3614cca1c48f34df73bfad753a95a67998485696391499d9bdba430

1599f7365db421e4fe07a169309624e7e25d4f28cd1b101d340d54d66b6eb921

528ac7bdd56a6e7ff515c6e0936db66c987e731482845dcd64a96af0f42fc95a

56c6ab0083cf7edae7491e9c49b0cd9b4bb6b1fb61b5facf9ddb034ea69125f7

a7b0fa9c724e7837da97dc9c48ba76b22759e514afc305d43e87a69fa9089d4c

39bbc16028fd46bf4ddad49c21439504d3f6f42cccbd30945a2d2fdb4ce393a4

5fe1790667ee5085e73b054566d548eb4473c20cf962368dd53ba776e9642272

84bfc8c5bdba5b4eaa885af5e698382dd6baa0bf8da967c0716a0a6fce3e742a

67a0f25a20954a353021bbdfdd531f7cc99c305c25fb03079f7abbc60e8a8081

37850b6a422479e95e9fb856f3541a36cfd753070e2d10c7362f328231af5370

aa951c053baf011d08f3a60a10c1d09bbac32f332413db5b38b8737558a08dc1

6d3eff4e029db9d7b8dc076cfed5e2315fd54cb1ff9c6533954569f9e2397d4c

951039bf66cdf436c240ef206ef7356b1f6c8fffc6cbe55286ec2792bf7fe16c

d895075057e491b34b0f8c0392b44e43ade425d19eaaacea6ef8c5c9bd3487d8

6d3eff4e029db9d7b8dc076cfed5e2315fd54cb1ff9c6533954569f9e2397d4c

951039bf66cdf436c240ef206ef7356b1f6c8fffc6cbe55286ec2792bf7fe16c

aa951c053baf011d08f3a60a10c1d09bbac32f332413db5b38b8737558a08dc1

d895075057e491b34b0f8c0392b44e43ade425d19eaaacea6ef8c5c9bd3487d8