Avrupa diplomatik kurumlarını hedef alan karmaşık bir siber casusluk kampanyasının ortaya çıkarılması, Çin’e bağlı tehdit aktörü UNC6384’ün stratejik bir tırmanışa işaret ettiğini gösteriyor.

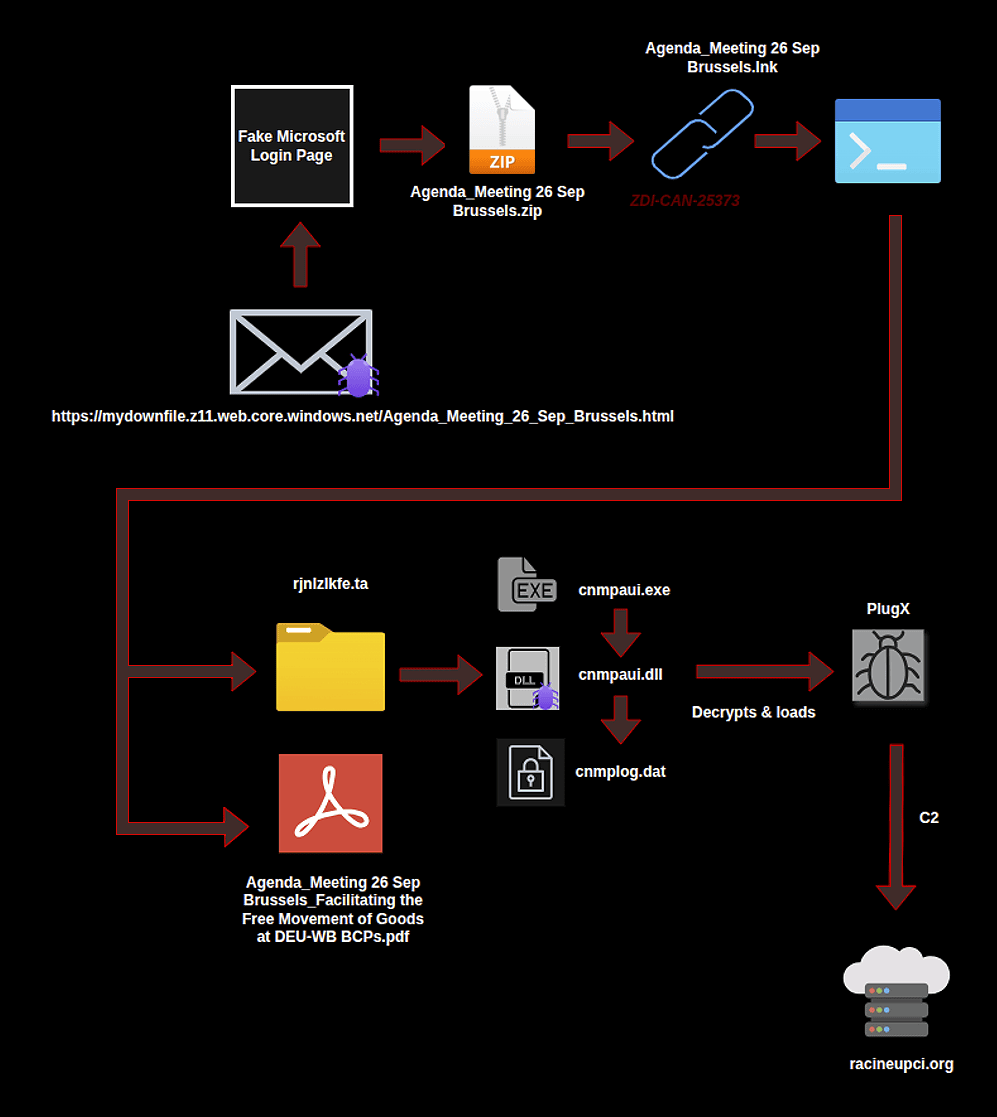

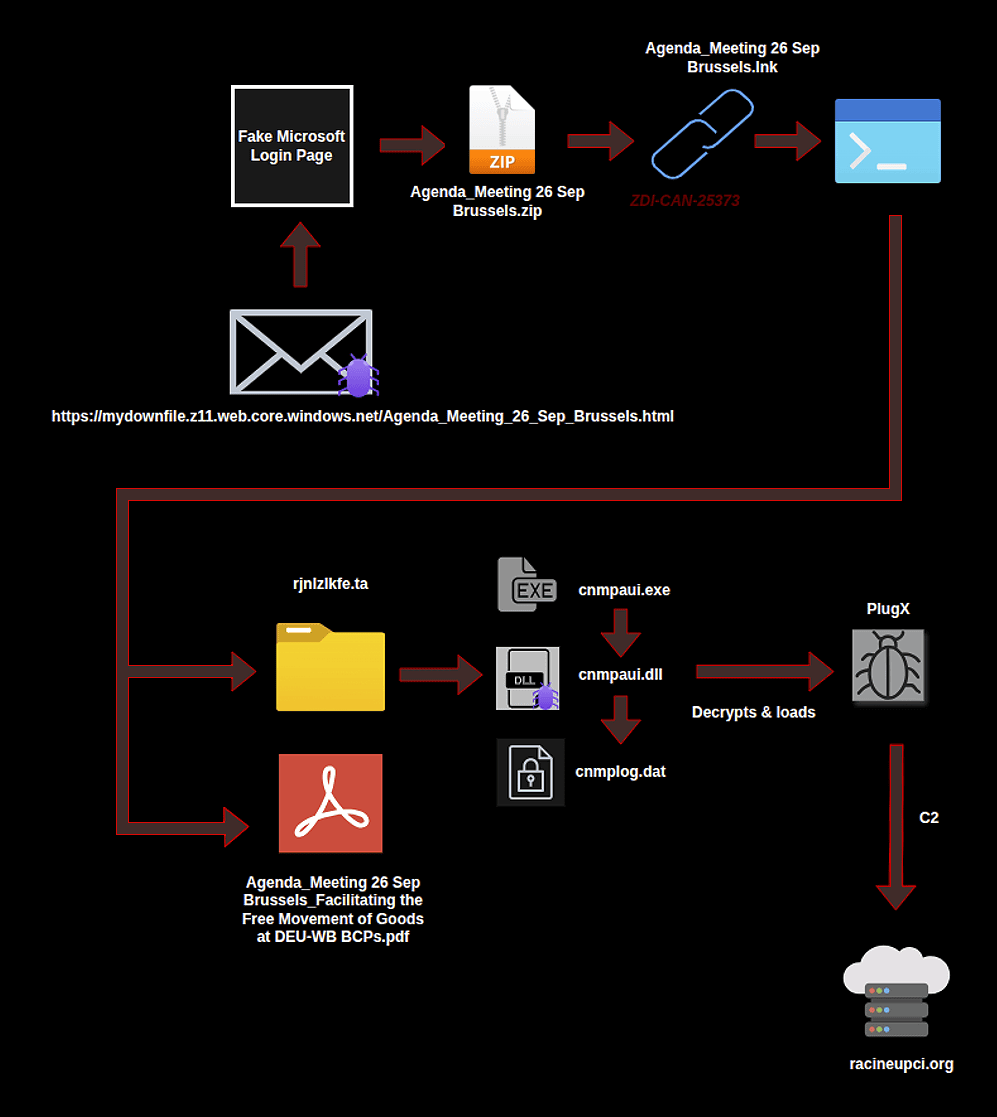

Bu kampanyanın merkezinde, Windows kısayolu (LNK) kullanıcı arayüzünü yanlış beyan etme güvenlik açığının (ilk olarak Mart 2025’te açıklanan ZDI-CAN-25373) gerçek diplomatik konferansları taklit eden özel sosyal mühendislik şemalarıyla eşleştirilerek kullanılması yer alıyor.

Daha önce Google’ın Tehdit İstihbarat Grubu tarafından belgelenen UNC6384, özellikle Güneydoğu Asya genelinde diplomatik sektörleri sürekli hedeflemesiyle biliniyor.

Arctic Wolf Labs’taki araştırmacılar, Eylül ve Ekim 2025 arasında Macaristan, Belçika ve komşu Avrupa ülkelerindeki kuruluşların yeni gelişen bir saldırı zinciri aracılığıyla özel olarak hedef alındığını tespit etti.

Ancak son operasyonlar, Avrupa’nın temel diplomatik alanlarına yayılan genişletilmiş bir odaklanmayı gösteriyor. Grubun taktiksel çevikliği, açıklardan yararlanmayı hızlı bir şekilde benimsemesinde açıkça görülüyor: ZDI-CAN-25373’ün kamuya açıklanmasından sonraki altı ay içinde UNC6384, çok aşamalı bir uzlaşmayı başlatan URL’ler gömülü hedef odaklı kimlik avı e-postalarından yararlanarak kusuru operasyonel hale getirdi.

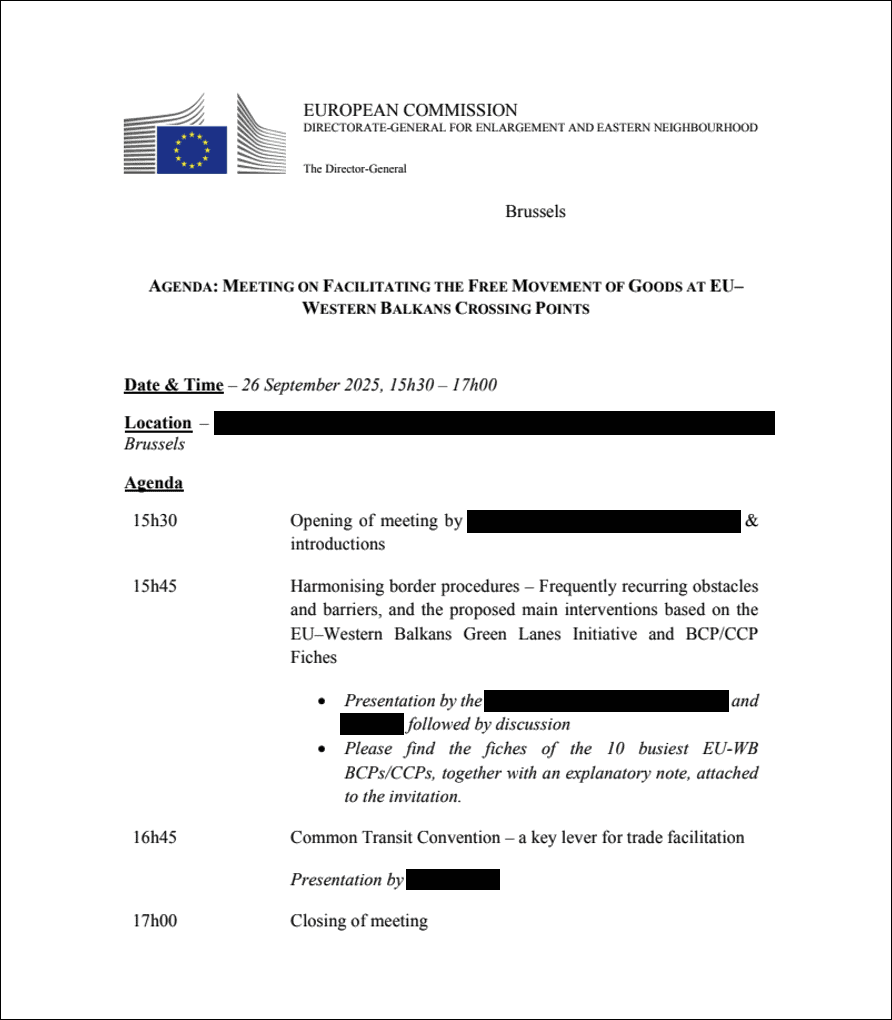

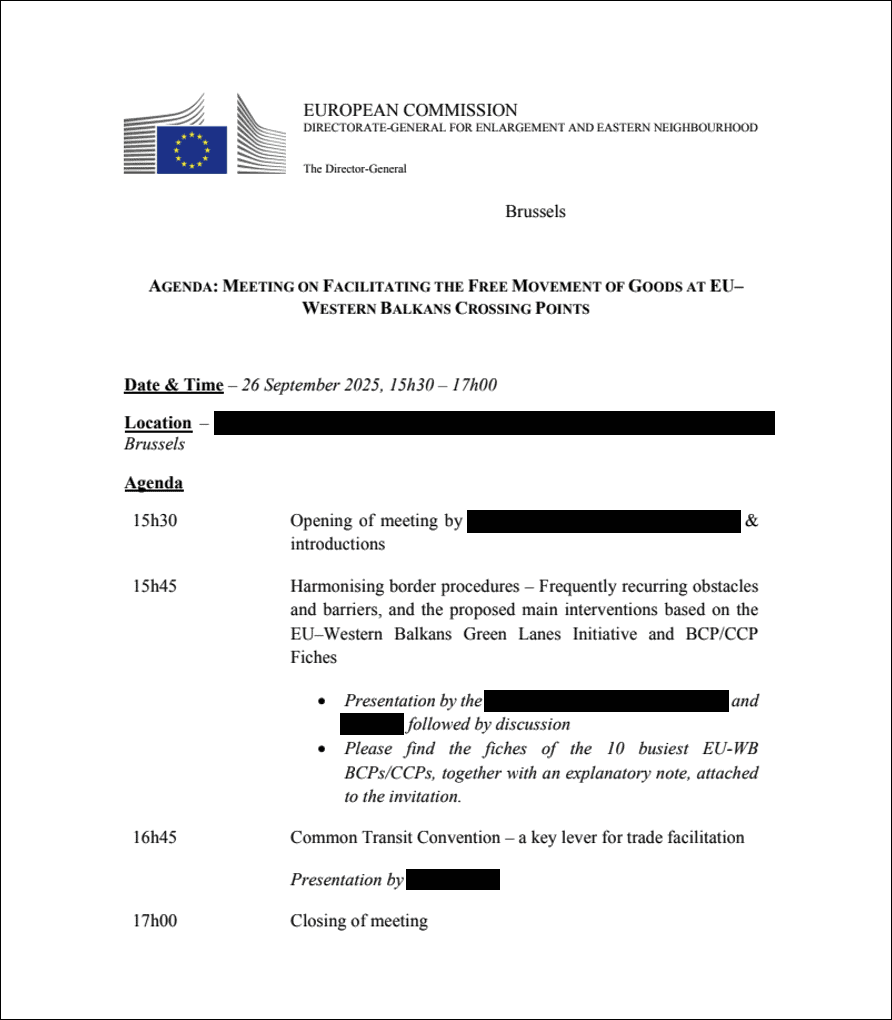

Saldırı, kurbanların Avrupa Komisyonu ve NATO toplantılarıyla ilgili görünüşte meşru konferans temalı LNK dosyalarıyla etkileşime girmesiyle başlıyor.

Bu dosyalar, kötü amaçlı yazılım içeren bir arşivi çıkarıp etkinleştiren, gizlenmiş PowerShell komutlarını gizlice yürütmek için Windows güvenlik açığından yararlanır. Nihai yük, modülerliğiyle tanınan ve çok sayıda Çinli nexus APT grubu tarafından tercih edilen bir uzaktan erişim truva atı (RAT) olan PlugX’tir.

Çok Aşamalı Saldırı Zinciri

Saldırı dizisi, içinde boşluk dolgusu kullanan, silah haline getirilmiş LNK dosyası üzerinde dönüyor. COMMAND_LINE_ARGUMENTS istismarı tetiklemek için.

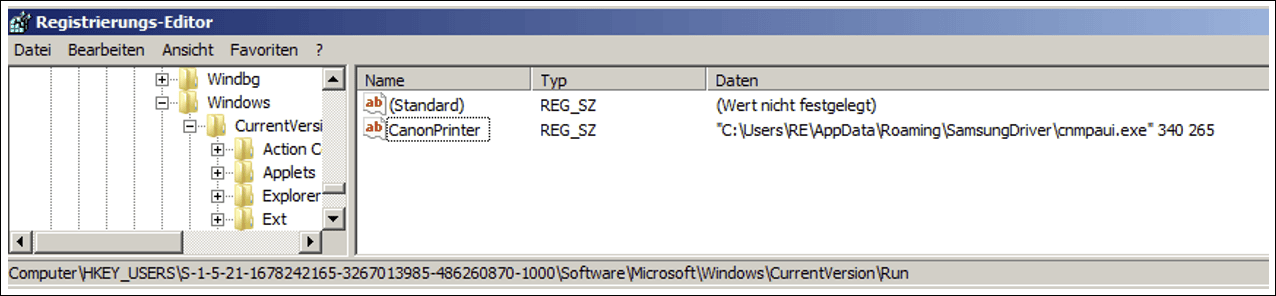

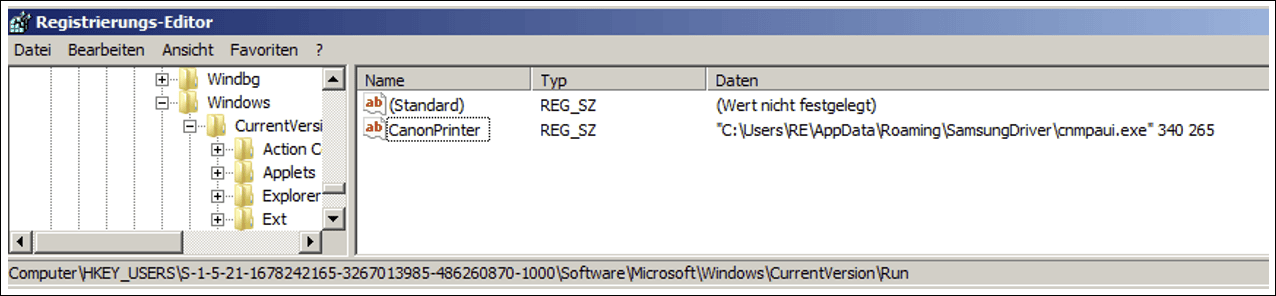

Etkinleştirildikten sonra LNK, bir katran arşivini açmak için PowerShell’i çalıştırarak üç temel dosya ortaya çıkarır: meşru bir Canon yazıcı asistanı yürütülebilir dosyası, kötü amaçlı bir DLL ve şifrelenmiş bir yük.

Yan yükleme için tanınan Windows DLL arama sırasını kullanan Canon ikili programı (dijital olarak imzalanmış, ancak süresi dolmuş bir sertifikaya sahip), kötü amaçlı DLL dosyasını yükler ve bu da, PlugX yükünün şifresini çözer ve gizli yürütme için belleğe enjekte eder.

PlugX, güvenilir süreçler içindeki varlığını gizlerken komut yürütme, dosya aktarımı, tuş günlüğü oluşturma ve kalıcılık oluşturma dahil olmak üzere geniş casusluk eylemlerine olanak tanır.

Özellikle, kötü amaçlı yazılım, Windows API işlevlerini, karmaşık, çalışma zamanı çözümlemeli dizeler kullanarak dinamik olarak yükler ve çözer; kontrol akışını düzleştirme ve algılamayı engellemek için şifreleme gibi analiz karşıtı önlemleri dağıtır.

Arctic Wolf Labs, hedef odaklı kimlik avından türetilmiş teslimatın ötesinde, UNC6384’ün, gizli portal ele geçirme ve arka planda HTA dosya yürütme dahil olmak üzere alternatif vektörleri kullandığına dikkat çekiyor ve bu da tehdit aktörünün teknik çok yönlülüğünü daha da vurguluyor.

C2 (komuta ve kontrol) altyapıları, meşru hizmetlere benzeyen çok sayıda alanı kapsıyor ve farklı bölgelere dağıtılmış durumda, bu da kaldırma çalışmalarını zorlaştırıyor.

Stratejik Etki ve Öneriler

Bu kampanyanın Avrupa odağı, sınır ötesi politika, savunma tedariki ve çok taraflı koordinasyonla (Çin’in stratejik çıkarı olan alanlar) ilgilenen kuruluşları tespit ediyor.

Kötü amaçlı yazılım, kullanıcı profili içindeki çeşitli olası konumlardan birinde gizli bir dizin oluşturur ve kalıcı erişimi sürdürmek için çıkarılan tüm dosyaları kopyalar.

ZDI-CAN-25373 için resmi bir yamanın bulunmadığı göz önüne alındığında, kuruluşların otomatik LNK dosya çözümlemesini devre dışı bırakması, bilinen C2 alanlarını engellemesi ve Canon yazıcı yardımcı programlarının olağandışı konumlara dağıtımını incelemesi gerekir.

Yem belgelerinin AB-Batı Balkanlar sınır toplantıları ve NATO savunma çalıştayları gibi gerçek olaylarla uyumlu hale getirilmesi, diplomatik programların ileri düzeyde anlaşıldığını ortaya koyuyor ve başarılı uzlaşma olasılığını artırıyor.

Kalıcı PlugX enfeksiyonları, saldırganların gizli belgeleri sızdırmasına, politika tartışmalarını gözetlemesine ve potansiyel olarak diplomatik süreçleri gerçek zamanlı olarak manipüle etmesine veya izlemesine olanak tanır. Bu, yalnızca anlık veri kaybı riskini değil aynı zamanda hedeflenen hükümetler ve kuruluşlar için uzun vadeli stratejik dezavantajları da beraberinde getirir.

ZDI-CAN-25373 için resmi bir yamanın bulunmadığı göz önüne alındığında, kuruluşların otomatik LNK dosya çözümlemesini devre dışı bırakması, bilinen C2 alanlarını engellemesi ve Canon yazıcı yardımcı programlarının olağandışı konumlara dağıtımını incelemesi gerekir.

Gizli, bellekte yerleşik kötü amaçlı yazılımlara yönelik proaktif tehdit avcılığının yanı sıra, DLL yandan yükleme saldırılarına yönelik gelişmiş kullanıcı eğitimi ve sürekli izleme önerilir.

Bu kampanya, yüksek değerli diplomatik ağlara sızmak için gelişmiş güvenlik açığı istismarını bağlama dayalı kimlik avı ile harmanlayarak casusluk hedeflemede bir paradigma değişikliğinin altını çiziyor. Kuruluşların, kritik diplomatik ve politika oluşturma süreçlerini korumak için UNC6384 gibi hızla gelişen tehdit aktörlerine karşı sağlam savunmaya öncelik vermesi gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.