Siber suçlular, grafik tasarımcıların bilgisayarlarına kripto para madencileri bulaştırmak için ‘Gelişmiş Yükleyici’ adı verilen meşru bir Windows aracından yararlanıyor.

Saldırganlar, muhtemelen siyah şapkalı arama motoru optimizasyon teknikleri yoluyla Adobe Illustrator, Autodesk 3ds Max ve SketchUp Pro gibi popüler 3D modelleme ve grafik tasarım yazılımlarının kurulumcularını teşvik ediyor.

Ancak bu yükleyiciler, indiricilere uzaktan erişim truva atları (RAT’lar) ve kripto madenciliği yükleri bulaştıran gizli kötü amaçlı komut dosyaları içerir.

Grafik tasarımcıları, animatörler ve video editörlerinin daha yüksek madencilik hash oranlarını destekleyen güçlü GPU’lara sahip bilgisayarları kullanma olasılıkları daha yüksek olduğundan, tehdit aktörleri bu belirli hedeflere odaklanıyor ve bu da cryptojacking operasyonunu daha karlı hale getiriyor.

Kampanya, bugün en az Kasım 2021’den bu yana sürdüğünü bildiren Cisco Talos tarafından keşfedildi.

Şu anda kurbanların çoğu Fransa ve İsviçre’de bulunurken, Amerika Birleşik Devletleri, Kanada, Almanya, Cezayir ve Singapur’da da kayda değer sayıda enfeksiyon var.

İki saldırı yöntemi

Cisco analistleri bu kampanyada kullanılan iki farklı saldırıyı gözlemledi.

Her iki durumda da saldırganlar, Windows için kötü amaçlı PowerShell içeren yükleyici dosyaları ve yükleyici başlatıldığında yazılımın “Özel Eylem” özelliği aracılığıyla çalıştırılan toplu komut dosyaları oluşturmak için Gelişmiş Yükleyici’yi kullanıyor.

İki saldırı yöntemi, yürütülen komut dosyaları, enfeksiyon zincirinin karmaşıklığı ve hedef cihaza bırakılan son yükler bakımından farklılık gösterir.

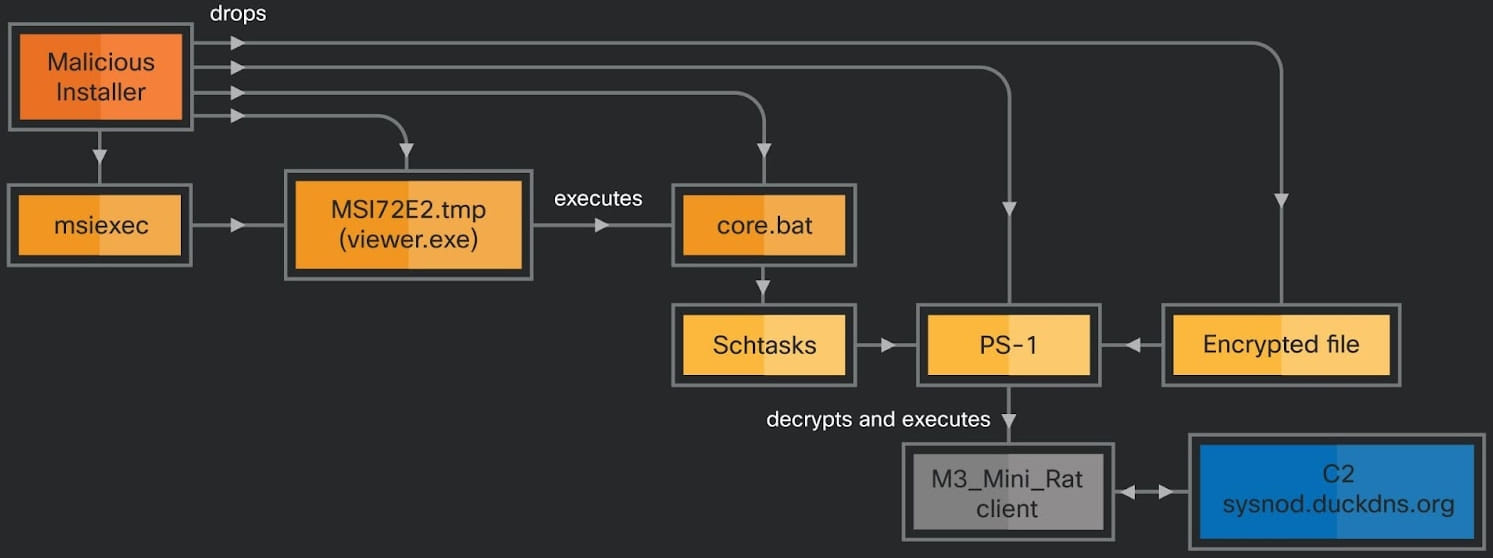

İlk yöntem, son yükün (M3_Mini_Rat) şifresini çözen bir PowerShell betiği çalıştıran yinelenen bir görev ayarlamak için bir toplu komut dosyası (core.bat) kullanır.

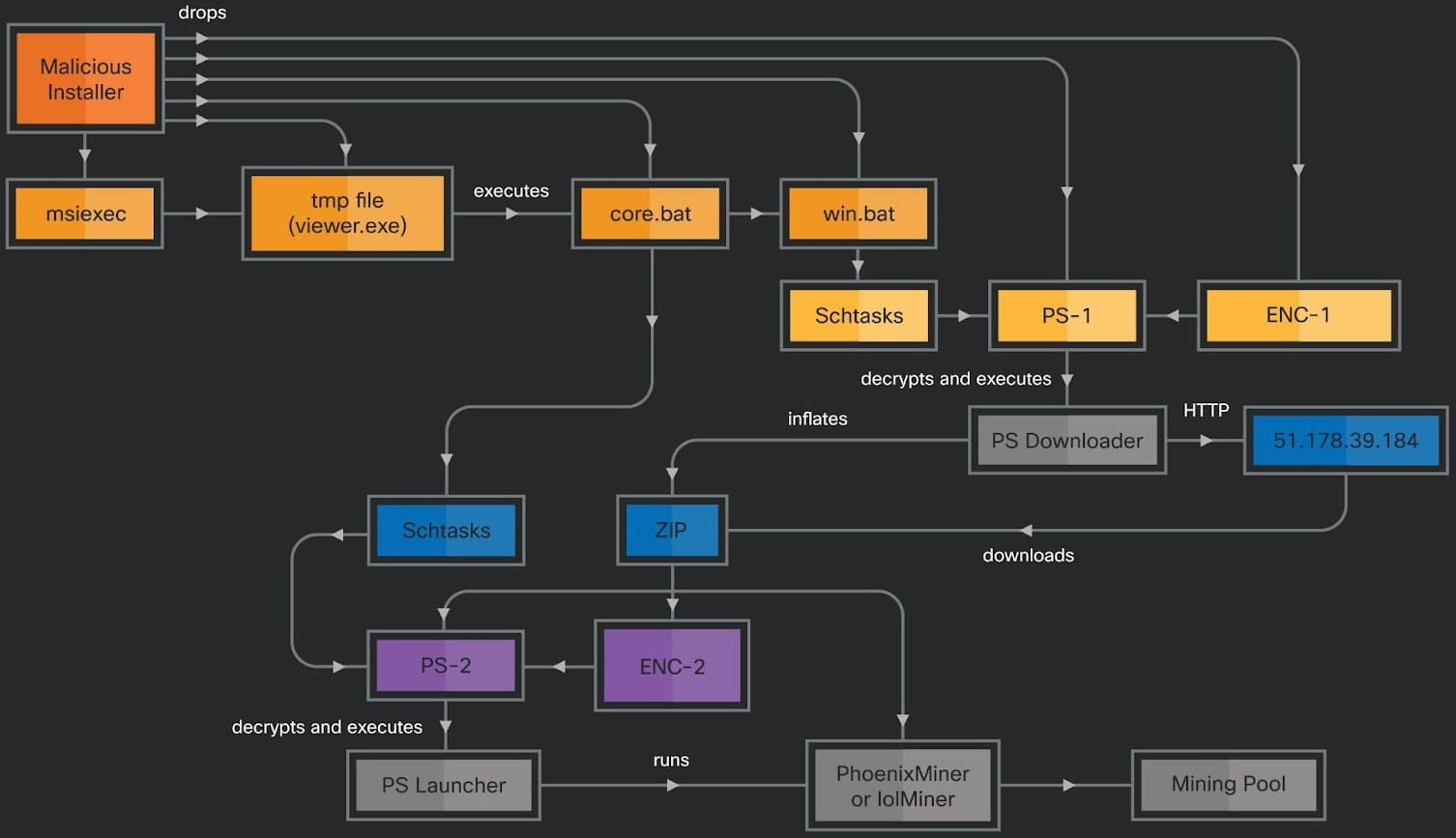

İkinci saldırı yöntemi, PowerShell komut dosyalarını çalıştırmak için zamanlanmış görevleri ayarlayan iki kötü amaçlı komut dosyasını (core.bat ve win.bat) bırakır.

Win.bat dosyası tarafından yürütülen PowerShell, bir indirici komut dosyasının şifresini çözer ve bir yük (PhoenixMiner veya lolMiner), ikinci bir PS komut dosyası (core.bat için programlanan) ve başka bir şifrelenmiş dosya içeren bir ZIP arşivi getirir.

Arka kapı yükü sağlayan ilk yöntem, hedef sistemlere gizli ve uzun süreli erişim sağlamanın birincil amaç olduğu durumlarda saldırganlar tarafından seçilebilir.

Kripto madencilerinin kullanıldığı ikinci saldırı yöntemi, daha yüksek tespit riskiyle hızlı finansal kazanımlara yöneliktir.

Madencilik ve RAT yükleri

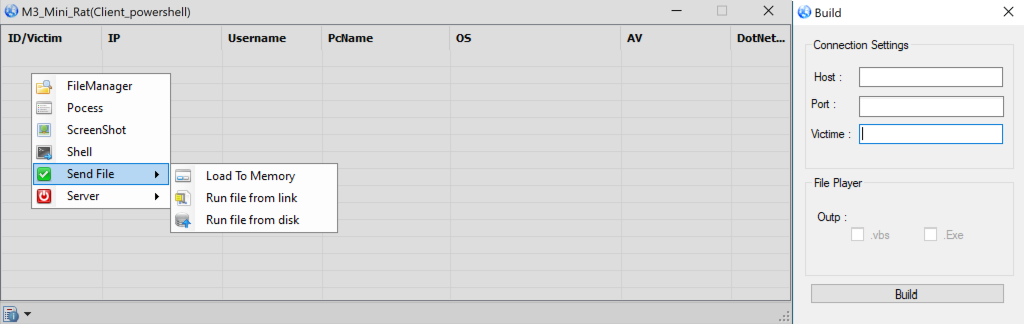

M3_Mini_Rat yükü, saldırganlara uzaktan erişim yetenekleri sunarak sistem keşfi yapmalarına ve virüslü sisteme ek yükler yüklemelerine olanak tanıyor.

RAT aracı aşağıdaki işlevleri gerçekleştirebilir:

- Sistem Keşfi: Kullanıcı adı, işletim sistemi sürümü, anti-virüs durumu, ağ durumu ve donanım özellikleri gibi ayrıntıları toplar.

- Süreç yönetimi: Sonlandırma yetenekleri de dahil olmak üzere çalışan işlemleri listeler ve yönetir.

- Dosya Sistemi Araştırması: Mantıksal sürücüleri numaralandırır ve belirli klasörlerin ayrıntılarını alır.

- Komuta ve Kontrol: Uzaktan yönetim görevleri ve komut alımı için TCP bağlantısı kullanır.

- Dosya yönetimi: Dosyaları indirmeyi, kontrol etmeyi, yeniden adlandırmayı ve silmeyi yönetir ve kötü amaçlı ikili dosyaları çalıştırabilir.

- Veri aktarımı: Keşif ayrıntıları da dahil olmak üzere verileri saldırganın sunucusuna geri gönderir.

- Özel Kontroller: Citrix bağlantı merkezi sunucusu gibi belirli sunucu işlemlerini tanımlar.

- Çıkış: İstemciden güvenli bir şekilde çıkmanın ve veri akışlarını yönetmenin yollarını sunar.

Diğer iki yük, PhoenixMiner ve lolMiner, AMD, Nvidia ve Intel (yalnızca lolMiner) grafik kartlarının hesaplama gücünü ele geçirerek kripto para madenciliği yapıyor.

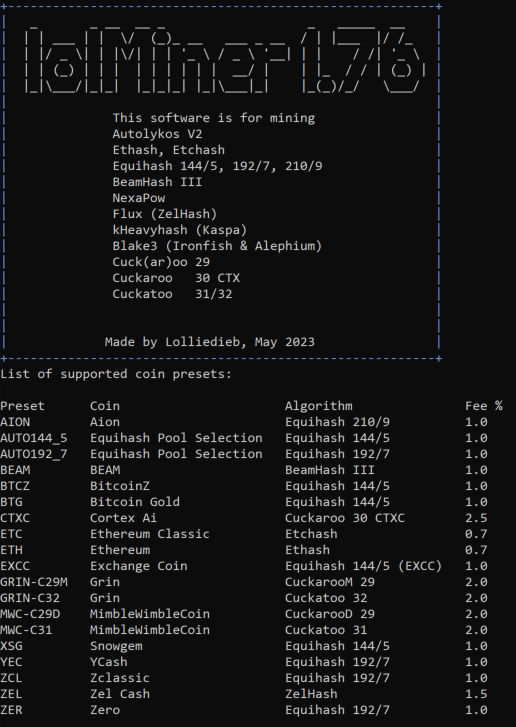

PhoenixMiner bir Ethash (ETH, ETC, Musicoin, EXP, UBQ, vb.) madencisidir, lolMiner ise Etchash, Autolykos2, Beam, Grin, Ae, ALPH, Flux, Equihash, Kaspa, Nexa, Ironfish ve diğerleri dahil olmak üzere birden fazla protokolü destekler.

Bu kampanyada tespit edilen lolMiner sürümü 1.76’dır ve bu, iki farklı kripto para biriminin eş zamanlı madenciliğini destekler.

PhoenixMiner yapılandırması GPU güç sınırını %75’e ve sistem eğlence kontrolü maksimum hızını %65’e ayarlar.

GPU gücünün %75’ini kullanan ve sıcaklık 70 santigrat dereceye ulaştığında madenciliği duraklatan lolMiner parametrelerinde de benzer kısıtlamalar görülüyor.

Bu durum saldırganların çok fazla kaynak kullanarak tespit edilmekten kaçınmaya çalıştığını gösteriyor.

Bu kampanyaya ilişkin risk göstergelerinin tam listesini bu GitHub deposunda bulabilirsiniz.