CVE-2024-43461 koduyla takip edilen ve yakın zamanda düzeltilen “Windows MSHTML sahteciliği güvenlik açığı”, Void Banshee APT hacker grubu tarafından yapılan saldırılarda kullanıldıktan sonra daha önce istismar edilmiş olarak işaretlendi.

Eylül 2024 Salı Yaması’nın bir parçası olarak ilk kez açıklandığında, Microsoft bu güvenlik açığını daha önce istismar edilmiş olarak işaretlememişti. Ancak, Cuma günü Microsoft, CVE-2024-43461 uyarısını, düzeltilmeden önce saldırılarda istismar edildiğini belirtmek için güncelledi.

Güvenlik açığının keşfi, Trend Micro’nun Zero Day Kıdemli Tehdit Araştırmacısı Peter Girnus’a atfedildi. Girnus, BleepingComputer’a yaptığı açıklamada, CVE-2024-43461 açığının, Void Banshee tarafından bilgi çalan kötü amaçlı yazılım yüklemek için zero-day saldırılarında kullanıldığını söyledi.

Void Banshee, ilk olarak Trend Micro tarafından takip edilen, Kuzey Amerika, Avrupa ve Güneydoğu Asya’daki kuruluşları hedef alan ve verilerini çalıp maddi kazanç elde etmeyi amaçlayan bir APT bilgisayar korsanlığı grubudur.

CVE-2024-43461 sıfır günlük

Temmuz ayında Check Point Research ve Trend Micro, Atlantida bilgi hırsızı ile cihazları enfekte etmek için Windows sıfır gün açığını kullanan aynı saldırıları raporladılar. Bu yazılım, enfekte cihazlardan parolaları, kimlik doğrulama çerezlerini ve kripto para cüzdanlarını çalmak için kullanılıyordu.

Saldırılar, saldırı zincirinin bir parçası olarak CVE-2024-38112 (Temmuz ayında düzeltildi) ve CVE-2024-43461 (bu ay düzeltildi) olarak izlenen sıfır günlük açıkları kullandı.

CVE-2024-38112 sıfır günlük açığının keşfi, Check Point araştırmacısı Haifei Li’ye atfedildi. Li, bunun, özel olarak hazırlanmış kısayol dosyalarını başlatırken Windows’un kötü amaçlı web sitelerini Microsoft Edge yerine Internet Explorer’da açmasını sağlamak için kullanıldığını söyledi.

Li, Temmuz ayındaki Check Point Research raporunda, “Saldırganlar, tıklandığında emekliye ayrılan Internet Explorer’ı (IE) saldırganın kontrolündeki URL’yi ziyaret etmeye çağıran özel Windows İnternet Kısayolu dosyalarını (.url uzantı adı) kullandılar” şeklinde açıklama yaptı.

Bu URL’ler kötü amaçlı bir HTA dosyasını indirmek ve kullanıcıdan dosyayı açmasını istemek için kullanıldı. Açıldığında, Atlantida bilgi hırsızını yüklemek için bir betik çalıştırılacaktı.

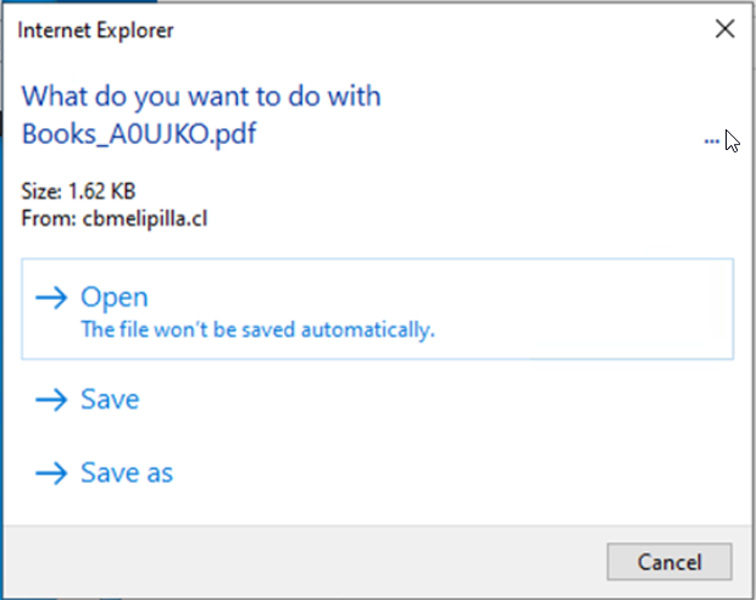

HTA dosyaları, HTA dosya uzantısını gizlemek ve Windows kullanıcılara açılıp açılmaması gerektiğini sorduğunda dosyanın PDF olarak görünmesini sağlamak için CVE-2024-43461 olarak izlenen farklı bir sıfırıncı gün kullanmıştır, aşağıda gösterildiği gibi.

ZDI araştırmacısı Peter Girnus, BleepingComputer’a yaptığı açıklamada, CVE-2024-43461 açığının, .hta uzantısını gizlemek için 26 adet kodlanmış braille boşluk karakteri (%E2%A0%80) içeren HTA dosya adları aracılığıyla bir CWE-451 koşulu oluşturmak amacıyla Void Banshee saldırılarında da kullanıldığını söyledi.

Aşağıda görebileceğiniz gibi, dosya adı bir PDF dosyası olarak başlıyor ancak yirmi altı adet tekrarlanan kodlanmış braille boşluk karakteri (%E2%A0%80) ve sonunda ‘.hta’ uzantısı bulunuyor.

Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta

Windows bu dosyayı açtığında, braille boşluk karakterleri HTA uzantısını kullanıcı arayüzünün dışına iter ve yalnızca ‘ ile sınırlandırılır.…’ Windows istemlerinde dize, aşağıda görüldüğü gibi. Bu, HTA dosyalarının PDF dosyaları olarak görünmesine neden oldu ve açılma olasılıkları daha yüksek oldu.

Kaynak: Trend Micro

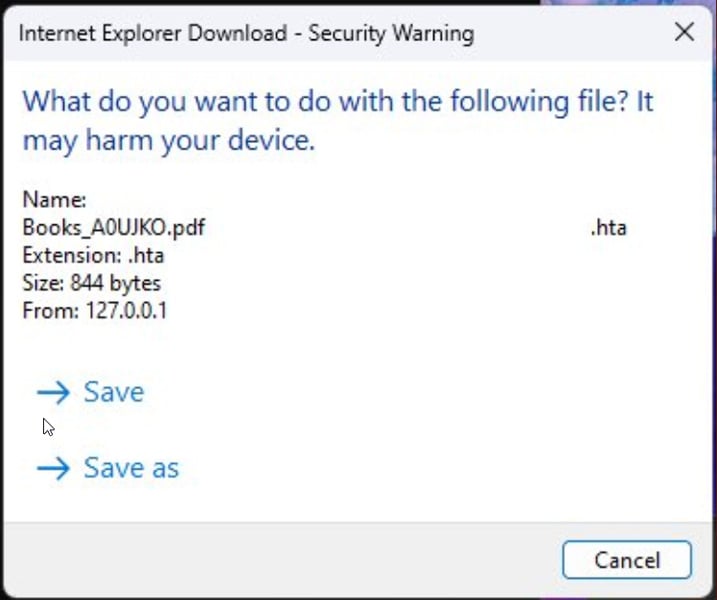

CVE-2024-43461 güvenlik güncelleştirmesini yükledikten sonra Girnus, boşlukların kaldırılmadığını ancak Windows’un artık gerçek .hta İstemlerdeki dosyanın uzantısı.

Kaynak: Peter Girnus

Ne yazık ki bu düzeltme mükemmel değil, çünkü eklenen boşluklar yine de insanların dosyanın bir HTA dosyası yerine PDF olduğunu düşünmesine yol açacaktır.

Microsoft, Eylül Salı Yaması’nda aktif olarak istismar edilen üç sıfır gün açığını daha düzeltti. Bunlardan biri de Mark of the Web güvenlik özelliğini aşmak için LNK saldırılarında istismar edilen CVE-2024-38217’ydi.