Windows Dosyası Gezgini’nde kritik bir güvenlik açığı keşfedildi ve saldırganların NTLM karmalarını yakalamasına ve şebeke sahtekarlığı saldırıları için potansiyel olarak sömürmesine izin verdi.

CVE-2025-24071 olarak tanımlanan güvenlik açığı, özel hazırlanmış .library-MS dosyalarının RAR veya ZIP gibi sıkıştırılmış arşivler içinde otomatik olarak işlenmesini içerir.

Saldırgan kontrollü SMB sunucularına giden yollar içeren bu dosyalar çıkarıldığında, Windows Gezgini, CTI Monster tarafından yapılan bir rapora göre, kullanıcı etkileşimi gerekmeden hassas kimlik bilgilerini sızdıran örtük bir NTLM kimlik doğrulama el sıkışma başlatır.

CVE-2025-24071: Güvenlik açığına genel bakış

CVE-2025-24071, Windows Dosya Gezgini’nde .library-MS dosyalarının otomatik işlenmesini kullanan önemli bir konudur.

Bu XML tabanlı dosyalar arama ve kütüphane konumlarını tanımlar ve Windows Explorer tarafından güvenilir.

Sıkıştırılmış bir arşivden SMB yolu içeren bir .library-MS dosyası çıkarıldığında, Windows Gezgini meta veri ve dizin dosyası bilgilerini toplamak için bu yolu otomatik olarak çözmeye çalışır.

Bu işlem, saldırgan kontrollü SMB sunucusuyla bir NTLM kimlik doğrulama el sıkışmasını tetikler ve kurbanın NTLMV2 karmasını açık bir kullanıcı etkileşimi olmadan sızdırır.

Güvenlik açığı özellikle tehlikelidir, çünkü kullanıcının çıkarılan dosyayı açmasını veya yürütmesini gerektirmez; NTLM karma sızıntısını tetiklemek için arşivden çıkarmak yeterlidir.

Bu, hurma saldırıları veya çevrimdışı NTLM karma çatlaması yoluyla ağ güvenliğinden ödün vermek isteyen saldırganlar için güçlü bir araç haline getirir.

Teknik Açıklama

- Otomatik dosya işleme: Sıkıştırılmış bir arşivden çıkarıldıktan sonra Windows Gezgini ve SearchProtocolhost.exe Hizmeti .Library-MS dosyasını otomatik olarak işleyin. Bu, dosyayı açmayı, meta verileri çıkarmak için içeriğini okumayı ve dosya bilgilerini sorgulamayı içerir. Bu işlemler açık bir kullanıcı etkileşimi olmadan gerçekleşir ve ProcMon gibi araçlar kullanılarak gözlemlenebilir.

- SMB İletişimi: Ekstraksiyon işlemi SMB iletişim girişimlerini tetikler. Wireshark’ı bir SMB filtresi ile kullanan araştırmacılar, SMB2 müzakere protokol isteğini ve kurbanın sistemi ile saldırgan kontrollü SMB sunucusu arasında bir NTLM kimlik doğrulama el sıkışmasının başlatılmasını açıkça gösteren SMB2 oturum kurulum isteğini yakalayabilir.

Kavram Kanıtı (POC)

GitHub’da CVE-2025-24071 için bir kavram kanıtı (POC) yayınlandı.

Saldırganların özel olarak hazırlanmış bir .library-MS dosyası oluşturarak ve bir RAR veya Zip arşivine yerleştirerek NTLM karmalarını yakalamak için bu güvenlik açığını nasıl kullanabileceğini gösterir.

POC, hedef dosya adı ve saldırganın IP adresi gibi minimum giriş gerektiren Python kullanılarak yürütülebilir.

python poc.py

# Enter file name: your_file_name

# Enter IP: attacker_IPCVE-2025-24071’in vahşi doğada sömürüldüğü bildiriliyor. XSS.IS gibi forumlardan gelen bilgilere göre, tehdit aktörleri bu güvenlik açığını kimlik bilgisi hırsızlığı için kullanıyor.

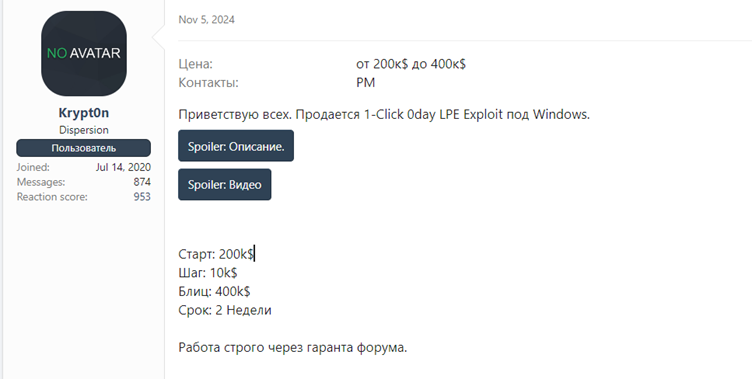

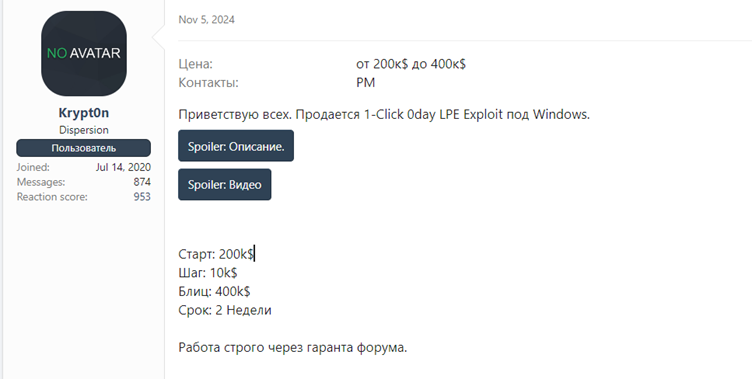

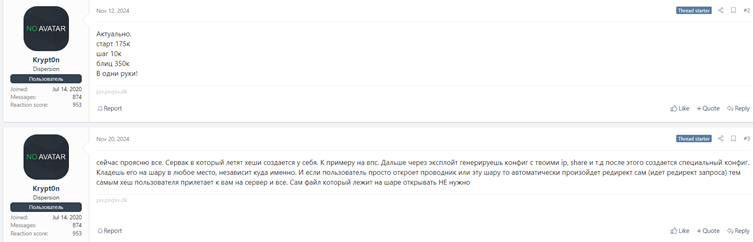

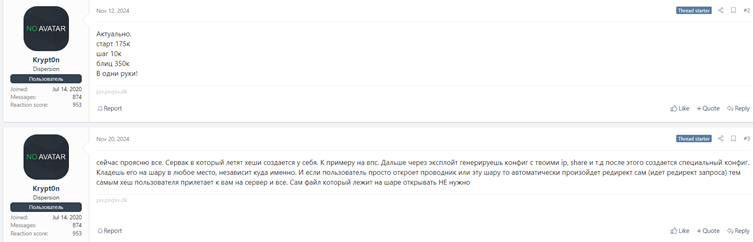

“Krypt0n” olarak bilinen tehdit aktörü sömürüsüyle bağlantılıdır ve “EncryPthub Stealer” olarak bilinen kötü amaçlı yazılım geliştirmiştir.

Güvenlik açığının sömürü potansiyeli, karanlık web forumlarında satış teklifinin altını çizerek etkilenen sistemlerin aciliyetini daha da vurgulamaktadır.

Hafifletme ve yama

Microsoft, Mart Yaması Salı güncellemesinde CVE-2025-24071’i ele aldı. Kullanıcılara, sömürü önlemek için Windows sistemlerinin en son güvenlik yamalarıyla güncellenmelerini sağlamaları önerilir.

Güvenlik açığı aktif olarak yararlandığından, potansiyel ağ sahtekarlığı saldırılarına karşı korunmak için acil eylem çok önemlidir.

CVE-2025-24071’in keşfi ve sömürüsü, Windows sistemlerini sofistike tehditlere karşı güvence altına almanın devam eden zorluklarını vurgulamaktadır.

Bunun gibi güvenlik açıklarının nasıl kullanıldığını anlayarak ve sistemleri yamalamak ve korumak için proaktif adımlar atarak, kullanıcılar kurban düşme riskini bu tür saldırılara önemli ölçüde azaltabilir.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.