Microsoft, Ransomexx fidye yazılımı çetesinin, mağdurların sistemlerinde sistem ayrıcalıkları kazanmak için Windows Ortak Günlük Dosyası sistemindeki yüksek şiddetli sıfır gün kusurundan yararlandığını söyledi.

CVE-2025-29824 olarak izlenen güvenlik açığı Salı günü bu ayın yamasında yamalandı ve sadece sınırlı sayıda saldırıdan sömürüldü.

CVE-2025-29824, düşük ayrıcalıklara sahip yerel saldırganların kullanıcı etkileşimi gerektirmeyen düşük karmaşık saldırılarda sistem ayrıcalıkları kazanmasına izin veren bir kullanımdan arındırmadan kaynaklanmaktadır.

Şirket, etkilenen Windows sürümleri için güvenlik güncellemeleri yayınlarken, Windows 10 x64 ve 32 bit sistemler için yamaların yayınlanmasını geciktirdi ve mümkün olan en kısa sürede piyasaya sürüleceklerini söyledi.

Microsoft, “Hedefler, bilgi teknolojisindeki (BT) kuruluşları ve ABD’nin emlak sektörlerini, bir İspanyol yazılım şirketi olan Venezuela’daki finans sektörü ve Suudi Arabistan’daki perakende sektörü içeriyor.”

“Windows 11, 24H2 sürümünü çalıştıran müşteriler, güvenlik açığı mevcut olsa bile gözlemlenen sömürüden etkilenmez. Microsoft, müşterileri bu güncellemeleri mümkün olan en kısa sürede uygulamaya çağırıyor.”

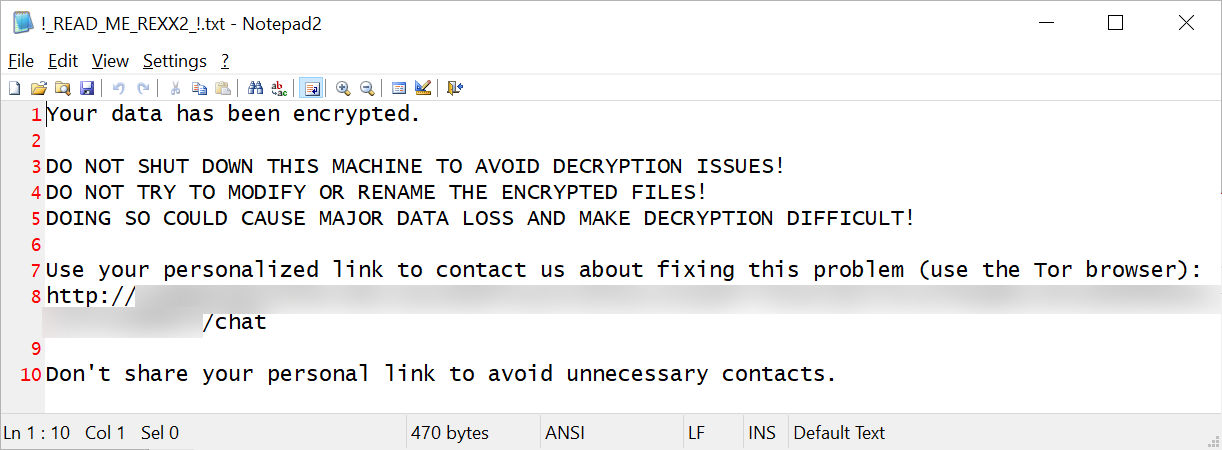

Microsoft, bu saldırıları Storm-2460 olarak izlediği Ransomexx fidye yazılımı çetesine bağladı. Saldırganlar ilk olarak CVE-2025-29824 istismarını, fidye yazılımı yüklerini ve! _Read_me_rexx2 _!

ESET’in geçen ay bildirdiği gibi, Pipemagic, Mart 2023’ten bu yana bir Windows Win32 çekirdek alt sistemi sıfır gününü (CVE-2025-24983) hedefleyen istismarları dağıtmak için de kullanılmıştır.

Kaspersky tarafından 2022’de keşfedilen kötü amaçlı yazılımlar hassas verileri toplayabilir, enfekte olmuş cihazlara tam uzaktan erişim sağlayabilir ve saldırganların kurbanların ağlarında yanal olarak hareket etmek için ek kötü amaçlı yükler dağıtmasını sağlar.

2023’te Kaspersky, Nokoyawa fidye yazılımı saldırılarını araştırırken bu arka kapıyı tespit etti. Bu saldırılar, CVE-2023-28252 olarak izlenen bir ayrıcalık artış kusuru olan başka bir Windows Common Log Dosya Sistemi sürücüsü Zero Day’den yararlandı.

Ransomexx fidye yazılımı operasyonu 2018’de DEFRAY olarak başladı, ancak Ransomexx’e yeniden markalandı ve Haziran 2020’den itibaren çok daha aktif hale geldi.

Bu fidye yazılımı çetesi ayrıca bilgisayar donanımı devi Gigabyte, Konica Minolta, Teksas Ulaştırma Bakanlığı (TXDOT), Brezilya Mahkemesi Sistemi, Montreal’in STM toplu taşıma sistemi ve hükümet yazılım sağlayıcısı Tyler Technologies dahil olmak üzere yüksek profilli kuruluşları da hedefledi.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.