Windows Çekirdek Modu Sürücülerindeki kritik bir güvenlik açığı, Kavram Kanıtı (PoC) istismarının yayımlanmasıyla açığa çıktı ve saldırganların ayrıcalıkları SİSTEM düzeyine yükseltmesine olanak tanıdı.

CVE-2024-35250 olarak tanımlanan güvenlik açığı, Windows 11 ve Windows Server sürümleri de dahil olmak üzere çeşitli Windows sürümlerini etkiliyor.

Kusur, bir saldırganın güvenliği ihlal edilmiş bir sistemde yükseltilmiş ayrıcalıklar elde etmek için kullanabileceği Windows Çekirdek Modu Sürücüsünde Ayrıcalık Yükseltme Güvenlik Açığı olarak tanımlanıyor.

Bu güvenlik açığı, saldırganların güvenlik önlemlerini atlamasına ve SİSTEM ayrıcalıklarıyla rastgele kod yürütmesine olanak tanıdığı için özellikle endişe vericidir.

Analyse Any Suspicious Files With ANY.RUN: Intergarte With You Security Team -> Try for Free

Güvenlik açığı ilk olarak siber güvenlik araştırma şirketi DEVCORE tarafından Windows Çekirdek Akışı’nın saldırı yüzeyini inceleyen ayrıntılı bir blog gönderisinde vurgulandı.

Araştırmacılar, Windows 11’i başarıyla tehlikeye atmak için Pwn2Own Vancouver 2024 etkinliğinde kullanılan CVE-2024-35250 de dahil olmak üzere birçok güvenlik açığı tespit etti.

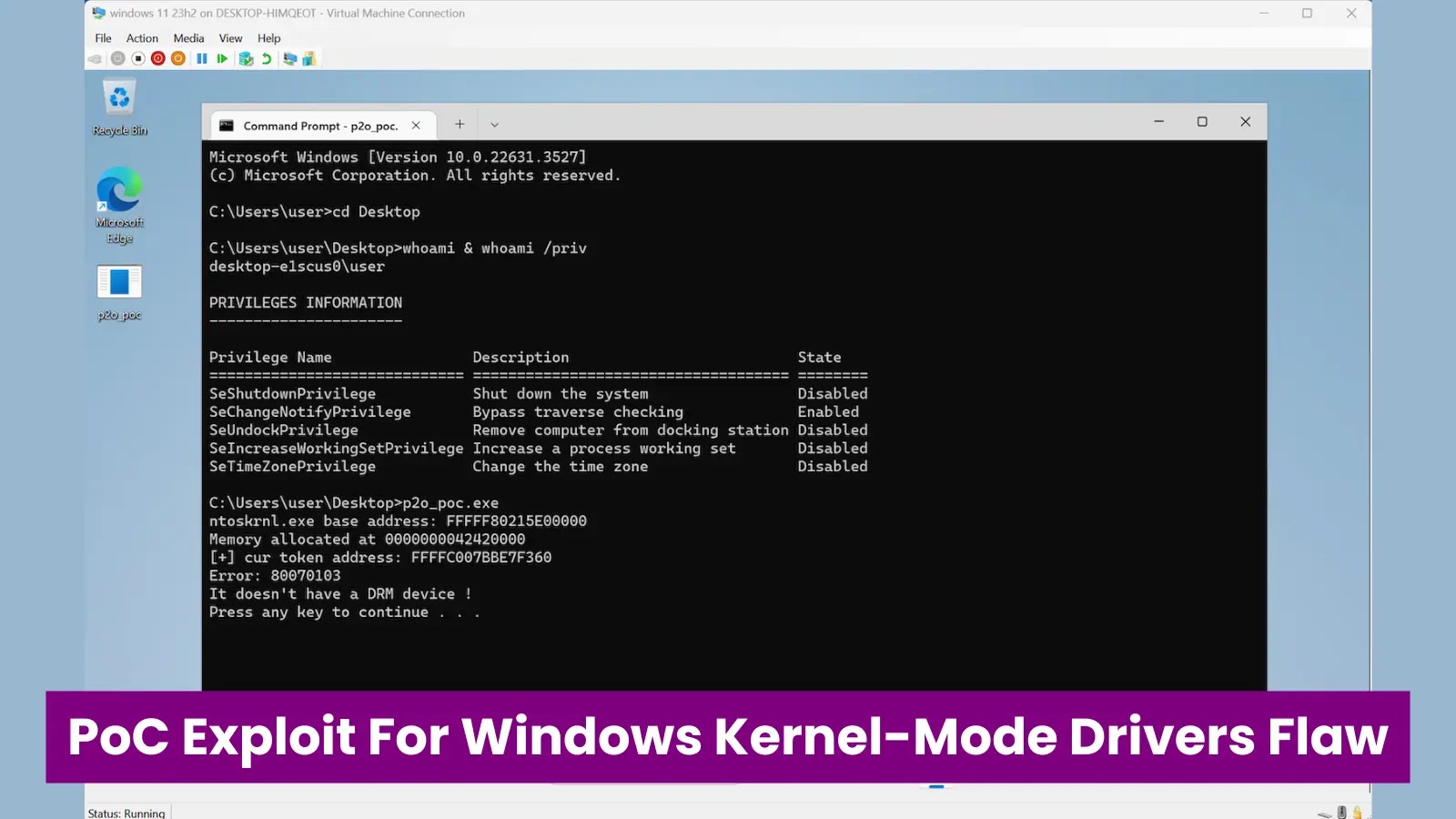

GitHub’daki PoC istismarı, bir saldırganın SİSTEM ayrıcalıklarıyla rastgele kod yürütmek için güvenlik açığından nasıl yararlanabileceğini gösteriyor.

Bu istismar, Çekirdek Akışı hizmetindeki, özellikle de “IOCTL_KS_PROPERTY” isteklerinin işlenmesindeki mantıksal bir hatadan yararlanıyor.

Saldırgan, IRP’deki ‘RequestorMode’ alanını değiştirerek güvenlik kontrollerini atlayabilir ve rastgele kod çalıştırabilir.

Güvenlik açığının, bir saldırganın rastgele “IOCTL_KS_PROPERTY” işlemleri gerçekleştirmesine olanak tanıyan Çekirdek Akışı mimarisindeki bir gözetimden kaynaklandığı düşünülüyor.

Bu, bir saldırganın tek bir çağrı yoluyla birden fazla mülk üzerinde işlem yapmasına olanak tanıyan `KSPROPERTY_TYPE_UNSERIALIZESET` bayrağı kullanılarak gerçekleştirilebilir.

Bir saldırgan bu kusurdan yararlanarak sistem üzerinde kontrol sahibi olabilir ve yükseltilmiş ayrıcalıklarla rastgele kod çalıştırabilir.

PoC istismarının yayınlanması, savunmasız sistemlere yama uygulanmasının aciliyetine dikkat çekiyor. Microsoft, bu güvenlik açığını gidermek için halihazırda bir güvenlik güncelleştirmesi yayımladı ve kullanıcılara, kötüye kullanımın önlenmesi için sistemlerini mümkün olan en kısa sürede güncelleştirmeleri tavsiye ediliyor.

Bu gelişme ışığında siber güvenlik uzmanları, bu tür saldırıları önlemek için sistemleri güncel tutmanın ve sağlam güvenlik önlemleri uygulamanın önemini vurguluyor.

Güvenlik açığı Windows sistemlerinde yaklaşık 20 yıldır mevcut ve bu durum onu acil müdahale gerektiren kritik bir sorun haline getiriyor.

Bu güvenlik açığından yararlanılmasını önlemek için kullanıcıların sistemlerini en son sürüme güncellemeleri önerilir. PoC istismarı, güvenlik açıklarını gidermede dikkatli ve proaktif kalmanın önemini hatırlatıyor.

How to Choose an ultimate Managed SIEM solution for Your Security Team -> Download Free Guide(PDF)