EventLog’lar uzun süredir Windows işletim sistemi adli tıp alanındaki olay araştırmacılarının başvuracağı kaynak olmuştur.

Ancak şüpheli davranışların tespit edilmesi söz konusu olduğunda bu günlükler genellikle yetersiz kalır ve ek denetim günlüklerinin veya Sysmon gibi araçların kullanılmasını gerektirir.

Windows adli bilişimine daha kapsamlı bir yaklaşım sunan, güçlü ancak çoğunlukla gözden kaçan bir özellik olan Windows için Olay İzleme’ye (ETW) girin. ETW, çekirdek ve süreçler tarafından oluşturulan olayları yönetmek için tasarlanmış sağlam bir sistemdir.

Başlangıçta uygulama hata ayıklaması için oluşturulan bu bileşen, EventLog’ların toplanması ve yönetilmesi için önemli bir bileşen haline geldi.

.webp)

Son yıllarda JPCert’teki güvenlik analistleri, ETW’nin, EDR ürünleri ve antivirüs yazılımı tarafından kullanılan algılama mantığının ayrılmaz bir parçası haline geldiğini gözlemledi.

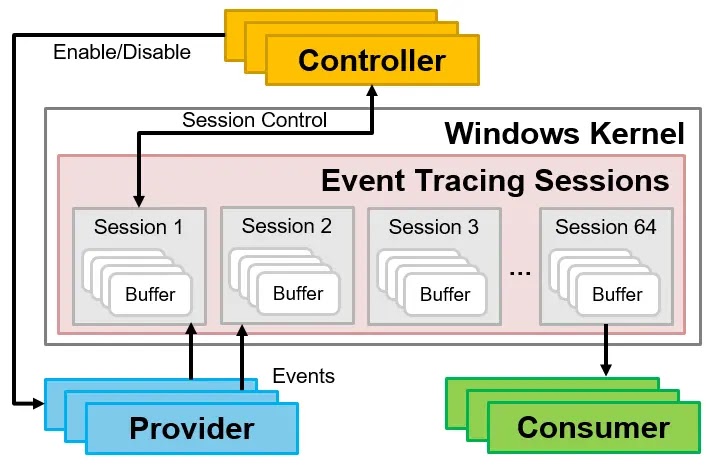

ETW’nin mimarisi dört ana bileşenden oluşur:

- Sağlayıcılar: Olay gönderen uygulamalar ve sürücüler

- Tüketiciler: Etkinlik alan uygulamalar

- Oturumlar: Olayları sağlayıcılardan arabelleklere aktarın

- Denetleyiciler: Oturumları oluşturun, başlatın ve durdurun

Free Ultimate Continuous Security Monitoring Guide - Download Here (PDF)

ETW’nin Adli Potansiyeli

ETW’yi diğerlerinden ayıran şey, çeşitli işletim sistemi davranışlarını varsayılan olarak olay olarak kaydetme yeteneğidir ve geleneksel EventLog’ların ötesinde zengin bir bilgi sunar. Bu yetenek, ETW’yi adli araştırmacılar ve güvenlik profesyonelleri için paha biçilmez bir araç haline getiriyor.

Bazı ETW sağlayıcıları olay incelemesi ve kötü amaçlı yazılım tespiti için özellikle faydalıdır:

- Microsoft-Windows-Tehdit İstihbaratı

- Microsoft-Windows-DNS-İstemcisi

- Microsoft-Antimalware-AMFilter

- Microsoft-Windows-Shell-Çekirdek

- Microsoft-Windows-Çekirdek-İşlemi

- Microsoft-Windows-Çekirdek Dosyası

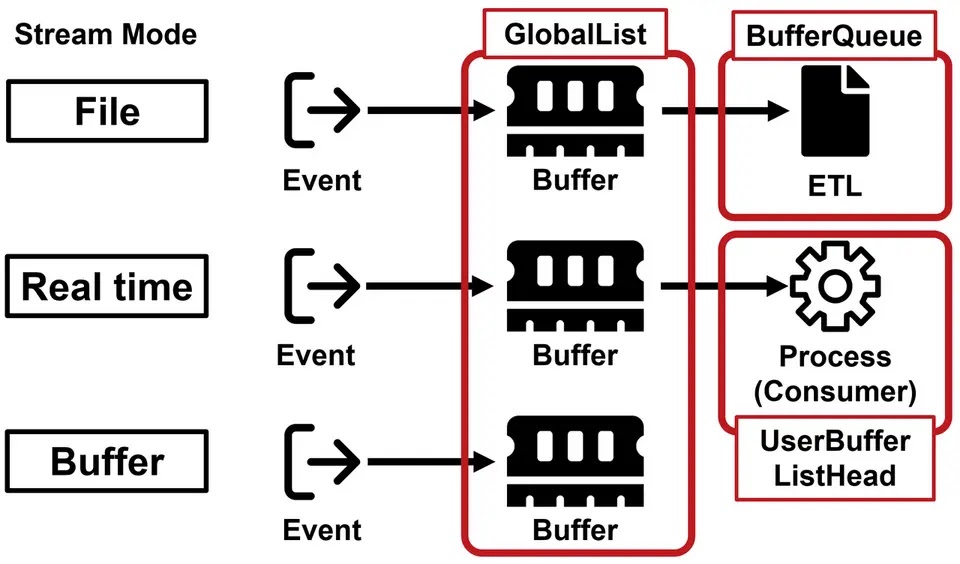

Bazı ETW olayları varsayılan olarak dosya olarak kaydedilirken birçoğu ara belleklerden gerçek zamanlı olarak okunur. Bu, bir saldırgan ETL dosyalarını silse bile değerli bilgilerin bu arabelleklerde kalmaya devam edebileceği anlamına gelir.

.webp)

JPCert, ETW olaylarını bellek görüntülerinden kurtarabilen ve araştırmacılara olay müdahalesi için güçlü bir araç sağlayan ETW Tarayıcısı adında bir Volatilite eklentisi geliştirdi.

.webp)

Kurtarılan ETW olayları, soruşturmalar sırasında kritik bilgiler sunabilir. Örneğin, varsayılan olarak etkinleştirilen LwtNetLog ETW oturumu ağla ilgili çeşitli bilgileri toplar.

Araştırmacılar, bu olayları analiz ederek kötü amaçlı yazılım iletişim modellerini, DNS sorgularını ve normalde fark edilmeyecek diğer ağ etkinliklerini ortaya çıkarabilir.

.webp)

Windows adli bilişimi gelişmeye devam ettikçe ETW, güvenlik profesyonelleri için güçlü bir müttefik olarak ortaya çıkıyor. Ayrıntılı sistem davranışı günlükleri sağlama yeteneği, ETW Tarayıcı gibi araçlarla birleştiğinde, olay incelemesinde ve kötü amaçlı yazılım tespitinde yeni bir boyut sunar.

Bunun yanı sıra, araştırmacılar ETW’den yararlanarak sistem faaliyetlerine ilişkin daha derin bilgiler edinebilir ve geleneksel kayıt tutma yöntemlerinin gözden kaçırabileceği tehditleri ortaya çıkarabilir.

Analyze Unlimited Phishing & Malware with ANY.RUN For Free - 14 Days Free Trial.