SafeBreach araştırmacıları, bir tanesi (CVE-2025-32724) (CVE-2025-32724), kamu DC’lerini dağıtılmış inkar (DDOS) saldırılarına katılmaya zorlamak için kullanılabilir olan Windows Active Directory Etki Alan Denetleyicilerini (DCS) çökmek için kullanılabilecek çeşitli güvenlik açıkları hakkında ayrıntılar yayınladılar.

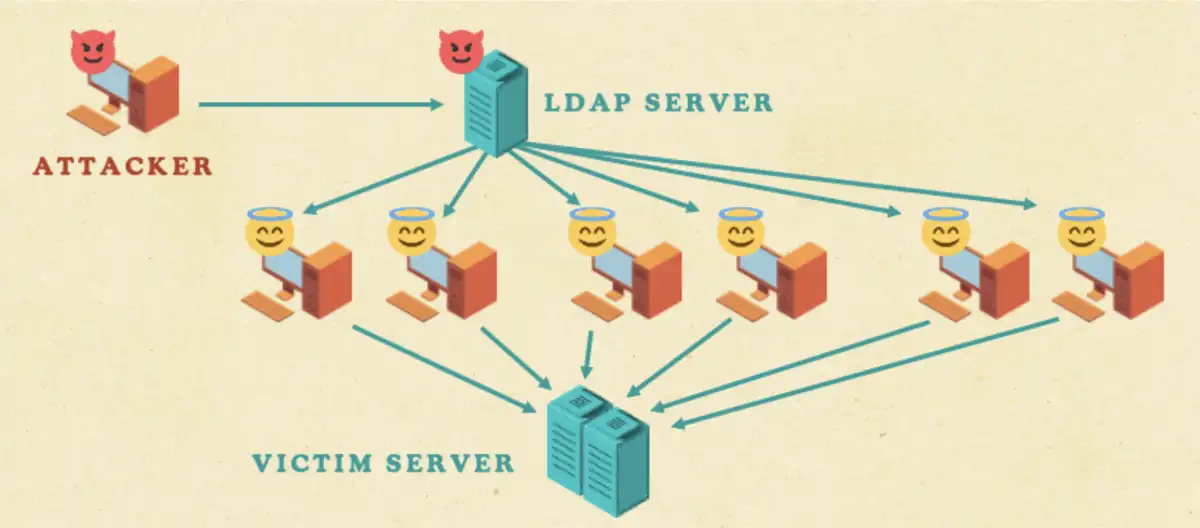

Win-DDOS-araştırmacılar bu yeni saldırı tekniğini adlandırdıkça-saldırganların kamu DC’lerini oluşturdukları hafif bir dizin erişim protokolü (LDAP) sunucusuna bağlayabilmeleri, kendilerine (LDAP yönlendirmeleri aracılığıyla) talep eden belirli bir kurban sunucusuna bağlanma yeteneğine bağlıdır.

CVE-2025-32724 ve Win-DDOS tekniği

Etki alanı denetleyicileri, bir ağ etki alanında güvenlik, kimlik doğrulama ve erişim kontrolünü yöneten sunuculardır. Alternatifler mevcut olsa da, çoğu kuruluşta etki alanı denetleyicileri genellikle Active Directory Etki Alanı Hizmetlerini (AD DS) çalıştıran Windows Server makineleridir.

Araştırmacıların LDAPnightMare Güvenlik Açığı’nı (CVE-2024-49113) nasıl kullanacağına dair geçmiş araştırmaları, Windows Server ve Windows’taki benzer DOS güvenlik açıklarını tanımlamaya itti:

- CVE-2025-32724Windows Yerel Güvenlik İdaresi Alt Sistem Hizmetinde (LSASS) kontrolsüz kaynak tüketimine izin veren, saldırganlar tarafından savunmasız, internete maruz kalan bir sunucu yapmak veya bir Win-DDOS saldırısına katılmasını sağlamak için kullanılabilir.

- CVE-2025-26673 Ve CVE-2025-49716Windows LDAP ve Windows Netlogon’da kontrolsüz kaynak tüketimine izin veren, savunmasız bir DC’yi atmak için kullanılabilir

- CVE-2025-49722Windows Baskı Makaralı Bileşenlerinde Kontrolsüz Kaynak Tüketimine izin vermek, DC’leri ve diğer tüm Windows makinelerini bir alan adındaki çökmek için kullanılabilir.

İlk üç güvenlik açığı, kimlik doğrulanmamış saldırganlar tarafından uzaktan tetiklenebilir. Sonuncusu sınırlı ayrıcalıklar gerektirir (yani önce kullanıcı olarak kimlik doğrulaması yapmalıdır, ancak herhangi bir kullanıcı hesabı yapar).

Araştırmacılar, “Keşfettiğimiz güvenlik açıkları, saldırganların halka açık bir şekilde erişilebilirlerse bu sistemleri uzaktan çökertmesine izin veren sıfır tıkaç, yetkili olmayan güvenlik açıklarıdır ve ayrıca iç ağa minimum erişimi olan saldırganların özel altyapıya karşı aynı sonuçları nasıl tetikleyebileceğini gösteriyor.

“Bulgularımız kurumsal tehdit modellemesinde yaygın varsayımları kırmaktadır: DOS risklerinin sadece kamu hizmetleri için geçerli olduğu ve iç sistemlerin tamamen tehlikeye girmedikçe kötüye kullanımdan korunması. Kurumsal esneklik, risk modelleme ve savunma stratejileri için etkiler önemlidir.”

Win-DDO’larla, saldırganların sistemleri ihlal etmeden, kod yürütme veya geçerli kimlik bilgilerine sahip olmadan Windows platformunu nasıl bir silah haline getirebileceklerini de duyurdular.

Saldırı şunları içerir:

- CLDAP istemcilerine dönüştürmek ve saldırganın CLDAP sunucusuna ulaşmak için internetten yararlanabilir DC’lere özel hazırlanmış bir RPC çağrısı göndermek

- Saldırganın CLDAP Sunucusu, DC’ye saldırganın LDAP/TCP sunucusuyla iletişime geçmesini söyleyen bir LDAP yönlendirmesi ile yanıt veriyor

- Saldırganın LDAP/TCP Sunucusu

“DCS daha sonra o bağlantı noktasına bir LDAP sorgusu gönderir ve bu bağlantı noktası, örneğin bir web sunucusuna hizmet veren bir bağlantı noktası olabilir. Web sunucularının geçerli HTTP paketleri olmayan LDAP paketleri beklememesi nedeniyle, çoğu TCP bağlantısını sonuç olarak kapatırlar. Yönlendirme listesindeki URL’ler bitti ve yenilikçi Win-DDOS saldırı tekniğimizi yarattı ”dedi.

Ne yapalım?

Dört güvenlik açığı da Microsoft tarafından Nisan, Haziran ve Temmuz 2025’te desteklenen Windows sunucuları ve Windows sürümleri için güvenlik güncellemeleri yayınladı. Şimdi bu güvenlik açıklarının ve istismar modüllerinin ayrıntıları herkese açıktır, yamaları henüz uygulamamış kuruluşlar bunu daha sonra yerine daha erken yapmalıdır.

“Kuruluşlar, halka açık olsun ya da olmasın, tüm sunucularının ve uç noktalarının DDOS saldırıları için hedeflenebileceğini varsaymalıdır. Buna karşılık, hem varlıkları savunma hem de bu tür saldırıların kaynağını hızlı bir şekilde tanımlama yeteneği de dahil olmak üzere, altyapılarındaki bu tür saldırılar için uygun hafifletmeler oluşturmalıdırlar.”

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!