Siber güvenlik araştırmacıları, IEEE 802.11 WiFi protokol standardının tasarımında, saldırganların erişim noktalarını düz metin biçiminde sızdıran ağ çerçevelerine kandırmasına olanak tanıyan temel bir güvenlik açığı keşfettiler.

WiFi çerçeveleri, kaynak ve hedef MAC adresi, kontrol ve yönetim verileri gibi bilgileri içeren bir başlık, veri yükü ve fragmandan oluşan veri kaplarıdır.

Bu çerçeveler kuyruklar halinde sıralanır ve çarpışmaları önlemek ve alıcı noktaların meşgul/boş durumlarını izleyerek veri değişim performansını en üst düzeye çıkarmak için kontrollü bir konuda iletilir.

Araştırmacılar, kuyruğa alınmış/arabelleğe alınmış çerçevelerin, veri iletimini, istemci sahtekarlığını, çerçeve yeniden yönlendirmesini ve yakalamayı manipüle edebilen rakiplerden yeterince korunmadığını buldu.

“Saldırılarımız, çeşitli aygıtları ve işletim sistemlerini (Linux, FreeBSD, iOS ve Android) etkiledikleri ve TCP bağlantılarını ele geçirmek veya istemci ve web trafiğini engellemek için kullanılabildikleri için yaygın bir etkiye sahip.” Northeastern Üniversitesi’nden Domien Schepers ve Aanjhan Ranganathan ve imec-DistriNet, KU Leuven’den Mathy Vanhoef.

Güç tasarrufu kusuru

IEEE 802.11 standardı, WiFi aygıtlarının uyku aygıtlarına yönelik çerçeveleri arabelleğe alarak veya kuyruğa alarak güç tasarrufu yapmasına olanak tanıyan güç tasarrufu mekanizmalarını içerir.

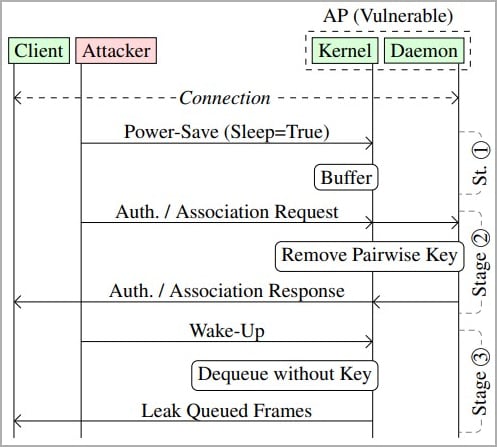

Bir istemci istasyonu (alıcı cihaz) uyku moduna girdiğinde, erişim noktasına güç tasarrufu bitini içeren bir başlık içeren bir çerçeve gönderir, böylece kendisine yönelik tüm çerçeveler sıraya alınır.

Ancak standart, kuyruğa alınan bu çerçevelerin güvenliğinin yönetilmesi konusunda açık bir rehberlik sağlamaz ve çerçevelerin bu durumda ne kadar süre kalabileceği gibi sınırlamalar getirmez.

İstemci istasyonu uyandığında, erişim noktası ara belleğe alınan çerçeveleri sıradan çıkarır, şifreleme uygular ve bunları hedefe iletir.

Saldırgan, ağdaki bir aygıtın MAC adresini taklit edebilir ve erişim noktalarına güç tasarrufu sağlayan çerçeveler göndererek onları hedefe yönelik çerçeveleri kuyruğa almaya zorlayabilir. Ardından saldırgan, çerçeve yığınını almak için bir uyandırma çerçevesi iletir.

İletilen çerçeveler genellikle, WiFi ağındaki tüm cihazlar arasında paylaşılan grup adresli şifreleme anahtarı veya her cihaza özgü olan ve iki cihaz arasında değiş tokuş edilen çerçeveleri şifrelemek için kullanılan bir ikili şifreleme anahtarı kullanılarak şifrelenir.

Ancak saldırgan, erişim noktasına kimlik doğrulama ve ilişkilendirme çerçeveleri göndererek çerçevelerin güvenlik bağlamını değiştirebilir, böylece onu çerçeveleri düz metin biçiminde iletmeye veya saldırgan tarafından sağlanan bir anahtarla şifrelemeye zorlayabilir.

Bu saldırı, MacStealer adlı araştırmacılar tarafından oluşturulan ve istemci izolasyon baypasları için WiFi ağlarını test edebilen ve MAC katmanında diğer istemcilere yönelik trafiği yakalayabilen özel araçlar kullanılarak gerçekleştirilebilir.

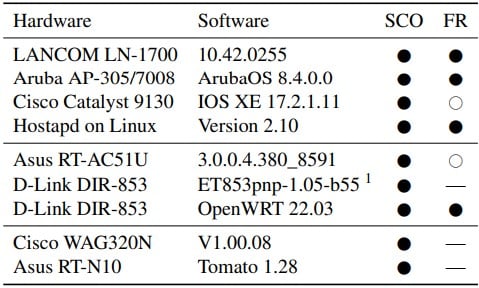

Araştırmacılar, Lancom, Aruba, Cisco, Asus ve D-Link’in ağ cihazı modellerinin, aşağıdaki tam listeyle birlikte bu saldırılardan etkilendiğini bildiriyor.

Araştırmacılar, bu saldırıların JavaScript gibi kötü amaçlı içeriği TCP paketlerine enjekte etmek için kullanılabileceği konusunda uyarıyorlar.

Araştırmacılar, “Bir saldırgan, yol dışı TCP paketlerini sahte bir gönderici IP adresiyle enjekte ederek bu TCP bağlantısına veri enjekte etmek için kendi İnternet bağlantılı sunucularını kullanabilir” uyarısında bulunuyor.

“Bu, örneğin, müşterinin tarayıcısındaki güvenlik açıklarından yararlanmak amacıyla düz metin HTTP bağlantılarında kurbana kötü amaçlı JavaScript kodu göndermek için kötüye kullanılabilir.”

Bu saldırı trafiği gözetlemek için de kullanılabilse de, çoğu web trafiği TLS kullanılarak şifrelendiğinden, sınırlı bir etki olacaktır.

Teknik ayrıntılar ve araştırma, 12 Mayıs 2023’te BlackHat Asya konferansında sunulacak olan USENIX Security 2023 raporunda mevcuttur.

Cisco kusuru kabul ediyor

WiFi protokolü kusurunun etkisini kabul eden ilk satıcı, belgede belirtilen saldırıların kablosuz özelliklere sahip Cisco Kablosuz Erişim Noktası ürünlerine ve Cisco Meraki ürünlerine karşı başarılı olabileceğini kabul eden Cisco’dur.

Ancak Cisco, alınan çerçevelerin uygun şekilde güvenli bir ağın genel güvenliğini tehlikeye atmayacağına inanıyor.

“Bu saldırı, fırsatçı bir saldırı olarak görülüyor ve saldırgan tarafından elde edilen bilgilerin, güvenli bir şekilde yapılandırılmış bir ağda minimum değeri olacaktır.” – Cisco.

Yine de şirket, Cisco TrustSec veya Yazılım Tanımlı Erişim (SDA) teknolojilerini uygulayarak ağ erişimini kısıtlayabilen Cisco Identity Services Engine (ISE) gibi bir sistem aracılığıyla politika uygulama mekanizmalarının kullanılması gibi hafifletme önlemlerinin uygulanmasını önerir.

Cisco güvenlik danışma belgesinde “Cisco ayrıca, elde edilen verileri saldırgan tarafından kullanılamaz hale getireceğinden, aktarılan verileri mümkün olduğunca şifrelemek için aktarım katmanı güvenliğinin uygulanmasını önerir.”

Şu anda, araştırmacılar tarafından keşfedilen kusurun kötü amaçlı kullanıldığına dair bilinen bir durum yok.