Güvenlik araştırmacıları, Amazon Web Services hesabına belirli bir adla bir Amazon Makinesi Görüntüsü (AMI) yayınlayan herkese erişim sağlayan bir isim karışıklık saldırısı keşfetti.

“Whoami” olarak adlandırılan saldırı, Ağustos 2024’te Datadog araştırmacıları tarafından hazırlandı ve saldırganların AWS hesaplarında yazılım projelerinin AMI kimliklerini nasıl aldığını kullanarak AWS hesaplarında kod yürütmesinin mümkün olduğunu gösterdi.

Amazon güvenlik açığını doğruladı ve Eylül ayında bir düzeltme yaptı, ancak sorun kuruluşların kodu güncelleyemediği ortamlarda müşteri tarafında devam ediyor.

Whoami saldırısını gerçekleştirmek

AMI’ler, AWS ekosisteminde EC2 (Elastik Compute Cloud) örnekleri olarak adlandırılan sanal sunucular oluşturmak için kullanılan gerekli yazılım (işletim sistemi, uygulamalar) ile önceden yapılandırılmış sanal makinelerdir.

Her biri belirli bir tanımlayıcıya sahip kamu ve özel AMI’ler var. Genel olanlar söz konusu olduğunda, kullanıcılar AWS kataloğunda ihtiyaç duydukları AMI’nin doğru kimliğini arayabilirler.

AMI’nin AWS pazarındaki güvenilir bir kaynaktan geldiğinden emin olmak için, aramanın ‘sahiplerin’ özniteliğini içermesi gerekir, aksi takdirde bir Whoami ismi karışıklık saldırısı riski artar.

AWS ortamlarında yanlış yapılandırılmış AMI seçimi nedeniyle whoami saldırısı mümkündür:

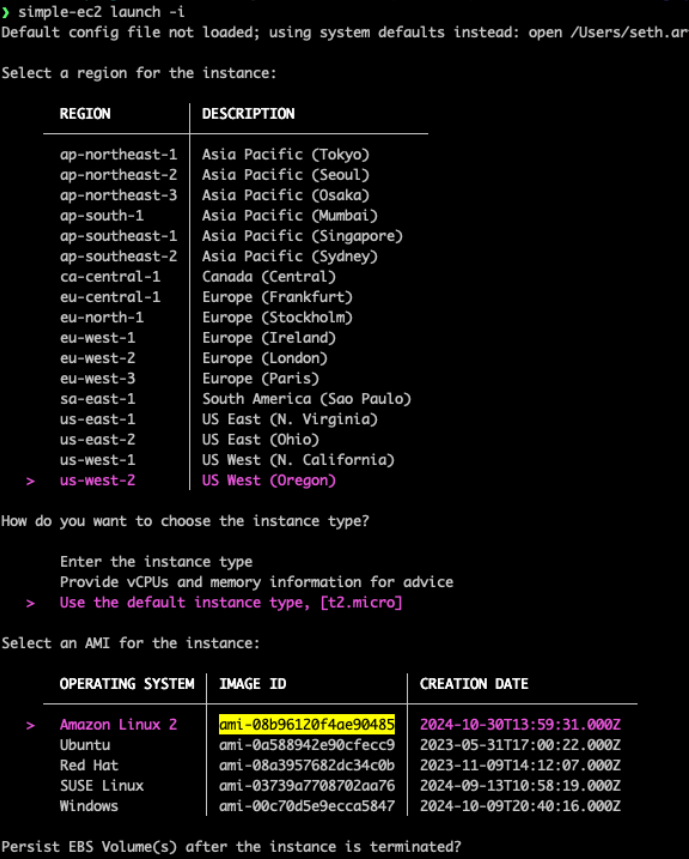

- AMIS’in EC2’yi kullanarak yazılım tarafından alınması: Bir Sahibi Belirlemeden API DELİLLEME

- Belirli AMI kimlikleri yerine komut dosyaları ile joker karakter kullanımı

- Filtreyle eşleşen en son AMI’yi otomatik olarak seçen “Most_Recent = true” kullanan TerraForm gibi bazı altyapı araçlarının uygulaması.

Bu koşullar, saldırganların kaynağı güvenilir bir kaynağa adlandırarak seçim sürecine kötü niyetli AMI eklemelerine izin verir. AWS, bir sahip belirtmeden, saldırganın dahil olduğu tüm eşleşen AMI’leri iade eder.

“Most_recent” parametresi “True” olarak ayarlanmışsa, kurbanın sistemi, pazar yerine eklenen en son AMIS’i, meşru bir girişe benzer bir adı olan kötü niyetli bir tane içerebilecek en son AMIS’i sağlar.

Kaynak: Datadog

Temel olarak, bir saldırganın yapması gereken tek şey, güvenilir sahipler tarafından kullanılan desene uyan bir adla bir AMI yayınlamaktır, bu da kullanıcıların onu seçmesini ve bir EC2 örneği başlatmasını kolaylaştırır.

Whoami saldırısı, hedefin AWS hesabını ihlal etmeyi gerektirmez. Saldırganın yalnızca geri çekilen AMI’lerini kamu topluluğu AMI kataloğuna yayınlamak ve stratejik olarak hedeflerinin AMI’lerini taklit eden bir isim seçmek için bir AWS hesabına ihtiyacı var.

https://www.youtube.com/watch?v=l-wexfjd-bo

Datadog, telemetrelerine dayanarak, kuruluşların yaklaşık% 1’inin WHOAMI saldırılarına karşı savunmasız olduğunu, ancak “bu kırılganlığın büyük olasılıkla binlerce farklı AWS hesabını etkilediğini” söylüyor.

Amazon’un tepkisi ve savunma önlemleri

Datadog araştırmacıları Amazon’a kusur hakkında bilgi verdi ve şirket iç üretim dışı sistemlerin Whoami saldırısına karşı savunmasız olduğunu doğruladı.

Sorun geçen yıl 19 Eylül’de düzeltildi ve 1 Aralık’ta AWS, müşterilerin güvenilir AMI sağlayıcılarının izin vermesine izin veren ‘İzin Verilen Amis’ adlı yeni bir güvenlik kontrolü getirdi.

AWS, güvenlik açığının güvenlik araştırmacılarının testleri dışında kullanılmadığını, bu nedenle Whoami saldırıları yoluyla hiçbir müşteri verisinin tehlikeye atılmadığını belirtti.

Amazon, müşterilere “EC2: DeenInImage” API’sını kullanırken her zaman AMI sahiplerini belirtmelerini ve ek koruma için ‘İzin Verilen AMIS’ özelliğini etkinleştirmelerini tavsiye eder.

Yeni özellik üzerinden mevcuttur AWS Konsolu → EC2 → Hesap Öznitelikleri → İzin Verilen Amis.

Geçen Kasım ayından itibaren Terraform 5.77, “Most_Recent = true” sahip filtresi olmadan kullanıldığında ve gelecekteki sürümler için daha katı yaptırım planlanan kullanıcılara uyarılar vermeye başladı (6.0).

Sistem yöneticileri yapılandırmalarını denetlemeli ve güvenli AMI alımı için AMI Kaynakları (Terraform, AWS CLI, Python Boto3 ve GO AWS SDK) kodlarını güncellemelidir.

Güvenilmeyen AMI’lerin şu anda kullanımda olup olmadığını kontrol etmek için, ‘İzin Verilen AMI’ler’ aracılığıyla AWS denetim modunu etkinleştirin ve bunları engellemek için ‘Uygulama Modu’na geçin.

Datadog ayrıca, bu GitHub deposunda bulunan güvenilmeyen AMI’lerden oluşturulan örnekleri AWS hesabını kontrol etmek için bir tarayıcı yayınladı.