Kötü niyetli çabalarında daha etkili ve yakalanması daha kolay olacak şekilde güncellenen, zorlu bir kötü amaçlı yazılım olan WhiteSnake Stealer'ın yeni bir çeşidi.

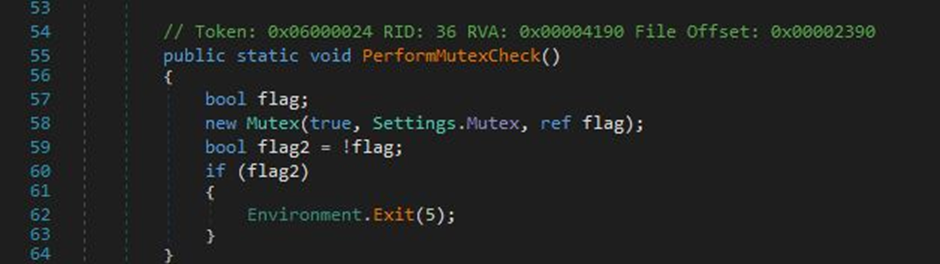

Güncellenmiş WhiteSnake Stealer'ın en önemli özelliklerinden biri mutekslerin (karşılıklı dışlamalar) kullanılmasıdır.

Muteksler, aynı programın birden çok kez başlatılmasını önleyen yaygın bir programlama uygulamasıdır; bu durum sistem kararsızlığına yol açabilir veya kötü amaçlı yazılımın daha tespit edilebilir olmasına neden olabilir.

Yürütmenin ardından hırsız, yapılandırma dosyasında önceden tanımlanmış belirli bir muteks değerini kontrol eder.

Eğer bu muteks sistemde zaten mevcutsa, bu da hırsızın bir örneğinin çalıştığını gösteriyorsa, yeni çalıştırılan hırsız kendini sonlandıracaktır.

Bu, aynı anda kötü amaçlı yazılımın yalnızca bir örneğinin çalışmasını sağlayarak tespit edilme ve sistem kaynaklarının tükenme riskini azaltır.

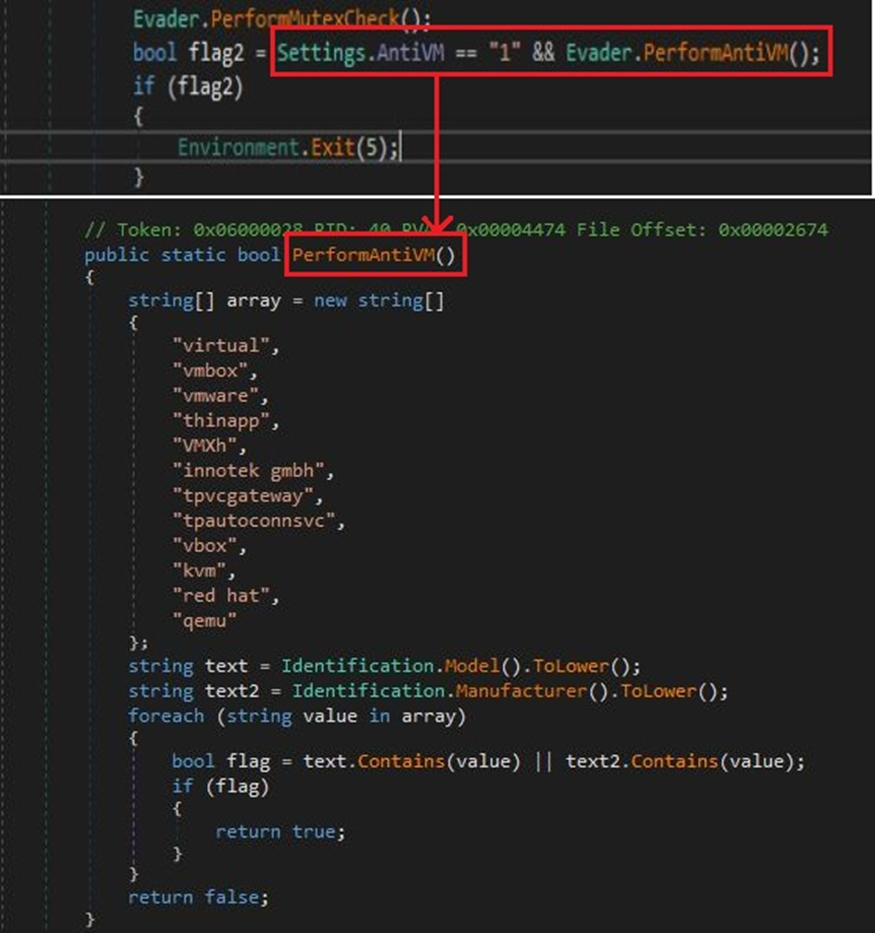

Analizden Kaçınmak için Anti-VM Tespiti

Başka bir gizlilik katmanı AntiVM özelliğidir.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

Güvenlik araştırmacıları, kontrollü bir ortamda kötü amaçlı yazılım davranışını analiz etmek için sıklıkla sanal makineleri (VM'ler) kullanır.

Bununla mücadele etmek için WhiteSnake Stealer, VM'lerin varlığını tespit edecek ve bulunması durumunda kendisini sonlandıracak şekilde yapılandırılabilir.

Hırsız, bilgisayar sisteminin “Model” ve “Üretici” özelliklerini almak için bir WMI sorgusu kullanıyor.

Daha sonra “VMware”, “virtual” ve “qemu” gibi genellikle sanal ortamlarla ilişkilendirilen dizeleri arar.

Bu dizelerden herhangi biri tespit edilirse, çalan kişi kodu analiz etme veya tersine mühendislik yapma girişimlerini engelleyerek çıkış yapacaktır.

SonicWall Capture Labs'ın tehdit araştırma ekibinin en son bulgularına göre, daha az gizleme ve artan tehlike sergileyen WhiteSnake Stealer kötü amaçlı yazılımı ortaya çıktı.

Gelişmiş Veri Süzme Yetenekleri

Anti-VM kontrolünün ardından kötü amaçlı yazılım birincil işlevine geçer: veri hırsızlığı.

Create() işlevi çağrılır ve bu, çeşitli kaynaklardan hassas verileri çekmek için tasarlanan ProcessCommands() işlevine yol açar.

WhiteSnake Stealer, Google Chrome, Mozilla Firefox ve Microsoft Edge gibi genel seçeneklerin yanı sıra Vivaldi ve CocCoc Tarayıcı gibi daha az yaygın olanları da içeren çok çeşitli web tarayıcılarını hedefler.

Çerezleri, otomatik doldurma bilgilerini, oturum açma kimlik bilgilerini, göz atma geçmişini ve daha fazlasını çıkarır.

Hırsız, web tarayıcı verilerine ek olarak, bu varlıklarla ilgili kazançlı finansal bilgileri yakalamak için kripto para cüzdanlarını da hedef alacak şekilde programlandı.

Aşağıdaki tablo hedeflenen kripto para birimi cüzdanlarını ve tarayıcı uzantılarını göstermektedir.

Kripto Para Cüzdanları

| Kripto Para Cüzdanı Adı | Hedeflenen Dizin |

| Defter | %AppData%\ledger yayında |

| atomik | %AppData%\atomic\Local Storage\leveldb |

| Vasabi | %AppData%\WalletWasabi\Client\Wallets |

| Binance | %AppData%\Binance |

| Koruma | %AppData%\Guarda\Local Storage\leveldb |

| Coinomi | %LocalAppData%\Coinomi\Coinomi\wallets |

| Bitcoin | %AppData%\Bitcoin\wallets |

| Elektron | %AppData%\Electrum\wallets |

| Electrum-LTC | %AppData%\Electrum-LTC\wallets |

| Zcash | %AppData%\Zcash |

| Çıkış | %AppData%\Exodus |

| JaxxÖzgürlük | %AppData%\com.liberty.jaxx\IndexedDB\file__0.indexeddb.leveldb |

| JaxxKlasik | %AppData%\Jaxx\Local Storage\leveldb |

| Monero | %UserProfile%\Documents\Monero\wallets |

Hedeflenen Kripto Para Cüzdanları

WhiteSnake Stealer, karmaşık kaçırma tekniklerinin ötesinde, virüs bulaşmış sistemlerden hassas verileri toplamak için tasarlanmış bir dizi işlevselliğe sahiptir.

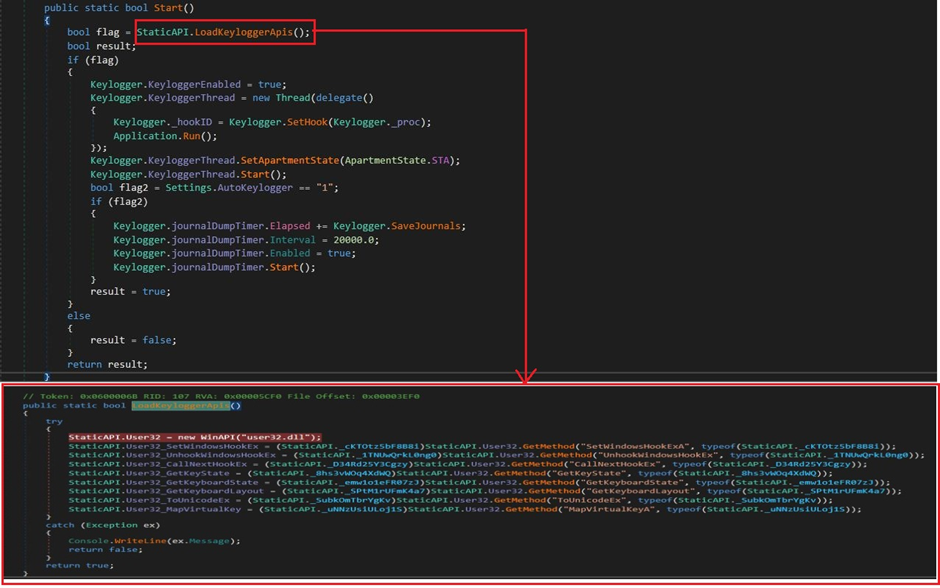

Tuş kaydı varsayılan olarak devre dışı olsa da, saldırganlar bu özelliği uzaktan etkinleştirip kurbanın her tuş vuruşunu yakalayabilir.

Dahası, kötü amaçlı yazılım kurbanın mikrofonunu ve web kamerasını ele geçirerek kişisel cihazları gözetim araçlarına dönüştürebilir.

WhiteSnake Stealer'ın yeni versiyonu, siber suçluların güvenlik önlemlerini aşmak ve tespit edilmeden kalmak için sürekli olarak yaptığı yenilikleri gösteriyor.

Kapsamlı veri hırsızlığı özelliklerinin yanı sıra mutekslerin ve anti-VM tekniklerinin uygulanması, onu kullanıcılar ve kuruluşlar için önemli bir tehdit haline getirmektedir.

Siber tehdit ortamı geliştikçe, siber güvenlik profesyonellerinin ve son kullanıcıların en son kötü amaçlı yazılım trendleri hakkında bilgi sahibi olması ve hassas bilgileri korumak için sağlam güvenlik önlemleri uygulaması büyük önem taşıyor.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.