Google’ın Hızlı Eşleştirme teknolojisi, Bluetooth bağlantısında devrim yaratarak, desteklenen aksesuarlar arasında tek dokunuşla kusursuz eşleştirme ve milyonlarca kullanıcı için hesap senkronizasyonu sağlıyor.

Ancak amiral gemisi ses aksesuarlarında keşfedilen kritik bir güvenlik açığı, yüz milyonlarca cihazın güvenliğini tehdit ediyor.

| Bağlanmak | Detaylar |

| Güvenlik Açığı Adı | WhisperPair – Kullanıcının İzni Olmadan Yetkisiz Cihaz Eşleştirme |

| CVE Tanımlayıcı | CVE-2025-36911 |

| Önem Derecesi | Kritik |

| CVSS v3.1 Puanı | 9.8 |

Araştırmacılar, Fast Pair’deki uygulama kusurlarından yararlanarak kablosuz kulaklıkları, kulakiçi kulaklıkları ve hoparlörleri kullanıcının bilgisi veya izni olmadan ele geçiren bir pratik saldırı ailesi olan WhisperPair’i ortaya çıkardı.

WhisperPair, saldırganların hassas Fast Pair aksesuarlarını saldırgan tarafından kontrol edilen cihazlarla 10 saniye gibi kısa bir sürede, 14 metreyi aşan etkili menzillerle zorla eşleştirmesine olanak tanır.

Saldırı, hedef cihaza herhangi bir fiziksel erişim gerektirmiyor ve kullanıcının farkındalığını tetiklemeden sessizce çalışıyor.

Saldırganlar, bir kez ele geçirildikten sonra aksesuar üzerinde tam kontrol sahibi oluyor ve tehlikeli ses seviyelerinde ses çalmalarına, yerleşik mikrofonlarla konuşmaları kaydetmelerine veya gözetleme yapmalarına olanak tanıyor.

Güvenlik açığı, Fast Pair spesifikasyonundaki kritik bir uygulama hatasından kaynaklanıyor. Protokol tasarımına göre aksesuarlar, eşleştirme modunda değilken eşleştirme isteklerini göz ardı etmelidir.

Ancak birçok üretici bu temel güvenlik kontrolünü uygulama konusunda başarısız oldu ve yetkisiz cihazların eşleştirme sürecini başlatmasına izin verdi.

Saldırganlar, savunmasız cihazlara ilk Hızlı Eşleştirme mesajları göndererek, yanıtlar alarak ve yasal sahibinin müdahalesi olmadan standart Bluetooth eşleştirme prosedürlerini tamamlayarak bu gözetimden yararlanır.

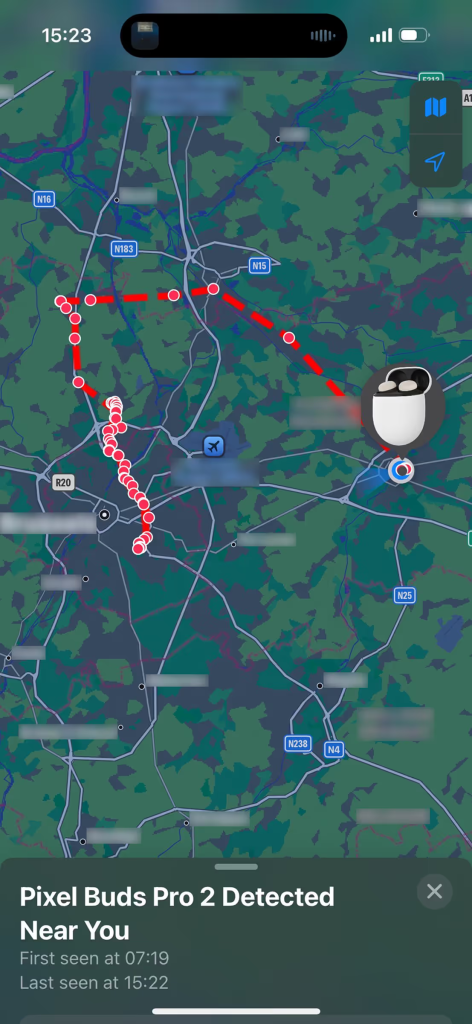

Saldırı, cihaz ele geçirmenin ötesine uzanıyor. Bazı aksesuarlar, kullanıcıların kayıp cihazları bulmasına yardımcı olmak için tasarlanmış, kitle kaynaklı bir konum izleme sistemi olan Google’ın Find Hub ağını destekler.

Araştırmacılar, saldırganların, kötü amaçlı Google hesaplarını kullanarak güvenliği ihlal edilmiş aksesuarları kaydedebildiğini ve böylece Android telefonlarla hiç eşleşmemiş cihazlara etkili bir şekilde izleme özellikleri ekleyebildiğini keşfetti.

Mağdurlar, bazen saatler veya günler sonra kendi cihazlarında görüntülenen gecikmeli bildirimler alıyor ve bu durum, kullanıcıların süresiz olarak takip edilmeye devam ederken, muhtemelen uyarıları yazılım hatası olarak göz ardı etmelerine yol açıyor.

Bu istismar işe yarıyor çünkü Android cihazlar Hesap Anahtarlarını aksesuarlara ancak eşleştirme tamamlandıktan sonra yazıyor.

Yazılan ilk anahtar, cihazın sahipliğini belirleyen Sahip Hesabı Anahtarı olur. Kurbanlar aksesuarları Android cihazlara hiç bağlamamışsa, saldırganlar kendi hesap anahtarlarını yazdıktan sonra işaretlenmiş sahipler haline gelir ve kalıcı izleme erişimi elde eder.

WhisperPair’in kapsamı birden fazla düzeyde bir dökümü ortaya koyuyor. Araştırmacılar aynı uygulama hatalarından etkilenen birden fazla cihazı, satıcıyı ve yonga setini belgeledi.

Kritik olarak, savunmasız cihazlar hem üreticilerin kalite güvence testlerini hem de Google’ın resmi sertifikasyon sürecini geçmiştir; bu da izole geliştirici hatalarından ziyade sistemik uyumluluk hatalarına işaret etmektedir.

Uygulama, doğrulama ve sertifikasyon aşamalarındaki bu başarısızlık zinciri, güvenlik yönetiminde önemli boşluklar olduğunu göstermektedir.

Google, güvenlik açığını kritik olarak sınıflandırdı ve CVE-2025-36911’i atadı. Araştırmacılar, Ağustos 2025’te başlayan ve üreticilere yama geliştirmeleri için zaman tanıyan 150 günlük sorumlu bir açıklama aralığının ardından maksimum 15.000 ABD doları tutarında ödül aldı.

Tek kalıcı düzeltme, aksesuar üreticilerinin yazılım güncellemelerini gerektirir. Birçok satıcı etkilenen cihazlar için yamalar yayınlamış olsa da tüm kullanıcıların mevcut güncellemelere erişimi yoktur.

Güvenlik araştırmacıları ve tüketiciler yamanın kullanılabilirliğini doğrudan üreticilerle doğrulamalıdır. Güncellemeler dağıtılana kadar kullanıcılar, aksesuarlar kullanılmadığında Bluetooth’u devre dışı bırakmalı ve yetkisiz eşleştirme bildirimlerini izlemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.