WebRAT kötü amaçlı yazılımı artık yakın zamanda açıklanan güvenlik açıklarına yönelik kavram kanıtı istismarlarına ev sahipliği yaptığını iddia eden GitHub depoları aracılığıyla dağıtılıyor.

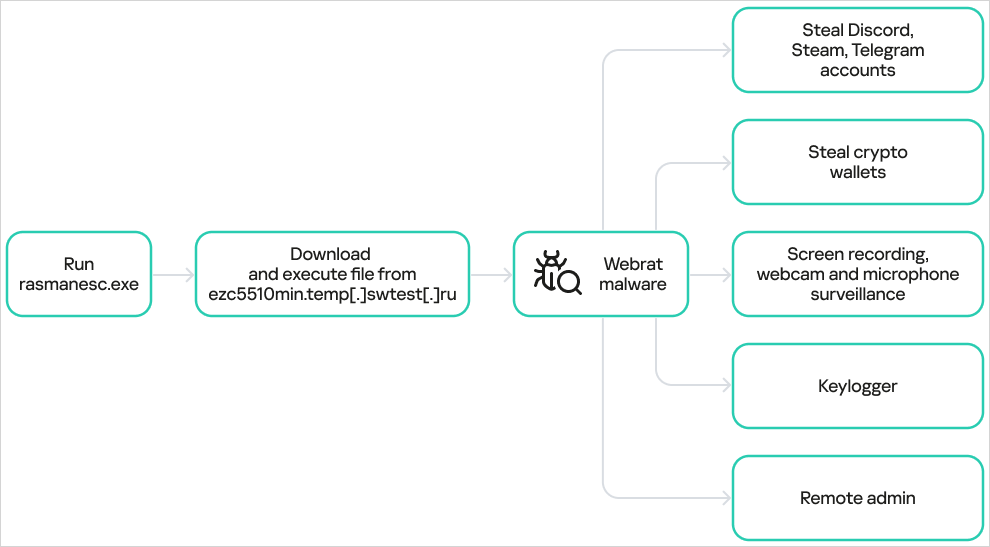

Daha önce Roblox, Counter Strike ve Rust gibi oyunlara yönelik korsan yazılımlar ve hileler yoluyla yayılan WebRAT, bu yılın başında ortaya çıkan, bilgi çalma yeteneklerine sahip bir arka kapıdır.

Mayıs ayında Solar 4RAYS tarafından hazırlanan bir rapora göre WebRAT, Steam, Discord ve Telegram hesaplarının kimlik bilgilerinin yanı sıra kripto para birimi cüzdan verilerini de çalabiliyor. Ayrıca web kameraları aracılığıyla kurbanları gözetleyebilir ve ekran görüntüleri yakalayabilir.

Operatörler, en azından Eylül ayından bu yana, medya raporlarında yer alan çeşitli güvenlik açıklarından yararlanma olanağı sağladığını iddia ederek kötü amaçlı yazılımı dikkatlice hazırlanmış depolar aracılığıyla dağıtmaya başladı. Bunlar arasında şunlar vardı:

- CVE-2025-59295 – Windows MSHTML/Internet Explorer bileşenindeki yığın tabanlı arabellek taşması, ağ üzerinden gönderilen özel hazırlanmış veriler aracılığıyla rastgele kod yürütülmesine olanak tanır.

- CVE-2025-10294 – WordPress için OwnID Parolasız Giriş eklentisinde kritik bir kimlik doğrulama atlaması. Paylaşılan bir sırrın uygunsuz şekilde doğrulanması nedeniyle, kimliği doğrulanmamış saldırganlar, kimlik bilgileri olmadan yöneticiler de dahil olmak üzere rastgele kullanıcılar olarak oturum açabilir.

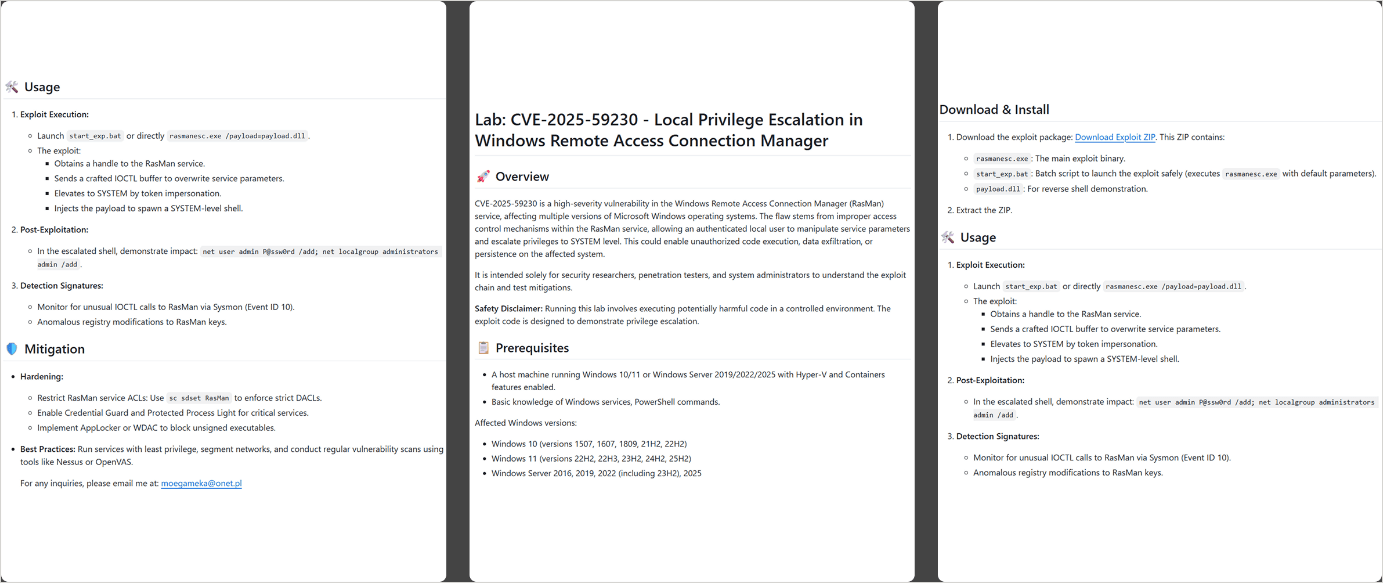

- CVE-2025-59230 – Windows’un Uzaktan Erişim Bağlantı Yöneticisi (RasMan) hizmetinde bir ayrıcalık yükselmesi (EoP) güvenlik açığı. Yerel olarak kimliği doğrulanmış bir saldırgan, etkilenen Windows kurulumlarında ayrıcalıklarını SİSTEM düzeyine yükseltmek için uygunsuz erişim denetiminden yararlanabilir.

Kaspersky’deki güvenlik araştırmacıları, WebRAT’ı dağıtan 15 veri deposu keşfetti; bunların tümü sorun, iddia edilen istismarın ne yaptığı ve mevcut hafifletme önlemleri hakkında bilgi sağlıyor.

Kaspersky, bilgilerin yapılandırılma şekli nedeniyle metnin bir yapay zeka modeli kullanılarak oluşturulduğuna inanıyor.

Kaynak: Kaspersky

Kötü amaçlı yazılımın kalıcılık sağlamak için Windows Kayıt Defteri değişiklikleri, Görev Zamanlayıcı ve kendisini rastgele sistem dizinlerine enjekte etme dahil olmak üzere birden fazla yöntemi vardır.

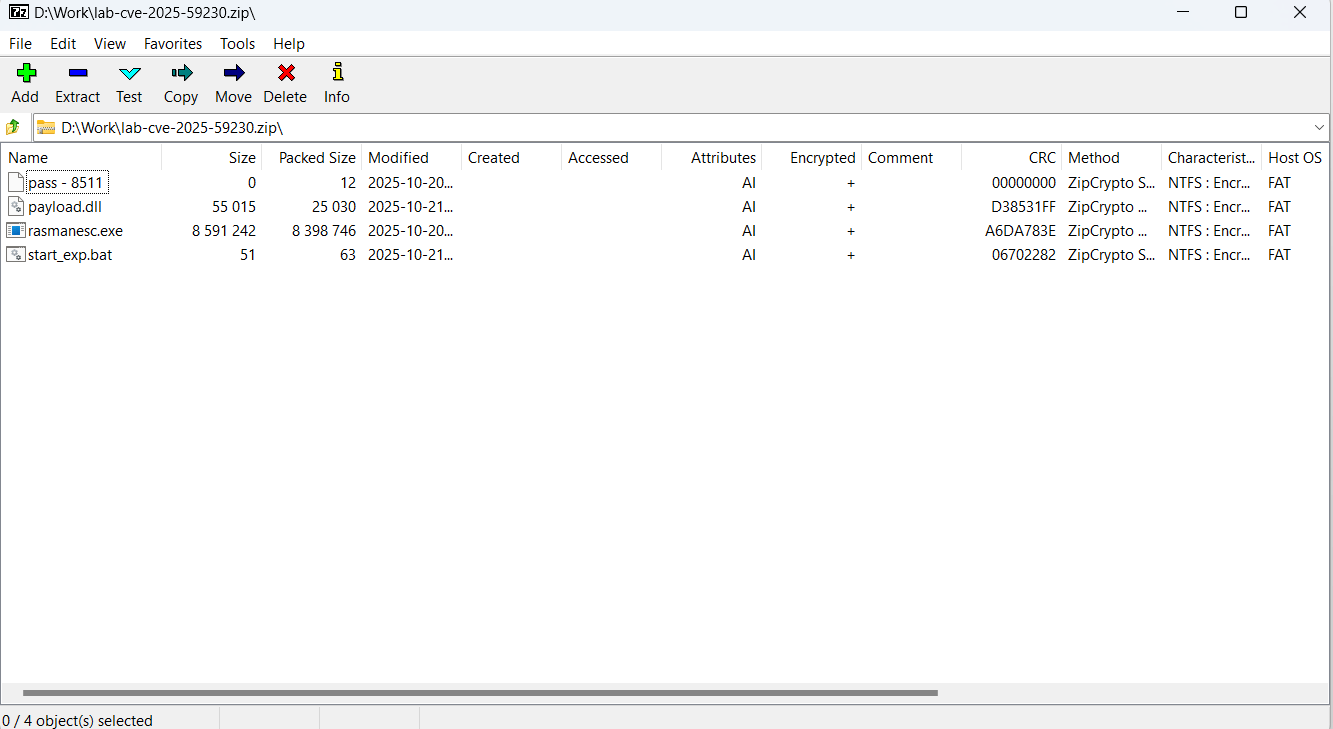

Kaspersky araştırmacıları, sahte güvenlik açıklarının, adı parola olan boş bir dosya, yem görevi gören bozuk bir tuzak DLL dosyası, yürütme zincirinde kullanılan bir toplu iş dosyası ve adı verilen ana damlalık içeren, şifre korumalı bir ZIP dosyası biçiminde teslim edildiğini söylüyor. Rasmanesc.exe.

Kaynak: Kaspersky

Analistlere göre, bırakıcı ayrıcalıkları yükseltiyor, Windows Defender’ı devre dışı bırakıyor ve ardından sabit kodlanmış bir URL’den WebRAT’ı indirip çalıştırıyor.

Kaspersky, bu kampanyada kullanılan WebRAT varyantının daha önce belgelenen örneklerden farklı olmadığını belirtiyor ve geçmiş raporlarda açıklanan yeteneklerin aynılarını listeliyor.

Kaynak: Kaspersky

Şüphelenmeyen kullanıcıları kötü amaçlı yazılım yüklemeye ikna etmek için GitHub’da sahte güvenlik açıklarından yararlanmak, geçmişte kapsamlı bir şekilde belgelendiği gibi, yeni bir taktik değildir. [1, 2, 3, 4]. Son zamanlarda tehdit aktörleri, bilgi hırsızlığı yapan kötü amaçlı yazılımları yaymak için GitHub’da sahte bir “LDAPNightmare” istismarının tanıtımını yaptı.

Kaspersky’nin ortaya çıkardığı WebRAT kampanyasıyla ilgili tüm kötü amaçlı GitHub depoları kaldırıldı. Ancak tehdit aktörleri farklı yayıncı adları altında yeni yemler sunabileceğinden geliştiricilerin ve bilgi güvenliği meraklılarının kullandıkları kaynaklar konusunda dikkatli olmaları gerekiyor.

Potansiyel olarak güvenilmeyen bir kaynaktan gelen açıkları veya kodları test ederken genel kural, bunları kontrollü, izole bir ortamda çalıştırmaktır.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.