Siber suçlular, şifrelenmiş bir sürümün yardımıyla çalınan yüz binlerce kimlik bilgisi setini satıyor. AcunetixYeni araştırma bulguları, güçlü bir ticari web uygulaması güvenlik açığı tarayıcısı. Kırılan yazılım, KrebsOnSecurity’nin Türkiye merkezli bir bilgi teknolojisi firmasına ait olduğu tespit edilen en az iki farklı hizmet tarafından bulut tabanlı saldırı aracı olarak yeniden satılıyor.

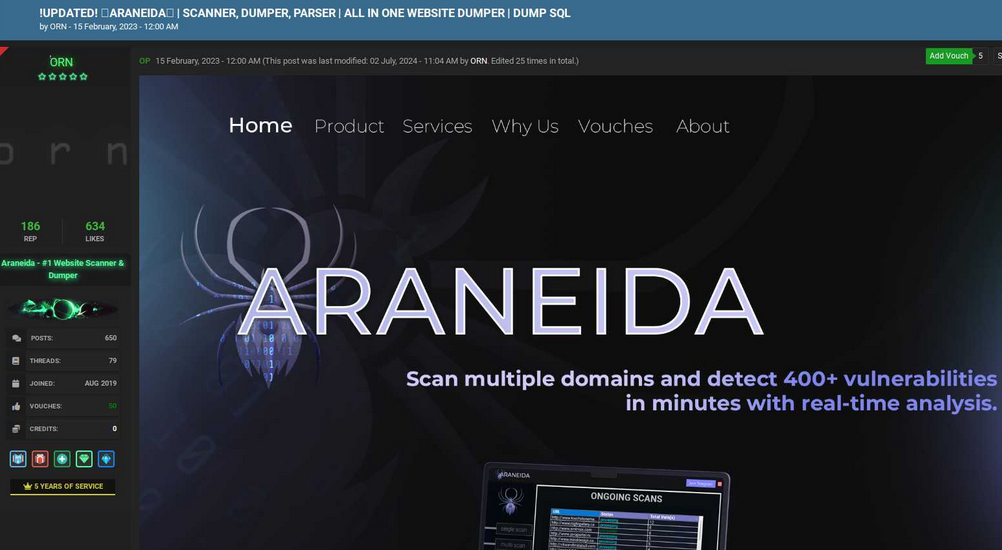

Araneida Tarayıcı.

Siber tehdit analistleri Sessiz İtme yakın zamanda ortak bir kuruluştan, daha önce Rusya merkezli kötü şöhretli bir bilgisayar korsanlığı grubu olan FIN7’nin bir kampanyasıyla ilişkilendirilen bir İnternet adresini kullanarak web sitelerine yönelik agresif bir tarama çabası tespit eden raporlar aldıklarını söyledi.

Ancak daha yakından incelendiğinde adresin HTML başlığını içerdiğini keşfettiler: “Araneida Müşteri Paneli” ve aynı hizmeti barındıran düzinelerce benzersiz adresi bulmak için bu metin dizesinde arama yapabileceklerini keşfettiler.

Kısa süre sonra Araneida’nın, Acunetix’in kırık bir sürümünü kullanan bulut tabanlı bir hizmet olarak yeniden satıldığı ve ödeme yapan müşterilerin potansiyel hedef web sitelerinde saldırgan keşifler yapmasına, kullanıcı verilerini kazımasına ve istismar için güvenlik açıklarını bulmasına olanak tanıdığı ortaya çıktı.

Silent Push ayrıca Araneida’nın hizmetini güçlü bir proxy teklifiyle bir araya getirdiğini, böylece müşteri taramalarının geniş bir mevcut trafik aktarma havuzundan rastgele seçilen İnternet adreslerinden geliyormuş gibi göründüğünü öğrendi.

Teksas merkezli uygulama güvenliği sağlayıcısı Acunetix’in yapımcıları Yenilmez GüvenlikSilent Push’un bulgularını doğruladı ve birisinin yazılımın ücretsiz deneme sürümünü, geçerli bir lisans anahtarı olmadan çalışacak şekilde nasıl kıracağını bulduğunu söyledi.

“Bir süredir bu adamlarla kedi fare oynuyoruz” dedi. Matt SciberrasInvicti’nin bilgi güvenliği sorumlusu.

Silent Push, Araneida’nın birden fazla siber suç forumunda aynı adı taşıyan bir kullanıcı tarafından reklamının yapıldığını söyledi. Hizmetin Telegram kanalı yaklaşık 500 aboneye sahip ve aracın kötü amaçlarla nasıl kullanılacağını açıklıyor.

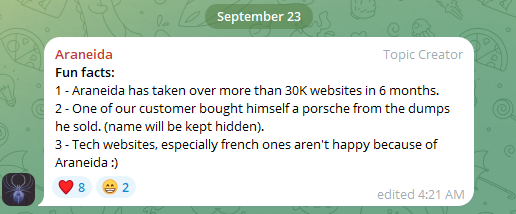

Araneida, eylül ayı sonlarında kanalda yayınlanan “Eğlenceli Gerçekler” listesinde, hizmetlerinin yalnızca altı ayda 30.000’den fazla web sitesini devralmak için kullanıldığını ve bir müşterinin bunu ödeme kartı verileriyle bir Porsche satın almak için kullandığını söyledi (” çöplükler”) sattılar.

Araneida Scanner’ın Telegram kanalı, müşterilerin hizmeti siber suçlar için nasıl kullandıklarıyla övünüyor.

“İşlenen suçlar ve bunun suçlulara nasıl para kazandırdığı konusunda topluluklarıyla sürekli övünüyorlar” dedi. Zach EdwardsSilent Push’ta kıdemli bir tehdit araştırmacısı. “Ayrıca bu araçla veya araçta bulunan güvenlik açıklarından dolayı elde edilmiş gibi görünen toplu verileri ve dökümleri de satıyorlar.”

Silent Push ayrıca Acunetix’in kırık bir sürümünün, Mandarin dilini konuşanlara yönelik benzer bir bulut tabanlı güvenlik açığı testi hizmetinin en az 20 örneğini desteklediğini, ancak karanlık ağda bunlarla ilgili görünüşte ilgili herhangi bir satış başlığı bulamadıklarını buldu.

Acunetix’in kırık bir versiyonunun saldırganlar tarafından kullanıldığına dair söylentiler, Haziran 2023’te Twitter/X’te araştırmacıların gözlemlenen tarama etkinliği ile Araneida arasında bir bağlantı olduğunu ilk öne sürmesiyle ortaya çıktı.

Ağustos 2023 tarihli bir rapora (PDF) göre ABD Sağlık ve İnsani Hizmetler Bakanlığı (HHS), Acunetix (muhtemelen kırılmış bir versiyon), Çin devleti destekli üretken bir bilgisayar korsanlığı grubu olan APT 41 tarafından kullanılan çeşitli araçlar arasında yer alıyor.

TÜRK BAĞLANTISI

Silent Push, Araneida’nın satıldığı web sitesinin — Araneida[.]ortak — ilk kez Şubat 2023’te çevrimiçi oldu. Ancak siber suç forumlarında bu Araneida takma adının incelenmesi, en az 2018’den beri suç amaçlı bilgisayar korsanlığı sahnesinde aktif olduklarını gösteriyor.

Tehdit istihbaratı platformu Intel 471’de yapılan bir arama, Araneida adlı bir kullanıcının, tarayıcıyı 2022’den bu yana iki siber suç forumunda tanıttığını gösteriyor. İhlal edildi Ve Geçersiz kılındı. 2022’de Araneida, Breached üyelerine Discord üzerinden “” kullanıcı adıyla ulaşılabileceklerini söyledi.Ornie#9811.”

Intel 471’e göre aynı Discord hesabının reklamı 2019 yılında siber suç forumunda bir kişi tarafından yapılmıştı. Çatlak takma adları kim kullandı?ÖRN” Ve “ori0n.” “Ori0n” kullanıcısı, birkaç gönderisinde kendisine Telegram’da “” kullanıcı adıyla ulaşılabileceğini belirtti.@sirorny.”

Orn, Şubat 2023’te forumda Araneida Tarayıcının reklamını yapıyor Cracked. Resim: Ke-la.com.

Sirorny Telegram kimliğine aynı zamanda siber suç forumunda web sitesi geliştirme hizmetleri satan ve araneida’ya referans veren Nulled kullanıcısı için bir iletişim noktası olarak da başvurulmuştu.[.]projelerinden biri olarak co. O kullanıcı, “Exorn”, Ağustos 2018’e kadar uzanan paylaşımlara sahip.

2020’nin başlarında Exorn, “orndorklar[.]iletişim“, bunu web tabanlı güvenlik açıklarına yönelik taramayı otomatikleştirmeye yönelik bir hizmet olarak tanımladılar. DomainTools’ta bu alan adı üzerinde yapılan pasif bir DNS araması, e-posta kayıtlarının bu adrese işaret ettiğini gösteriyor [email protected].

Veri ihlallerinde açığa çıkan bilgileri takip eden bir şirket olan Constella Intelligence, bu e-posta adresinin şu adreste bir hesap açmak için kullanıldığını tespit etti: İhlal forumları Temmuz 2024’te “ takma adı altındaOrnie.” Constella ayrıca netguard web sitesinde kayıtlı olan aynı e-postayı da bulur[.]2021’de “şifresini kullanarak kodlayın”ceza2003” [full disclosure: Constella is currently an advertiser on KrebsOnSecurity].

Constella’da ceza2003 şifresi üzerinde yapılan bir arama, ifşa edilmiş bir veri ihlalinde bu şifreyi kullanan yaklaşık bir düzine e-posta adresini buluyor; bunların çoğunda “adın bazı varyasyonları bulunuyor”yüksek,” içermek [email protected]. Constella ayrıca [email protected] adresinin siber suç topluluğunda bir hesap oluşturmak için kullanıldığını tespit etti BaskınForumlar kullanıcı adı altında “ori0nİstanbul’daki bir internet adresinden.

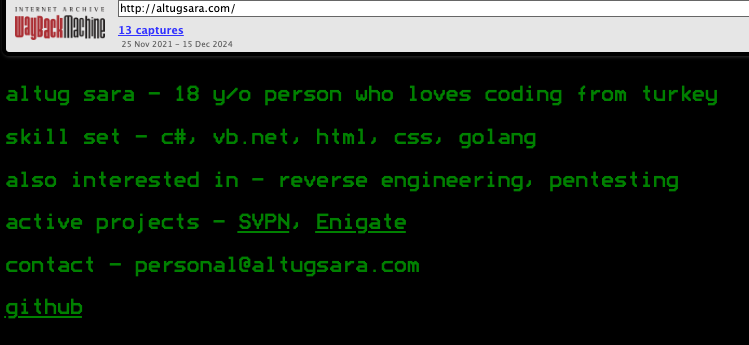

DomainTools’a göre alan adını kaydetmek için 2020 yılında [email protected] kullanıldı yüksek[.]iletişim. Archive.org’un bu alan adına ilişkin geçmişi, 2021’de o zamanlar 18 yaşında olan bir kişiye yönelik bir web sitesinin yer aldığını gösteriyor Altuğ Şara Ankara’dan.

Archive.org’un altugsara dot com’un 2021’de nasıl göründüğüne dair anıları.

LinkedIn bunun aynısını buluyor yüksek[.]iletişim bir profilin “iletişim bilgileri” bölümünde listelenen alan adı Altuğ Sara Ankaralı, son iki yıldır Türk bilişim firmasında kıdemli yazılım geliştiricisi olarak çalıştığını söylüyor. Bilitro Yazilim.

Ne Altuğ Sara ne de Bilitro Yazılım yorum taleplerine yanıt verdi.

Invicti’nin internet sitesinde Ankara’da ofisleri olduğu belirtiliyor ancak şirketin CEO’su hiçbir çalışanın her iki ismi de tanımadığını söyledi.

Invicti CEO’su “Ankara’da küçük bir ekibimiz var ancak bildiğim kadarıyla bu kişilerle onların da Ankara’da olması dışında bir bağlantımız yok” dedi. Neil Roseman KrebsOnSecurity’e söyledi.

Silent Push’taki araştırmacılar, Araneida’nın kullanıcılarının gerçek konumlarını maskelemek için sonsuz sayıda proxy kaynağı kullanmasına rağmen, bunun oldukça “gürültülü” bir tarayıcı olduğunu ve çeşitli API uç noktalarına büyük miktarda istek başlatacağını ve rastgele isteklerde bulunacağını söylüyor. Farklı içerik yönetim sistemleriyle ilişkili URL’ler.

Dahası, Acunetix’in siber suçlulara yeniden satılan kırık sürümü, aktif kontrol panellerinde eski Acunetix SSL sertifikalarını kullanıyor; Silent Push, bunun, özellikle Çinli tehdit aktörlerinden bu altyapının bir kısmını bulmak için sağlam bir dayanak sağladığını söylüyor.

Daha fazla okuma: Silent Push’un Araneida Tarayıcısı üzerine araştırması.