Siber saldırganlar, tespit edilmekten kaçınmak ve kötü niyetli hedeflere ulaşmak için taktiklerini sürekli olarak geliştiriyor ve bu da kuruluşların daha iyi tespit ve yanıt stratejileri geliştirmesini önemli hale getiriyor. Topraktan Yaşamak (LOTL) Bu teknik, siber saldırganların tespit edilmekten kaçınmak için kullandıkları gizli saldırı vektörünün bir örneğidir.

Saldırganların hedeflenen sistemlere uzun süre şüphe uyandırmadan saldırabilmelerine olanak tanıyan bir sızma tekniğidir.

LOTL saldırıları genellikle dosyasız saldırılar olarak adlandırılır çünkü tehdit aktörleri kurbanın uç noktasında mevcut araçları kullanır, özelleştirilmiş programlar gerektiren geleneksel kötü amaçlı yazılım saldırılarının aksine. Bunun yerine, uç noktada halihazırda mevcut olan ikili dosyalar, betikler, kitaplıklar veya sürücüler gibi araçları kullanırlar.

Bu saldırılar, benzersiz, tanınabilir imzaların olmaması ve tipik sistem yardımcı programları gibi gizlenebilme yetenekleri nedeniyle daha zorlu hale geliyor.

Tehdit aktörleri neden LOTL tekniklerinden yararlanıyor?

Tehdit aktörleri LOTL tekniklerini aşağıdaki nedenlerle kullanırlar:

- LOTL saldırılarında dosya veya imzaların bulunmaması, tespiti zorlaştırır, dolayısıyla gelecekte önlemeyi zorlaştırır ve saldırganların taktikleri tekrar kullanmalarına olanak tanır.

- Tehdit aktörleri, özel saldırı araçları oluşturma ve dağıtma ihtiyacını ortadan kaldırarak, LOTL tekniklerini çeşitli ortamlarda etkili bir şekilde kullanırlar.

- Tehdit aktörleri, normal ağ ve sistem faaliyetlerine uyum sağlamak için LOTL saldırılarında yerleşik sistem araçlarından yararlanır ve bu da güvenlik analistlerinin meşru ve kötü niyetli davranışlar arasındaki farkı anlamasını zorlaştırır.

Giderek yaygınlaşan bu siber tehdit türlerine karşı yeterli siber savunma stratejilerinin uygulanması için LOTL tekniklerinin ardındaki mantığın anlaşılması önemlidir.

LOTL saldırıları nasıl çalışır?

LOTL saldırıları genellikle şu şekilde çalışır:

- İlk erişimi elde edin: Saldırganlar ilk erişimi kaba kuvvet saldırıları, güvenlik açığı istismarı veya sosyal mühendislik yoluyla elde eder. Örneğin, kurbanları tarayıcı güvenlik açıklarından faydalandıkları tehlikeye atılmış bir web sitesini ziyaret etmeleri için kandırabilirler.

- Meşru sistem araçlarını kötüye kullanmak: Saldırganlar kötü amaçlı amaçlar için meşru sistem araçlarını ve yanlış yapılandırılmış sistem ayarlarını kötüye kullanır. Yaygın araçlar arasında komut satırı yardımcı programları (cron, wget, curl, WMIC, net.exe, PowerShell), betik dilleri (Bash, JavaScript) ve yönetim araçları (SSH, PsExec) bulunur.

- Dosyasız kötü amaçlı yazılımı çalıştırın: Saldırganlar, diskte yeni dosyalar oluşturmadan dosyasız kötü amaçlı kod yürütür ve bellekteki sistem programlarını değiştirir. Ayrıca kötü amaçlı işlemleri yürütmek için bazı tarayıcı tabanlı güvenlik açıklarından da yararlanabilirler.

- Ayrıcalık yükseltme: Saldırganlar, uzaktan erişim elde etmek, yanal hareket gerçekleştirmek, ayrıcalıkları yükseltmek ve hassas verileri sızdırmak için tehlikeye atılmış ağ içinde gizlice kötü amaçlı faaliyetler yürütür. Örneğin, yükseltilmiş ayrıcalıklar elde etmek için meşru yönetim araçlarını veya yanlış yapılandırılmış sistem ayarlarını kötüye kullanabilirler.

- Azim: Saldırganlar, zamanlanmış görevler oluşturarak, kayıt defteri anahtarlarını değiştirerek ve gelecekteki saldırılar için meşru otomatik başlatma mekanizmalarından yararlanarak kalıcılığı korurlar.

Wazuh ile LOTL saldırılarına karşı siber savunmanızı güçlendirin

Kuruluşların, BT ortamlarındaki anormal davranışları ve sistem yardımcı programlarının şüpheli kullanımını tespit etmek için kapsamlı siber güvenlik izleme yeteneklerine ihtiyaçları vardır.

Genişletilmiş Algılama ve Müdahale (XDR) ve Güvenlik Bilgi ve Olay Yönetimi (SIEM) gibi güvenlik çözümlerinden yararlanarak siber savunmanızı ve müdahalenizi güçlendirebilirsiniz.

Wazuh, bulut ve şirket içi ortamlardaki iş yükleri arasında birleşik XDR ve SIEM yetenekleri sunan ücretsiz ve açık kaynaklı bir güvenlik platformudur.

Wazuh, LOTL saldırılarını tespit etmek ve bunlara yanıt vermek için günlük veri analizi, dosya bütünlüğü izleme, tehdit tespiti, gerçek zamanlı uyarı ve otomatik olay müdahalesi gerçekleştirir.

İlk erişim girişimlerini tespit etme

Saldırganların ilk erişimi elde etme girişimlerini tespit etmek için etkili tespit stratejileri arasında güvenlik açığı istismarı ve kaba kuvvetle giriş denemeleri için sürekli izleme yer alır. Bu tür stratejiler, olağandışı etkinlikler için gerçek zamanlı uyarılar üretir, kullanıcı hesaplarındaki değişiklikleri tespit eder ve ağ bağlantılarını şüpheli kalıplar açısından analiz eder.

Wazuh, izlenen uç noktalardan, uygulamalardan ve ağ cihazlarından günlükleri toplamak için günlük veri toplama yeteneğini kullanır ve bunlar daha sonra gerçek zamanlı olarak analiz edilir. Wazuh sunucusu, toplanan günlüklerden ilgili bilgileri çıkarmak ve uygun alanlara eşlemek için özelleştirilebilir kod çözücüler ve kurallar kullanır. Ayrıca bu bilgileri işler ve /var/ossec/logs/alerts/ dizininde uyarılar olarak kaydeder.

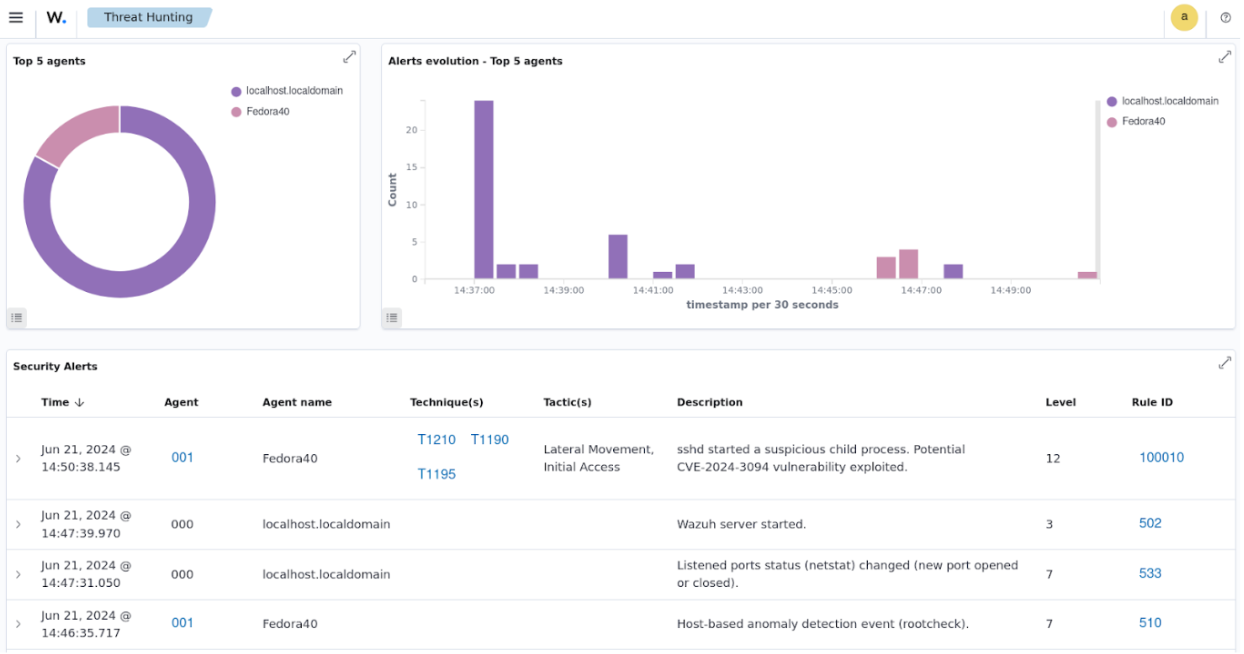

Wazuh ile XZ Utils güvenlik açığının keşfinin tespiti hakkındaki blog yazısı, kullanıcıların izlenen uç noktalarında CVE-2024-3094 güvenlik açığının olası istismarını nasıl tespit edebileceklerini göstermektedir. Wazuh aracılarını, şüpheli sshd alt süreçleri hakkındaki günlükleri tespit edip işleme için Wazuh sunucusuna iletecek şekilde yapılandırabilirsiniz.

Kuruluşlar, gerçek zamanlı günlük veri toplama ve analiz yeteneklerini içeren Wazuh gibi güvenlik çözümlerinden yararlanarak BT ortamlarındaki şüpheli faaliyetleri tespit edebilir ve çözebilir.

Sistem araçlarının kötüye kullanımının tespiti

PowerShell, Crontab, Schtasks ve SSH gibi meşru araçların yetkisiz kullanımının izlenmesi, kuruluşların normal sistem aktivitelerinden sapmaları tespit etmelerini ve kötü amaçlı eylemlere yanıt vermelerini sağlar. Bu kötü amaçlı aktivitelerin erken tespiti, saldırganların bu araçları yanal hareket yapmak veya diğer yasadışı eylemleri gerçekleştirmek için kötüye kullanmasını önler.

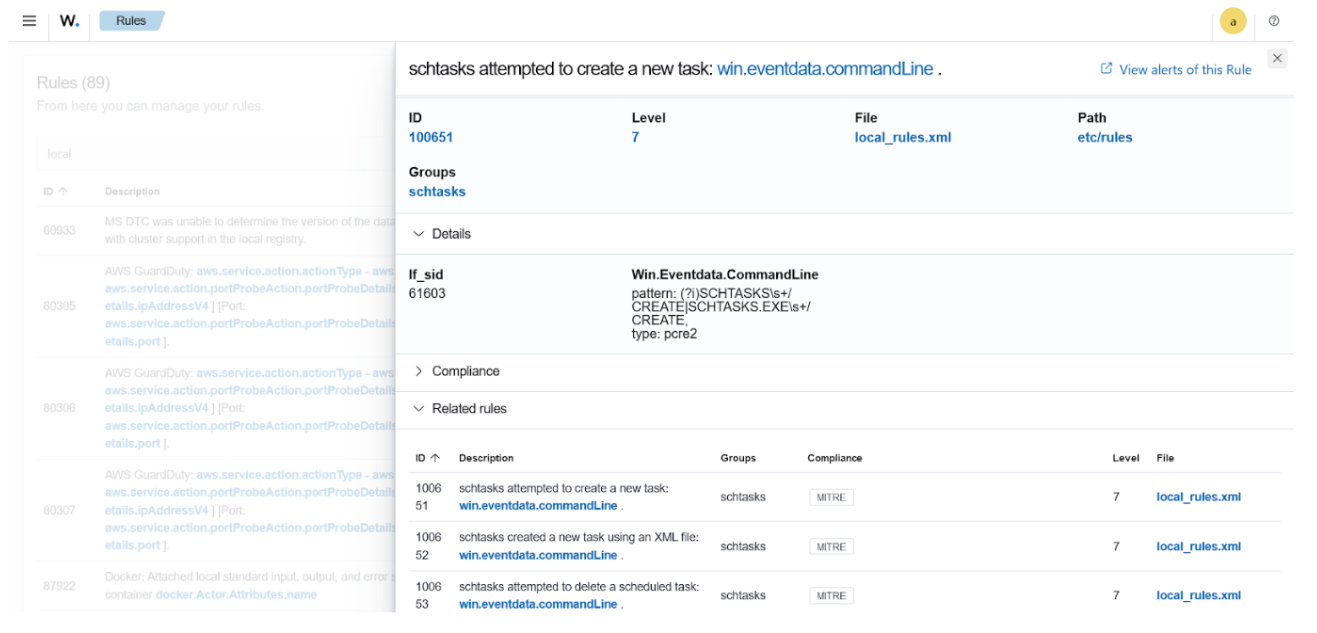

Wazuh, saldırganın kötü amaçlı hedeflerine ulaşmak için yerel sistem yardımcı programlarını kötüye kullanan kötü amaçlı yazılım örneklerini tespit etmek ve yöneticileri bu konuda uyarmak için kullanıma hazır kural setlerine sahiptir. Ayrıca, diğer belirli etkinlikleri tespit eden özel kurallar ve kod çözücüler ekleyebilirsiniz.

Örneğin, nltest, bcedit, vssadmin, attrib veya schtasks gibi yaygın olarak kötüye kullanılan Windows yardımcı programlarını izlemek için Wazuh’u kullanabilirsiniz. Wazuh aracısı, Windows olay kanalından günlükleri toplar ve analiz için Wazuh sunucusuna iletir.

Bu günlükler, yerel yardımcı programlar yürütüldüğünde bunu algılamak için işlem oluşturma olaylarına göre filtrelenir.

MITRE ATT&CK tekniği T1053.005 ile ilişkili bir LOTL saldırısı, kötü amaçlı görevleri zamanlamak için belirli komutları yürüterek Görev Zamanlayıcı (schtasks) yardımcı programının kötüye kullanılmasını içerir:

> schtasks /create /tn test-task /tr "C:\Windows\System32\calc.exe" /sc onlogon /ru System /f

> schtasks.exe /CREATE /XML C:\Windows\TEMP\redacted.xml /TN task-task /F

> schtasks.exe /CREATE /XML C:\redacted\redacted.xml /TN task-task /F

> SCHTASKS /Delete /TN * /F

Wazuh, aşağıdaki özel kuralları oluşturarak yukarıdaki aktiviteleri gerçek zamanlı olarak tespit eder ve buna göre uyarıları tetikler.

Yetkisiz yapılandırma değişikliklerini algılama

Saldırganlar, kalıcılığı sürdürmek veya varlıklarını gizlemek için sıklıkla sistem yapılandırma ayarlarını manipüle eder ve değiştirir. LOTL saldırısının bu aşamasına karşı savunmak için, kuruluşlar güvenlik en iyi uygulamaları ve standartlarına uymayan yanlış yapılandırmaları belirlemek için düzenli olarak uç nokta taramaları yapmalıdır.

Bu güvenlik önlemi, yetkisiz değişikliklerin hızlı bir şekilde tespit edilmesi ve LOTL saldırılarına önemli bir zarar vermeden önce yanıt verilmesi için önemlidir.

Wazuh, izlenen uç noktalardaki yanlış yapılandırmaları ve güvenlik açıklarını belirlemek için Güvenlik Yapılandırma Değerlendirmesi (SCA) yeteneğini kullanarak sistem yapılandırma ayarlarını değerlendirir.

Kullanıcılar ayrıca Wazuh Dosya Bütünlüğü İzleme (FIM) özelliğini kullanarak kritik yapılandırma dosyalarını ve dizinlerini yetkisiz ve istenmeyen değişikliklere karşı izleyebilir.

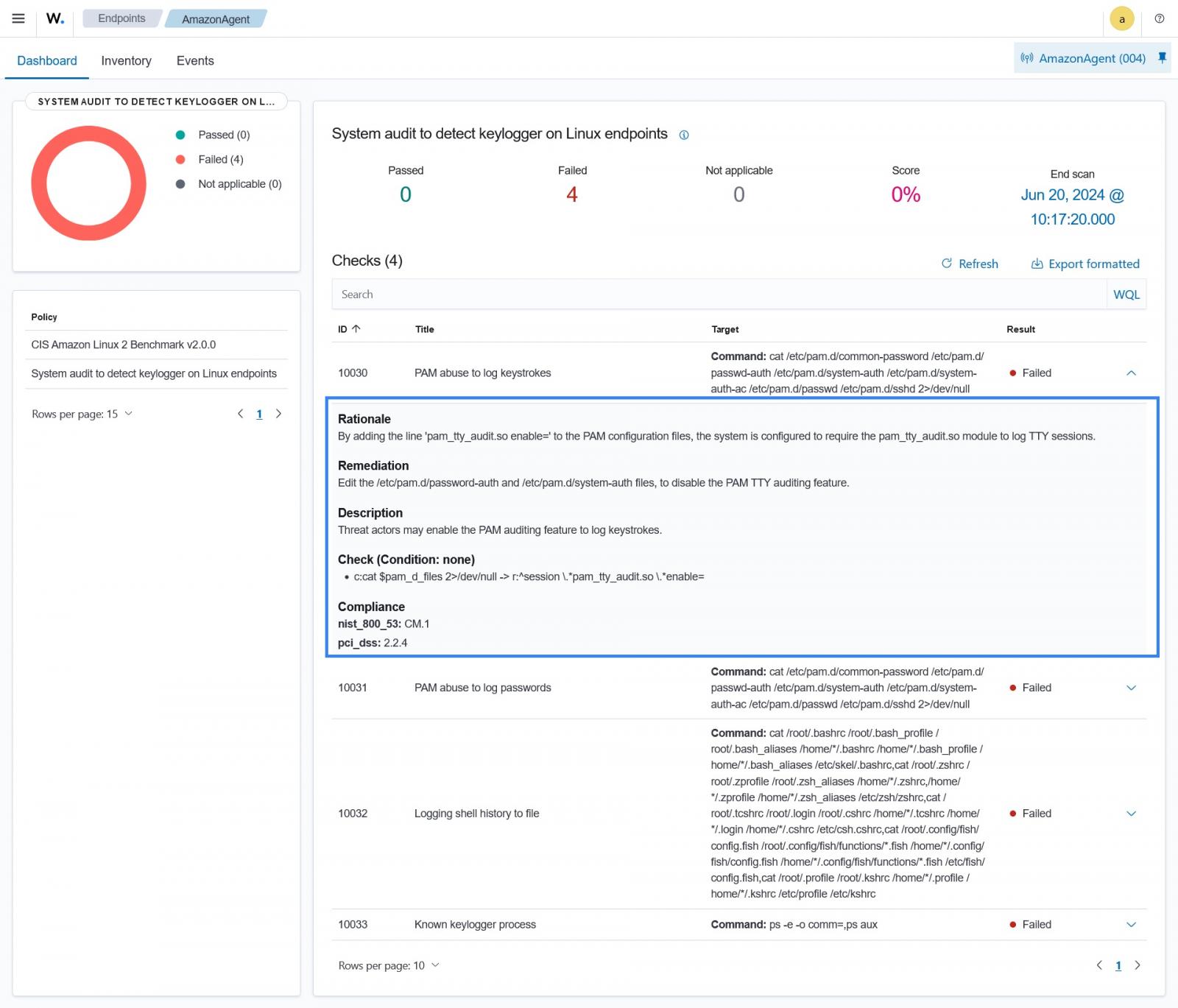

Örneğin, LOTL tekniklerini kullanan Linux uç noktalarındaki tuş kaydedicileri tespit etmek için sistem denetimleri gerçekleştirmek üzere Wazuh SCA yeteneğini kullanabilirsiniz. Bu, tüm izlenen Linux uç noktalarında rutin taramalar başlatmak için Wazuh sunucusunda özel bir SCA politikası ayarlayarak elde edilir.

SCA politikası, saldırganların terminal oturumlarında (TTY) kurbanın klavye etkinliklerini kaydetmek için meşru programları manipüle etmiş olabilecekleri durumları belirlemek için yapılandırma ayarlarını kontrol eder.

Aşağıdaki görüntü, saldırganların kurbandan tuş vuruşlarını ve kimlik bilgilerini ele geçirmek için bir Linux uç noktasında PAM gibi güvenilir süreçleri kötüye kullandığı durumları tespit eden Wazuh’u göstermektedir. Saldırının arkasındaki mantığı ve kullanıcıların tespit edildiğinde bunu nasıl düzeltebileceklerini vurgulamaktadır.

Olağandışı kaynak kullanımını tespit etme

Kuruluşlar, uç noktalarındaki anormal kaynak kullanım modellerini izleyerek LOTL saldırılarına karşı savunmalarını artırabilirler. Aşırı CPU kullanımı, bellek kullanımı veya ağ etkinliği gibi alışılmadık kaynak tüketimi, genellikle LOTL teknikleriyle ilişkili kötü amaçlı etkinlikleri gösterir.

Kuruluşlar, komut satırı yürütmelerini ve performans ölçümlerini izleyerek bu tür ince tehlike göstergelerini tespit edebilir.

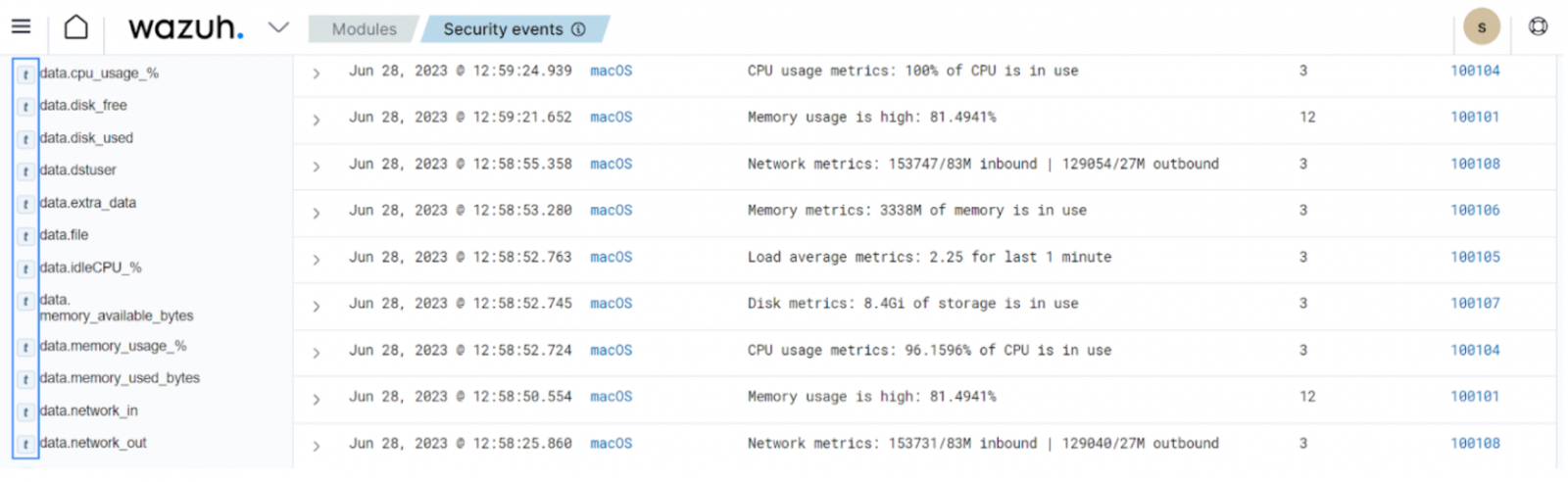

Wazuh, izlenen uç noktalarda yürütülen komutları izleyen bir komut izleme yeteneği sunar. Bu yetenekle kullanıcılar, Wazuh’u yürütülen belirli komutların çıktıları hakkında ayrıntıları yakalayıp kaydedecek şekilde yapılandırabilir ve sistem süreçleri tarafından alışılmadık kaynak kullanımına ilişkin görünürlük sağlayabilir.

Wazuh aracısı, bu komutları ayarlanan sıklığa göre yapılandırılmış uç noktada periyodik olarak yürütür, yürütülmesini izler ve çıktıyı analiz için Wazuh sunucusuna iletir.

macOS kaynak kullanımını izlemeyle ilgili blog yazısı, Wazuh aracısının sistem bilgilerini toplamak için komut izleme yeteneğini nasıl kullandığını gösterir. Bu bilgiler, uç nokta CPU kullanımı, CPU yükü, bellek kullanımı, disk kullanımı ve diğer performans ölçümlerini içerir.

Bu veriler, sistem kaynaklarının kullanımına ilişkin içgörüler sunarak kullanıcıların devam eden LOTL saldırılarını tespit etmelerine olanak tanır.

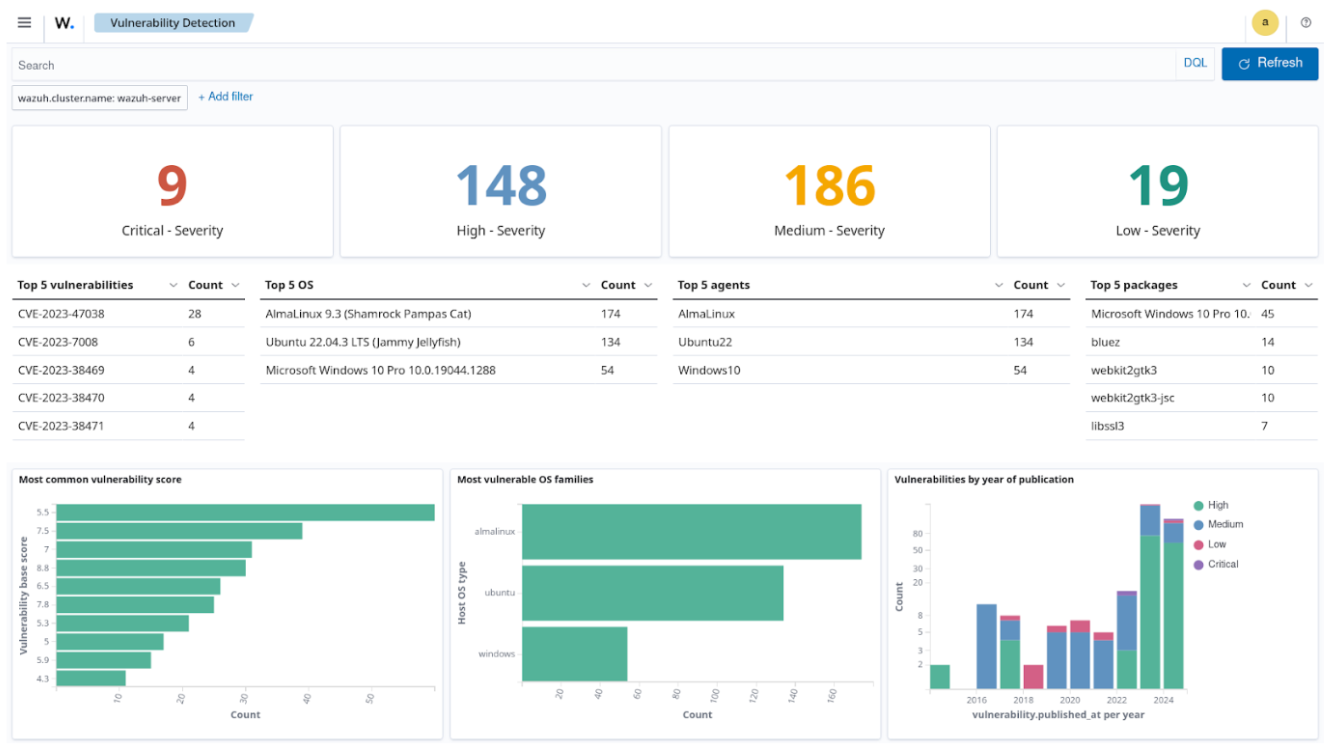

Bilinen güvenlik açıklarını tespit etme

Düzenli güvenlik açığı taramaları, kuruluşların güvenlik zayıflıklarını belirlemesine ve düzeltmesine olanak tanır. Bu önemlidir çünkü saldırganlar genellikle uzun vadeli varlık oluşturmak ve tespit edilmekten kaçınmak için bilinen güvenlik açıklarını kullanırlar.

Wazuh, saldırganların kalıcılık oluşturmak için istismar edebileceği bilinen güvenlik açıklarına kapsamlı görünürlük sağlamak için güvenlik açığı tespit yeteneğini kullanır. Bu, yüklü yazılım sürümlerinin çeşitli veritabanlarından kaynaklanan bilinen güvenlik açıklarıyla karşılaştırılmasıyla yapılır.

Bu veritabanları arasında Ulusal Güvenlik Açığı Veritabanı (NVD), Canonical, Red Hat, Debian, Arch Linux ve diğerleri yer almaktadır.

Çözüm

Living Off The Land (LOTL) saldırıları, tehdit aktörlerinin hedeflerine ulaşmak için harici kötü amaçlı yazılımlar yerine yerleşik sistem araçlarını kullandığı gizli siber saldırılardır.

Kuruluşların bu tür saldırıları tespit etme ve bunlara yanıt verme olasılığını artırmak için çeşitli tespit yeteneklerine sahip çok katmanlı bir yaklaşım kullanmaları gerekir.

Wazuh, LOTL saldırılarını tespit etme şansını artırmak ve olası etkiyi azaltmak için çeşitli tespit mekanizmaları sunar. Ayrıca, kullanım durumunuza uygun üçüncü taraf çözümleri entegre etmenize ve ortamınızın özelliklerini karşılamanıza olanak tanır.

Wazuh hakkında daha fazla bilgi edinmek için dokümanlarımızı inceleyin ve profesyonel topluluğumuza katılın.

Wazuh tarafından desteklenmiş ve yazılmıştır.