Kötü amaçlı yazılım kalıcılığı teknikleri Sistem yeniden başlatmalarına, kimlik bilgisi değişikliklerine veya diğer kesintilere rağmen saldırganların tehlikeye atılan uç noktalara erişimi sürdürmesini sağlayın. Yaygın yöntemler, yapılandırmaların değiştirilmesi, başlangıç kodunun enjekte edilmesi ve meşru süreçlerin kaçırılması bulunur.

Bu yaklaşımlar, kötü amaçlı yazılımın veya saldırganın aktif kalmasını sağlar ve kötü amaçlı etkinliklerin yeniden yetersiz kalmaya gerek kalmadan devam etmesine izin verir.

Bu makalede, kötü amaçlı yazılım kalıcılığı tekniklerinin doğasını, etkilerini ve onlara karşı savunma stratejilerini inceleyeceğiz.

Ortak kötü amaçlı yazılım kalıcılığı teknikleri

MITER ATT & CK Framework, tehdit aktörleri tarafından kalıcılığı korumak için kullanılan bir dizi tekniği kataloglar. Aşağıda, saldırganların uzlaşmış uç noktalara uzun vadeli erişimi sürdürmesini sağlayan çerçeveden kötü amaçlı yazılım kalıcılığı tekniklerine örnekler verilmiştir:

T1053 – Zamanlanmış Görev/İş

Rakipler, kötü niyetli kodları tekrar tekrar veya belirlenmiş aralıklarla çalıştırmak için görev planlama özelliklerini kötüye kullanırlar. Görev Zamanlayıcı (Windows) gibi yerleşik yardımcı programlar, crron (Linux) ve Launchd (MacOS), belirli zamanlarda veya belirli olaylara yanıt olarak programları veya komut dosyalarını yürütebilir.

T1037 – Önyükleme veya oturum açma başlatma komut dosyaları

Saldırganlar, komut dosyalarını sistem önyükleme veya kullanıcı oturum açma sırasında yürütecek şekilde yapılandırarak kalıcılık veya ayrıcalık artışı sağlar. Linux’ta, mekanizmalar gibi RC.local– init.dveya Systemd, başlangıçta kötü amaçlı kod başlatmak için yaygın olarak kullanılır.

T1543 – Sistem işlemi oluşturun veya değiştirin

Windows Services, Linux Daemons veya MacOS LaunchD Aracıları gibi sistem düzeyinde işlemler arka planda otomatik olarak çalışır. Tehdit aktörleri, başlangıçta veya sistem işlemi sırasında kötü amaçlı yükler yürütmek için bu işlemleri yükleyebilir veya değiştirebilir.

T1136 – Hesap Oluştur

Rakipler, erişimi korumak için tehlikeye atılan sistemlerde yeni yerel, alan adı veya bulut kullanıcı hesapları oluşturabilir. Yeterli ayrıcalıklarla, bu hesaplar kalıcı uzaktan erişim araçları gerektirmeden sürekli erişim için kullanılabilir.

T1098 – Hesap Manipülasyonu

Hesap manipülasyonu, saldırganların kimlik bilgilerini değiştirerek, grup üyeliklerini değiştirerek veya güvenlik politikalarını atlayarak erişimi korumasını veya yükseltmesini sağlar. Örneğin, bir SSH anahtarı eklemek ~/.ssh/yetkili_keyler Şifreye ihtiyaç duymadan kalıcı uzaktan erişim sağlar.

Kötü amaçlı yazılım kalıcılığı tekniklerinin etkisi

Kötü amaçlı yazılım kalıcılığı teknikleri, saldırganların tehlikeye atılan sistemlere uzun vadeli erişimi sürdürmesini sağlamak için tasarlanmıştır. Aşağıda, kötü amaçlı yazılım kalıcılığı tekniklerinin bazı etkilerini araştırıyoruz.

Uzatılmış bekleme süresi

Kötü amaçlı yazılım kalıcılığı teknikleri, saldırganların yeniden eksploasyon gerektirmeden uzun bir süre uzatılmış bir ortamda kalmasını sağlar.

Genellikle haftalar veya aylar süren bu genişletilmiş varlık, ağları keşfetmeleri, ayrıcalıkları artırmaları ve bir sonraki hareketlerini algılamadan önce dikkatlice planlamaları için zaman tanır.

İyileştirme kaçakçılığı

İlk kaldırma işleminden sonra bile, saldırganlar planlanan görevler, kötü amaçlı hizmetler veya yetkisiz kullanıcı hesapları gibi kalıcılık mekanizmalarını kullanarak erişimi yeniden kazanabilirler.

Bu, tüm kalıcılık mekanizmaları tanımlanmadığı ve kaldırılmadığı sürece temizleme çabalarını etkisiz hale getirir.

Veri Defiltrasyonu

Kalıcı erişim, saldırganların uzun vadeli sızma ve sömürü sürdürmek için uzun bir süre boyunca verileri kademeli olarak pes ettikleri gelişmiş kalıcı tehditlerde (APT’ler) kullanılır.

Bu, kimlik bilgileri veya iş verileri gibi hassas bilgilerin zamanla çalınmasını sağlar.

Ek kötü amaçlı yazılımların dağıtım

Sürekli erişimle, saldırganlar fidye yazılımı, arka kapı veya uzaktan erişim truva atları dahil olmak üzere ek kötü amaçlı araçlar sunabilir.

Bu, sistemi daha da tehlikeye atabilir veya ağ üzerindeki saldırı yüzeyini genişletebilir.

Tehlikeye atılmış düzenleyici uyum

Kötü amaçlı yazılım kalıcılığı teknikleri, saldırganların uzun bir süre boyunca sistemlere yetkisiz erişimi sürdürmelerini sağlar.

Bu uzun vadeli erişim, katı veri koruma, sistem bütünlüğü ve ihlal bildirimi gerektiren GDPR, HIPAA ve PCI DSS gibi düzenleyici standartların ihlaline yol açabilir.

Sistemlerinizi gizli tehditlere karşı koruyun. Saldırganların kötü amaçlı yazılım kalıcılığı tekniklerini nasıl kullandığını ve Wazuh’un bunları tespit etmenize ve durdurmanıza nasıl yardımcı olduğunu öğrenin.

Wazuh hakkında daha fazla bilgi edinin

Kötü amaçlı yazılım kalıcılığı tekniklerine karşı nasıl savunulur

Kalıcılık tekniklerine karşı savunmak, tespit, önleme ve olay tepkisini birleştiren katmanlı bir yaklaşım gerektirir.

Aşağıda bazı önemli savunma stratejileri:

1. Yama Yönetimi: Birkaç kalıcılık tekniği, işletim sistemlerinde, uygulamalarda veya sürücülerde bilinen güvenlik açıklarından yararlanır. Bu bileşenlere düzenli olarak yamalar uygulayarak, mevcut saldırı yüzeyini önemli ölçüde azaltabilirsiniz.

2. Dosya bütünlüğü izleme (FIM): FIM, başlangıç komut dosyaları, planlanan görev yapılandırmaları, kayıt defteri anahtarları veya uygulama ikili dosyalar gibi kritik dosyalardaki yetkisiz değişikliklerin tespit edilmesine yardımcı olur. Bu hassas dosyaları izleyerek, saldırganların ne zaman kalıcılık kazanmaya çalıştığını belirleyebilirsiniz.

3. Kullanıcı Hesabı İzleme: Kalıcılık genellikle yeni kullanıcı hesapları oluşturmayı, mevcut olanları değiştirmeyi veya artan ayrıcalıkları içerir. Hesap oluşturma, silme ve izin değişikliklerinin sürekli izlenmesi şüpheli davranışı ortaya çıkarabilir.

4. Harden Sistem Yapılandırmaları: Temel konfigürasyonların güvenliği, saldırganların kalıcılık için sistem özelliklerini kötüye kullanma riskini azaltır. Bu, kullanılmayan hizmetlerin devre dışı bırakılmasını, güçlü şifre politikalarının uygulanmasını, idari ayrıcalıkları sınırlandırmayı ve otomatik davranış davranışını kısıtlamak için grup politikalarını kullanmayı içerir.

5. Tehdit Avı: Proaktif tehdit avlarının yürütülmesi, güvenlik ekiplerinin otomatik araçlardan kaçan gizli kalıcılık mekanizmalarını tespit etmesine olanak tanır. Bu, olağandışı süreç yürütmeleri, planlanan görevler veya uzun süre uyuyan kötü amaçlı yazılımlar gibi şüpheli davranışların aramasını içerir.

6. Son nokta güvenliği: XDR gibi sağlam uç nokta koruma araçlarının dağıtılması, aktivitenin gerçek zamanlı izlenmesini sağlar ve bilinen kalıcılık davranışlarını engeller. Modern uç nokta araçları, kayıt defteri değişiklikleri, hizmet kurulumları ve yetkisiz komut dosyası yürütme gibi göstergeleri algılayabilir ve otomatik olarak yanıtlayabilir.

Wazuh kötü amaçlı yazılım kalıcılığı tekniklerine karşı nasıl savunur?

Wazuh, çeşitli iş yüklerinde birleşik SIEM ve XDR koruması sağlayan ücretsiz ve açık kaynaklı kurumsal hazır bir güvenlik çözümüdür.

Sanallaştırılmış, şirket içi, bulut tabanlı ve kapsayıcı ortamlarda tehdit algılama ve güvenlik izleme için merkezi bir görüş sağlar.

Wazuh, kötü amaçlı yazılım kalıcılığı tekniklerine karşı savunmak için çeşitli yetenekler sunar. Bu yetenekler arasında, bunlarla sınırlı olmamak üzere aşağıdakilerle sınırlı değildir:

- Aktif yanıt

- Dosya Bütünlük İzleme (FIM)

- Güvenlik ve Yapılandırma Değerlendirmesi (SCA)

- Günlük Veri Analizi

- Güvenlik Açığı Tespiti

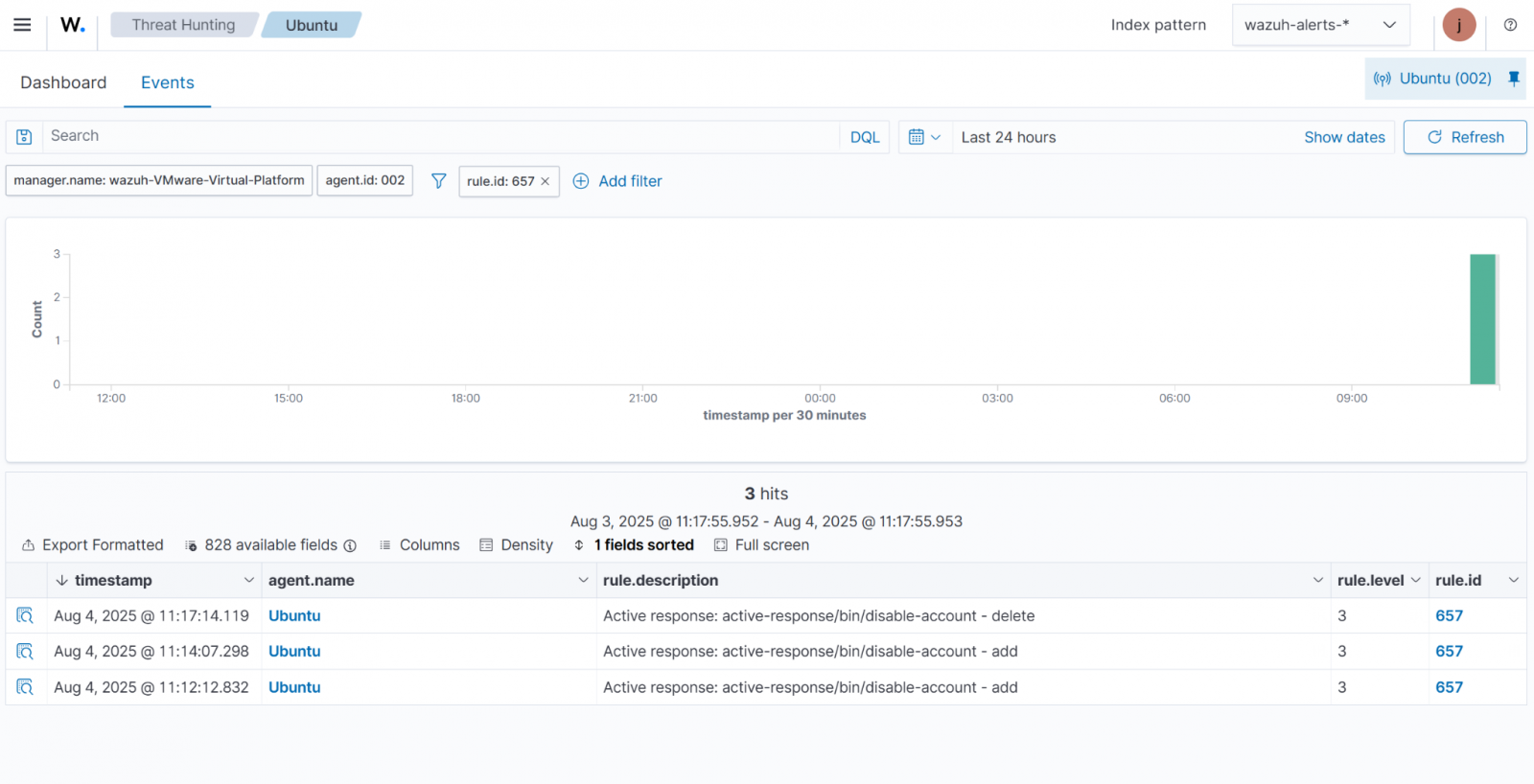

Aktif yanıt

Wazuh Active Yanıt Modülü, güvenlik ekiplerinin önceden tanımlanmış tetikleyicilere dayalı yanıt eylemlerini otomatikleştirmelerini sağlayarak güvenlik olaylarını verimli bir şekilde yönetmelerine yardımcı olur. Otomasyon, yüksek öncelikli olayların derhal ve tutarlı bir şekilde ele alınmasını sağlar.

Wazuh, kötü niyetli ağ trafiğini engelleme veya enfekte olmuş dosyaları izlenen uç noktalardan kaldırma gibi eylemler gerçekleştirebilen birkaç yerleşik yanıt komut dosyası sağlar.

Aşağıdaki örnekte, etkin yanıt modülü, kaba-kuvvet giriş denemeleri tarafından hedeflenen bir Linux hesabını devre dışı bırakır.

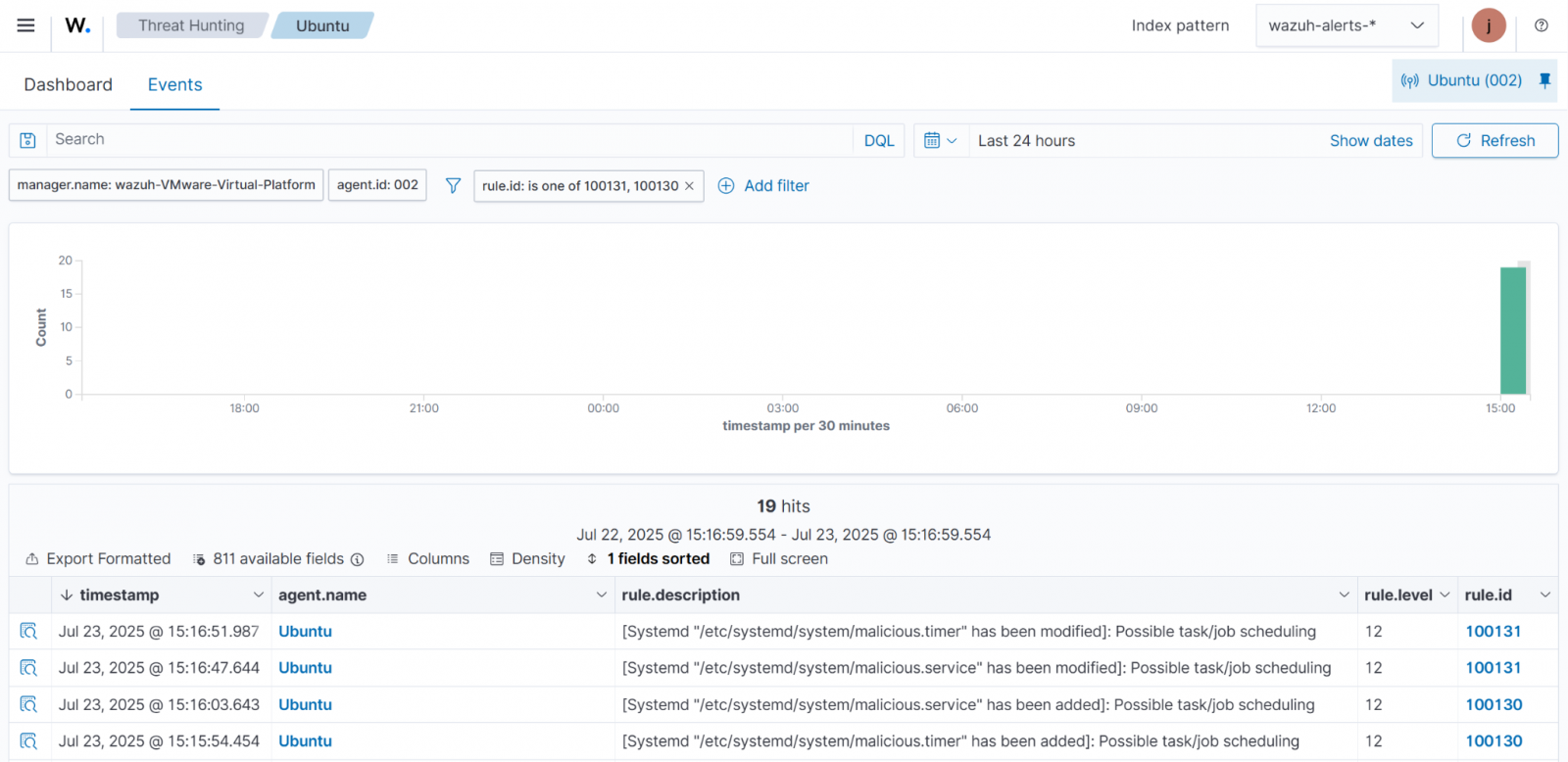

Dosya Bütünlük İzleme (FIM)

Wazuh FIM modülü, bir kullanıcı veya işlem izlenen dosyaları oluşturduğunda, değiştirir veya silmede uyarılar oluşturarak dosyaları ve dizinleri izler. Sağlık toplamlarını ve dosya özelliklerini tarayarak ve saklayarak bir taban çizgisi oluşturur.

Bir kullanıcı veya işlem bir dosyayı değiştirdiğinde, modül sağlama toplamını ve özniteliklerini taban çizgisi ile karşılaştırır ve bir uyumsuzluk algılanırsa bir uyarıyı tetikler.

Wazuh ile ortak Linux kalıcılık tekniklerini algılayan blog yazısı, Wazuh FIM modülünün Linux uç noktalarında kötü amaçlı yazılım kalıcılığını nasıl tespit ettiğini vurgular.

Değişiklikleri izlemek için FIM modülünü kullanıyoruz Systemd İzlenen bir uç noktada hizmetler ve zamanlayıcılar. O zamandan beri Systemd Hizmetleri ve başlangıç görevlerini yönetir, yapılandırma dosyalarını izlemek, yetkisiz değişiklikleri tespit etmek için önemlidir.

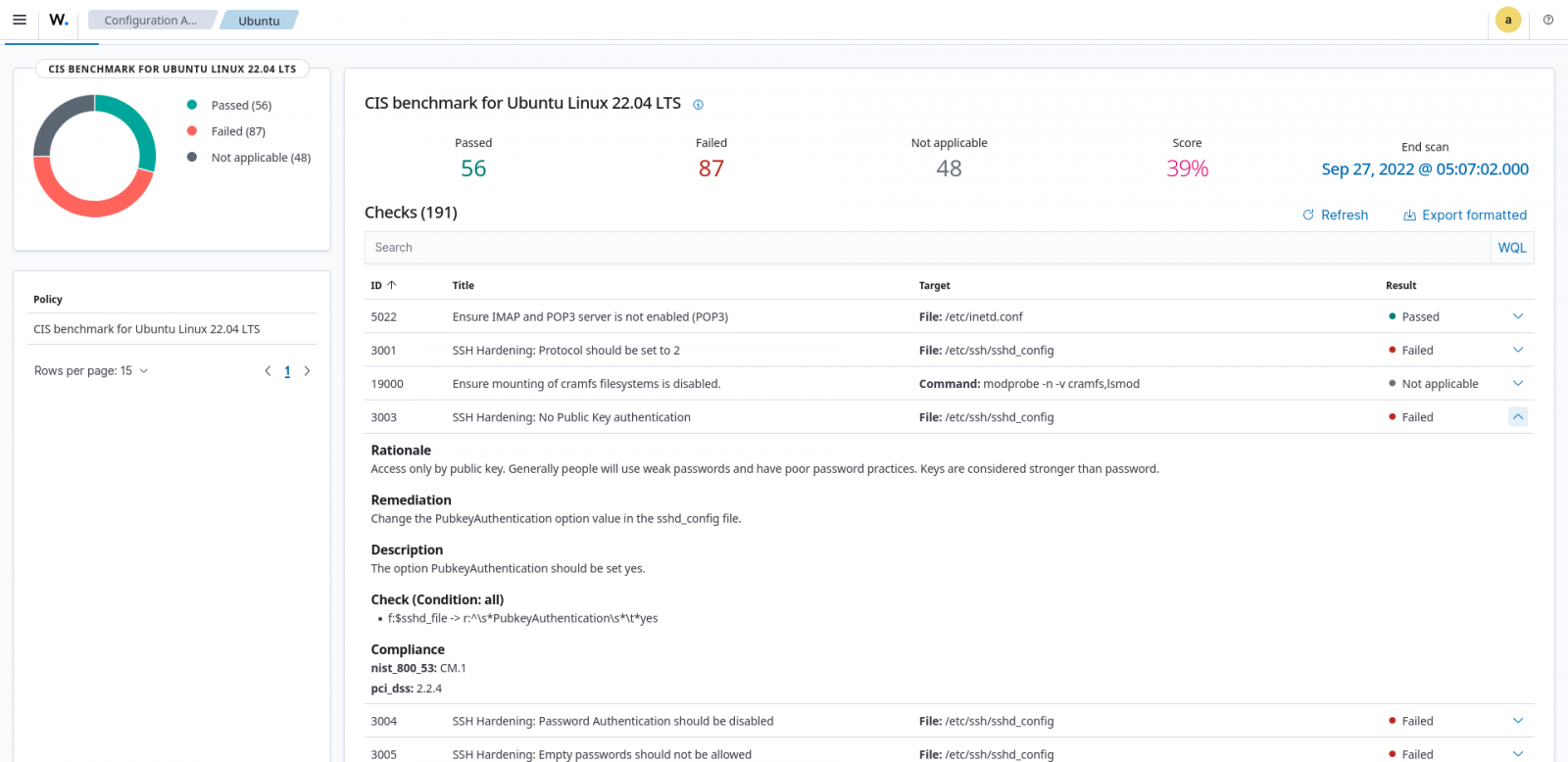

Güvenlik ve Yapılandırma Değerlendirmesi (SCA)

Sistem sertleştirme, yanlış yakınlaştırmaları ve gereksiz bileşenleri ortadan kaldırarak saldırı yüzeyini azaltır. Wazuh SCA modülü, yanlış yapılandırmaları tespit etmek ve iyileştirme eylemlerini önermek için izlenen uç noktaları tarayarak sistem sertleşmesini geliştirmeye yardımcı olur. Sistem ayarlarını, dosyaları, işlemleri ve kayıt defteri girişlerini kontrol etmek için ilke dosyalarını kullanır.

Örneğin, Wazuh SCA, şifre politikalarını değiştirmenin, gereksiz yazılımı kaldırmanın, gereksiz hizmetleri devre dışı bırakmanın veya ağ yapılandırmalarını denetlemenin gerekip gerekmediğini değerlendirebilir.

Aşağıdaki Şekil 3’te Wazuh SCA tarama sonucu arızalı Çünkü SSH için genel anahtar kimlik doğrulaması etkin değil.

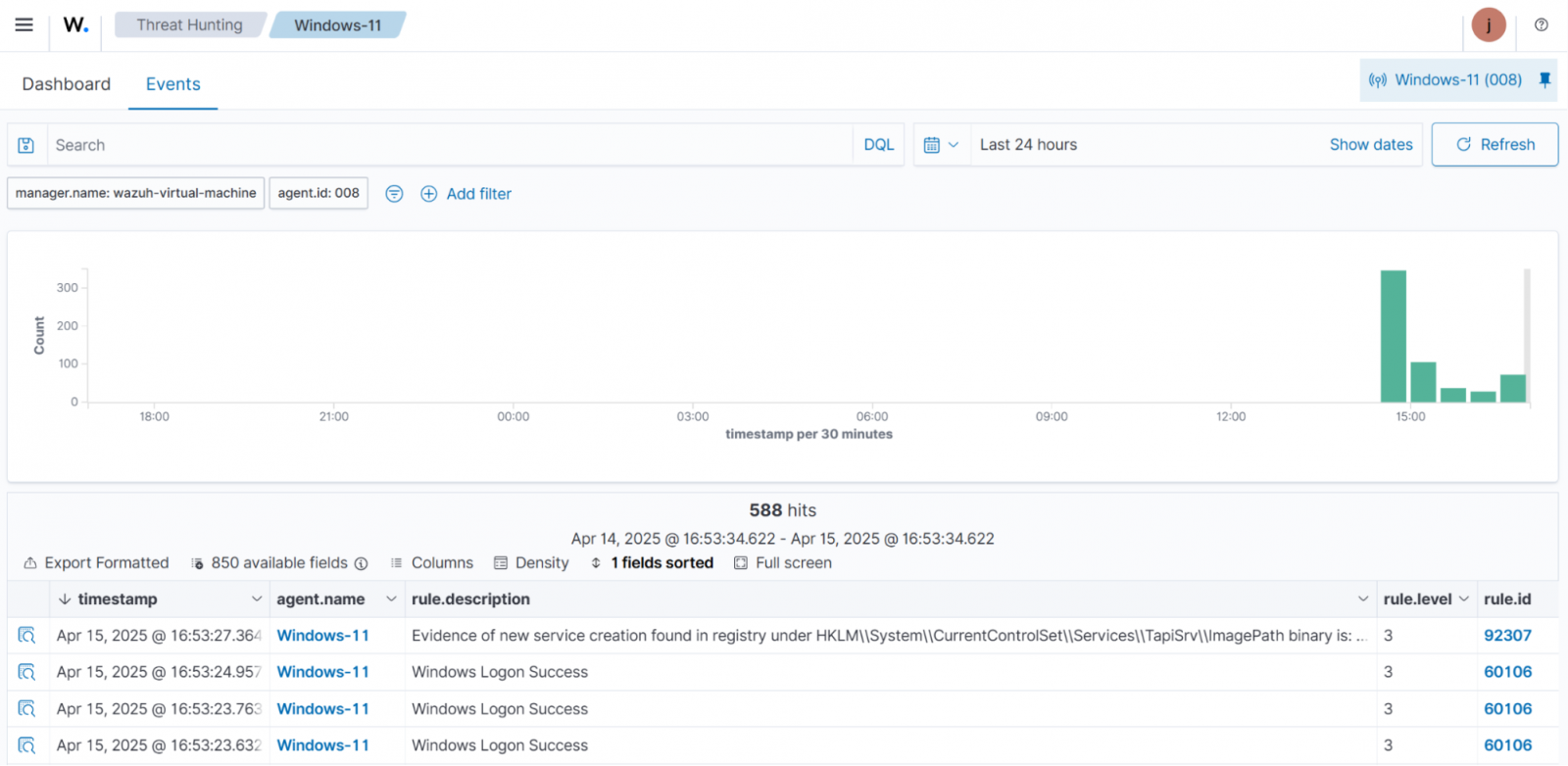

Günlük Veri Analizi

Wazuh, uç noktalardan, ağ cihazlarından ve uygulamalardan günlükleri toplayarak, analiz ederek ve saklayarak BT altyapınıza görünürlük sağlar.

İzlenen bir uç noktada çalışan wazuh aracısı, analiz için Wazuh sunucusuna sistem ve uygulama günlüklerini toplar ve iletir. Günlük veri analizi, tehdit algılama, performans izleme, sorun giderme, uyum denetimi ve anormal faaliyetlerin tanımlanmasını sağlar.

Wazuh ile pencere kalıcılık tekniklerini tespit ederken, wazuh ajanı bir Windows uç noktasından günlükleri toplar ve analiz için wazuh sunucusuna iletir. Bu, yetkisiz hesap oluşturma, başlangıç klasörlerinde veya kayıt defteri anahtarlarında değişiklikler ve hizmetlerde değişiklikler gibi kötü amaçlı yazılım kalıcılığı belirtilerinin belirlenmesine yardımcı olur.

Aşağıdaki Şekil 4, bir Windows hizmetinde bir modifikasyonun tespitini göstermektedir.

Güvenlik Açığı Tespiti

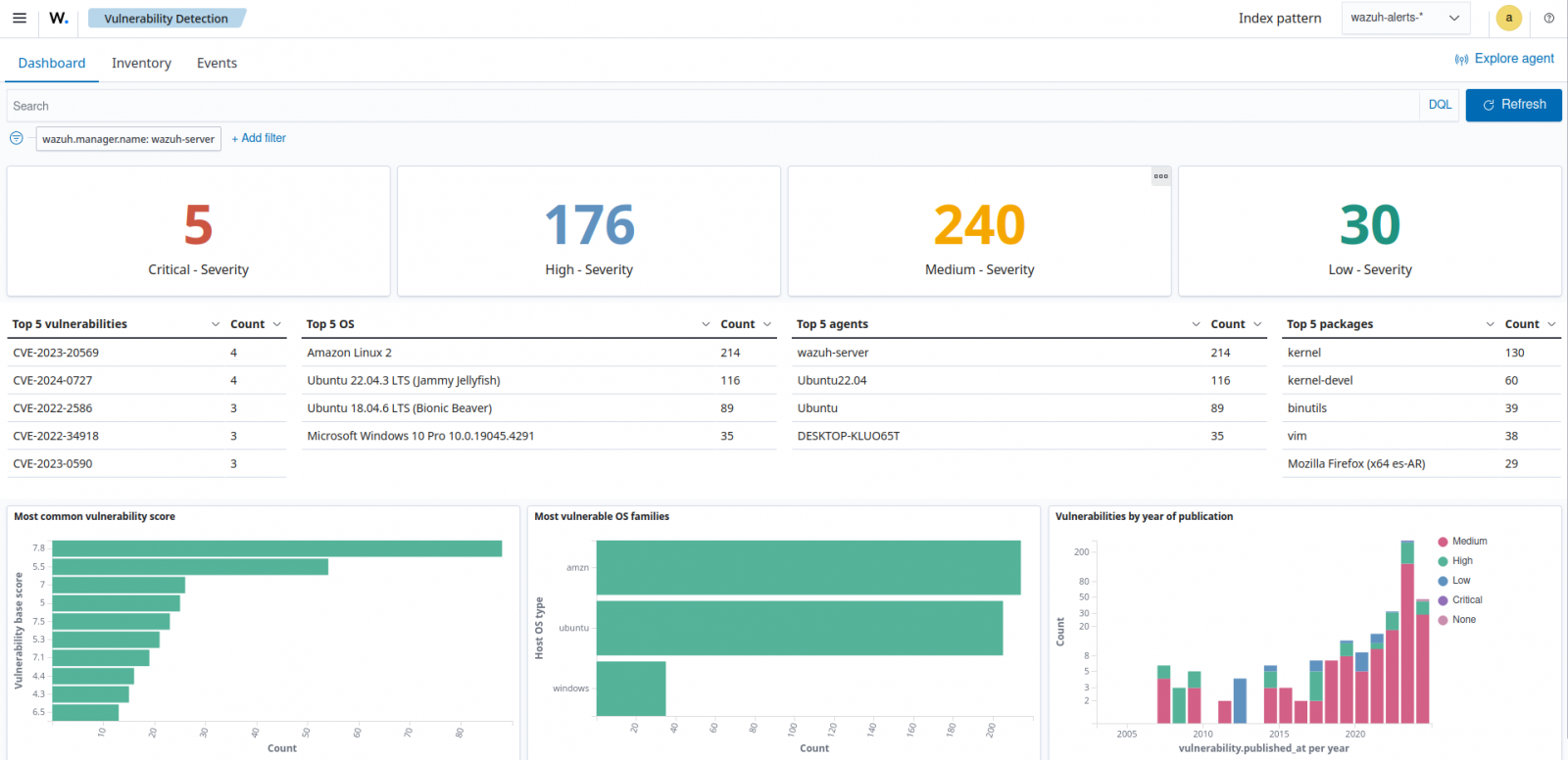

Wazuh güvenlik açığı algılama modülü, işletim sistemindeki güvenlik açıklarını tanımlar ve yazılım envanterini Wazuh CTI platformunda bilinen güvenlik açığı verileriyle ilişkilendirerek uygulamaları kurar. Wazuh gösterge panelinde görüntülenen uyarılar oluşturur ve izlenen tüm uç noktalarda güvenlik açıklarının net bir görünümünü verir.

Bu, güvenlik ekiplerinin, sömürü gerçekleşmeden önce riski azaltmak ve sistem savunmalarını güçlendirmek için proaktif önlemler almasına yardımcı olur.

Aşağıdaki Şekil 5’teki güvenlik açığı algılama panosu, paket adını, işletim sistemini, aracısı, güvenlik açığı kimliğini ve tespit edilen güvenlik açıklarının şiddetini vurgulamaktadır.

Çözüm

Kötü amaçlı yazılım kalıcılığı teknikleri, saldırganların tehlikeye atılan sistemlere uzun vadeli erişimi sürdürmesini sağlar ve örgütsel güvenlik için önemli riskler oluşturur.

Bu tekniklere karşı savunmak, sistem sertleştirme, FIM, normal yama, tehdit avı ve kullanıcı izleme gibi proaktif önlemleri birleştiren çok katmanlı bir yaklaşım gerektirir.

Wazuh, kötü amaçlı yazılım kalıcılığı teknikleri de dahil olmak üzere izlenen uç noktalarda şüpheli etkinlikleri tespit etmek ve bunlara yanıt vermek için çeşitli yetenekler sağlayarak tehdit savunmasını geliştirir. Güvenlik ekiplerinin yetkisiz değişiklikler, planlanan görevler, olağandışı süreçler, hesap değişiklikleri ve diğer uzlaşma göstergelerini izlemelerini sağlar.

Kuruluşunuzun savunma stratejisini güçlendirmek için bugün Wazuh’u kullanmaya başlayın. Profesyonel destek için topluluklarına da katılabilirsiniz.

Wazuh tarafından sponsorlu ve yazılmıştır.