Cursor, Windsurf, Google Antigravity ve Trae gibi popüler yapay zeka destekli entegre geliştirme ortamı çözümleri, OpenVSX kayıt defterinde bulunmayan uzantıları önererek tehdit aktörlerinin ad alanını ele geçirmesine ve kötü amaçlı uzantılar yüklemesine olanak tanır.

Bu AI destekli IDE’ler Microsoft VSCode’dan alınmıştır, ancak lisans kısıtlamaları nedeniyle resmi mağazadaki uzantıları kullanamazlar. Bunun yerine, VSCode uyumlu uzantılara yönelik açık kaynaklı bir pazar alternatifi olan OpenVSX tarafından desteklenirler.

Çatallamanın bir sonucu olarak IDE’ler, Microsoft’un Visual Studio Marketplace’ine işaret eden, yapılandırma dosyalarında sabit kodlanmış, resmi olarak önerilen uzantıların listesini devralır.

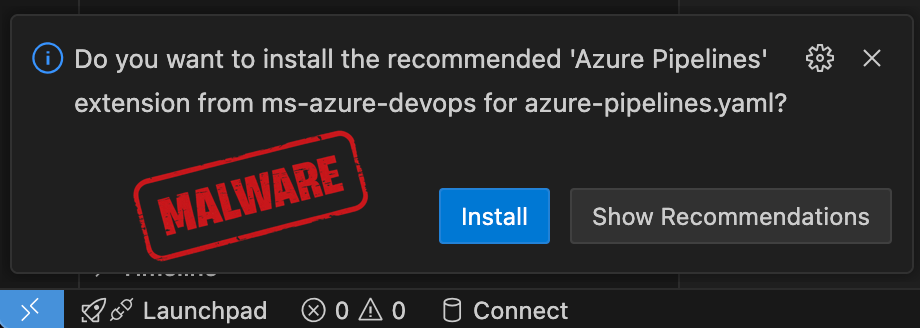

Bu öneriler iki biçimde gelir: Biri dosya tabanlı, aşağıdaki gibi bir dosyayı açarken tetiklenen: azure-pipelines.yamlve Azure Pipelines uzantısını önerir; diğeri ise yazılım tabanlı olup, geliştiricinin sisteminde PostgreSQL’in yüklü olduğunu algılayıp bir PostgreSQL uzantısı önermesi sırasında ortaya çıkar.

kaynak: Koi

Ancak önerilen uzantıların tümü OpenVSX’te bulunmadığından karşılık gelen yayıncı ad alanları talep edilmez.

Tedarik zinciri güvenlik şirketi Koi’deki araştırmacılar, bir tehdit aktörünün kullanıcıların uygulama önerilerine olan güveninden yararlanabileceğini ve kötü amaçlı yazılımları yaymak için sahiplenilmemiş ad alanlarını kaydedebileceğini söylüyor.

.jpg)

Araştırmacılar sorunu Kasım 2025’in sonlarında Google, Windsurf ve Cursor’a bildirdi. Google, 26 Aralık’ta IDE’sinden 13 uzantı önerisini kaldırarak tepki gösterdi, ancak Cursor ve Windsurf henüz yanıt vermedi.

Bu arada Koi araştırmacıları, kötü amaçlı kullanımı önlemek için aşağıdaki uzantıların ad alanlarını talep etti:

- ms-ossdata.vscode-postgresql

- ms-azure-devops.azure-boru hatları

- msazurermtools.azurerm-vscode-araçları

- usqlextpublisher.usql-vscode-ext

- kek-build.cake-vscode

- pkosta2005.heroku-komutu

Araştırmacılar, gerçek bir işlevsellik sunmayan ancak yine de bir tedarik zinciri saldırısını engelleyen, işlevsel olmayan yer tutucu uzantılar yüklediler.

Ek olarak, kalan başvurulan ad alanlarını doğrulamak, resmi olmayan katkıda bulunanları kaldırmak ve daha geniş kayıt defteri düzeyinde güvenlik önlemleri uygulamak için OpenVSX operatörü Eclipse Foundation ile koordinasyon sağladılar.

Şu anda, Koi araştırmacılarının keşfi ve eylemi öncesinde kötü niyetli aktörlerin bu güvenlik açığını istismar ettiğine dair bir gösterge bulunmuyor.

Çatallı IDE kullanıcılarına, OpenVSX kayıt defterine manuel olarak erişerek ve bunların saygın bir yayıncıdan gelip gelmediğini kontrol ederek uzantı önerilerini her zaman doğrulamaları önerilir.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.