Bu yılın başlarında, Mandiant Consulting’in olay müdahale ekibi, Çin bağlantılı bir casusluk grubunun gerçekleştirdiği saldırıyı, müşterisinin ağındaki bir uç cihazın ele geçirilmesine kadar takip etti, ancak cihaz kapalı bir sistem olduğu için, saldırının kurbanı bir talepte bulunmak zorunda kaldı. ağ cihazının üreticisinden adli görüntü.

İki ay geçmesine rağmen müşteri hala bekliyor.

Google Cloud Mandiant Consulting CTO’su Charles Carmakal, uç cihazlardaki tehlikeleri tespit etme ve ardından araştırmadaki bu zorluğun, neden birçok ulus devlet saldırganının güvenlik duvarlarını, e-posta ağ geçitlerini, VPN’leri ve diğer cihazları giderek daha fazla hedef aldığını gösterdiğini söylüyor. Tehdit grupları tespit edilmekten daha uzun süre kaçmakla kalmıyor, aynı zamanda savunmacılar saldırının haberini aldığında bile olayı soruşturmak çok daha zor oluyor.

Mandiant’ın “her zaman” uğraştığı bir sorun olduğunu söylüyor.

“Bugün Windows bilgisayarlar için çok daha iyi bir telemetriye sahibiz, bunun nedeni çoğunlukla EDR’nin olgunluğudur [endpoint detection and response] çözümler” diyor Carmakal. “Son cihazlardaki telemetri çoğu zaman tamamen yok oluyor. Cihazı önceliklendirebilmek ve adli olarak inceleyebilmek için adli bir görüntü almanız gerekir, ancak cihazı öylece açıp sabit sürücüyü dışarı çekemezsiniz.”

Casusluk saldırganlarının değişimi uç cihazlardan yararlanma Google Cloud Mandiant Consulting’in 2023’te gördüğü en önemli trendlerden biri bu. 23 Nisan’da yayınlanan M-Trends 2024 raporu. Genel olarak şirket, 2023 yılında araştırmalarıyla ilgili iki düzineden fazla kampanyayı ve küresel olayı takip etti ve raporladı.

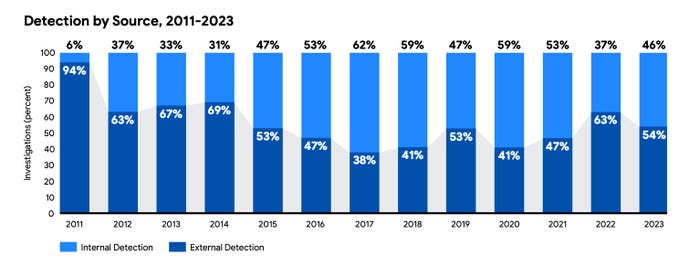

Bir saldırganın tespit edilmeden önce güvenliği ihlal edilmiş bir sistemde aktif olduğu süre (bekleme süresi olarak da bilinir), bir önceki yıl 16 gün iken 2023’te 10 güne düşerek azalmaya devam etti. Mandiant’ın araştırmalarının 2022’deki %18’lik oranı 2023’te %23’e yükseldi. Şirketler olayların çoğundan (%54) haberdar oldu çünkü üçüncü bir taraf (fidye yazılımı durumunda genellikle saldırganın kendisi) kurbanı bilgilendirdi.

Fidye yazılımının kurbanları sıklıkla bilgilendirmesiyle dışarıdan tespit oranı %54’e yükseldi. Kaynak: Google Cloud’un Mandiant’ı

Saldırganlar Daha Az Görünür Ortamlara Taşınır

Uç cihazlar, bilgili saldırganların onları ele geçirmesini ve kontrol etmesini gerektirirken, bu yüksek kullanılabilirliğe sahip ortamlar genellikle yerel formatlar ve işlevlerle başa çıkmak için kendi yardımcı programlarını ve özelliklerini de sunar. Saldırganlar, “karadan geçinerek” ve yerleşik yetenekleri kullanarak daha güvenilir kötü amaçlı yazılımlar oluşturabilir ve savunucuların cihazların dahili işlemlerine ilişkin görünürlük eksikliği nedeniyle tespit edilme riski daha az olabilir.

“[M]Mandiant raporda şunları belirtti: “Bu cihazlardan herhangi biri, kararlılıklarını sağlamak için geliştirme sırasında üretici tarafından sıkı test rejimlerinden geçirilir.” “Çin nexus kötü amaçlı yazılım geliştiricileri, bu sistemlerde yer alan yerleşik işlevlerden yararlanıyor… yetenekler [that can] bunun yerine kuruluş tarafından titizlikle test edilen mevcut özellikleri silah haline getirerek kötü amaçlı yazılımın genel karmaşıklığını azaltın.”

Bir olayda Mandiant danışmanları şunları keşfetti: BoldMove arka kapı kötü amaçlı yazılımıÇinli saldırganlar bir Fortinet cihazına virüs bulaştıracak şekilde tasarlandı, iki kayıt özelliğini devre dışı bıraktı ve saldırganın daha uzun süre tespit edilmemesine olanak tanıdı. BoldMove özellikle Fortinet ortamları için oluşturuldu.

Olaylara müdahale çabaları, danışmanların ve savunucuların temeldeki işletim sistemine kolay erişimlerinin olmaması nedeniyle de sıklıkla sekteye uğramaktadır. Mandiant’tan Carmakal, güvenliği ihlal edilmiş cihazları bulmak için temel kodu analiz etmenin hiçbir yolu olmadığından, olay müdahale ekiplerinin genellikle güvenlik ihlalinin temel nedenini belirleyemediğini söylüyor.

“Bazı satıcılar adli tıp görüntüleri vermeyi reddediyor, [which] Anlıyorum… çünkü cihazda çok fazla fikri mülkiyet var” diyor. “Şirketlerin bir uzlaşmanın kapsamını ve kapsamını anlaması gerekiyor ve eğer bu bir ağ cihazında başlıyorsa, buna da bakmanız gerekiyor.” “

İstismar Kullanımı Artıyor, Daha Fazla Veri Sızıntısı Sitesi

Saldırganlar, saldırılar için ilk erişim noktası olarak istismarları kullanmayı iki katına çıkardı; Mandiant, saldırıların %38’inde bir istismarla başlayan başlangıç vektörünün nerede belirlenebileceğini araştırdı. Açık ara ikinci sırayı alan kimlik avı, bir saldırıdaki ilk eylemlerin %17’sini oluşturuyordu. Üçüncüsü, yanlışlıkla istismar edilebilir bırakılan önceki güvenlik ihlalleri, tüm ilk erişim vektörlerinin %15’ini oluşturuyordu.

Mandiant raporunda “Saldırganlar hedef ortamlara erişim sağlamak ve operasyonlarını yürütmek için etkili taktiklerden yararlanmaya devam ediyor” ifadesine yer verildi. “En popüler enfeksiyon vektörleri dalgalansa da kuruluşların derinlemesine savunma stratejilerine odaklanması gerekiyor. Bu yaklaşım, hem yaygın hem de daha az sıklıkta olan ilk izinsiz giriş yöntemlerinin etkisinin azaltılmasına yardımcı olabilir.”

Son olarak Mandiant araştırmacıları, veri sızıntısı sitelerinin (DLS) zaman içinde arttığını da gördü; bu siteler artık tüm finansal amaçlı saldırıların üçte birinden fazlasını (%36) oluşturuyor.