SecurityScorecard araştırmacılarına göre, Çin devleti destekli bilgisayar korsanlığı grubu Volt Typhoon, Ocak ayında kolluk kuvvetleri tarafından kesintiye uğratıldıktan sonra “KV-Botnet” kötü amaçlı yazılım botnet’ini yeniden inşa etmeye başladı.

Volt Typhoon, en az beş yıldan beri dünya çapındaki diğer ağların yanı sıra kritik ABD altyapısına da sızdığına inanılan, Çin devleti destekli bir siber casusluk tehdit grubudur.

Birincil stratejileri, gizli iletişim ve proxy kanalları kuran ve hedeflenen ağlara kalıcı erişimi sürdüren özel kötü amaçlı yazılımlar yüklemek için Netgear ProSAFE güvenlik duvarları, Cisco RV320’ler, DrayTek Vigor yönlendiricileri ve Axis IP kameraları gibi SOHO yönlendiricilerini ve ağ oluşturma cihazlarını hacklemeyi içerir.

Ocak 2024’te ABD yetkilileri, kötü amaçlı yazılımların virüslü yönlendiricilerden silinmesini içeren Volt Typhoon’un botnet’inin kesintiye uğradığını duyurdu.

Volt Typhoon’un Şubat ayındaki ilk canlandırma girişimi başarısız olsa da, ağustos ayında tehdit aktörlerinin sıfır gün güvenlik açığından yararlandığına ilişkin raporlar, tehdit grubunun oldukça hayatta kaldığını gösterdi.

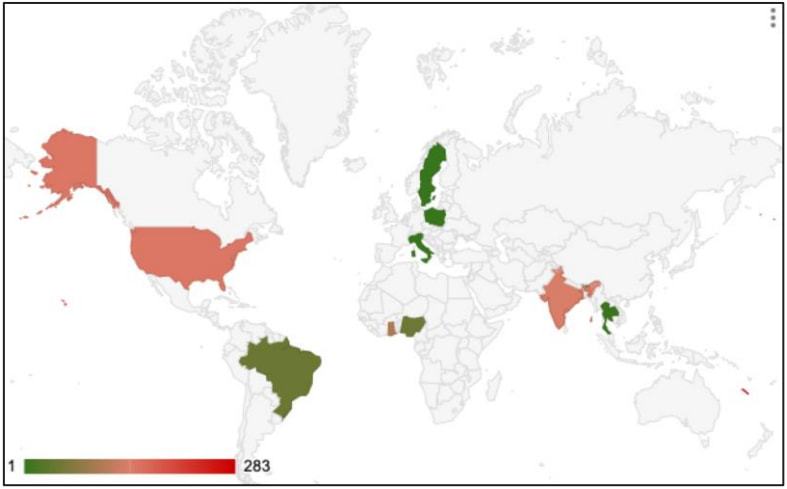

SecurityScorecard tarafından hazırlanan bir rapora göre Volt Typhoon, eski Cisco ve Netgear yönlendiricilerini hedef alarak botnet’ini yeniden inşa etmeye başladı ve bir aydan biraz uzun bir süre içinde önemli sayıda cihazın güvenliğini tehlikeye attı.

Bu yönlendiricilerin güvenliği, MIPS tabanlı kötü amaçlı yazılımlar ve standart dışı bağlantı noktaları üzerinden iletişim kuran web kabukları kullanılarak ele geçirilir ve bu da algılamayı daha da zorlaştırır.

Kaynak: SecurityScorecard

Volt Typhoon tekrar iş başında

SecurityScorecard, Eylül ayından bu yana Volt Typhoon’un, öncelikle Asya’da bulunan, güvenliği ihlal edilmiş cihazlardan oluşan yeni bir ağ aracılığıyla geri döndüğünü bildirdi.

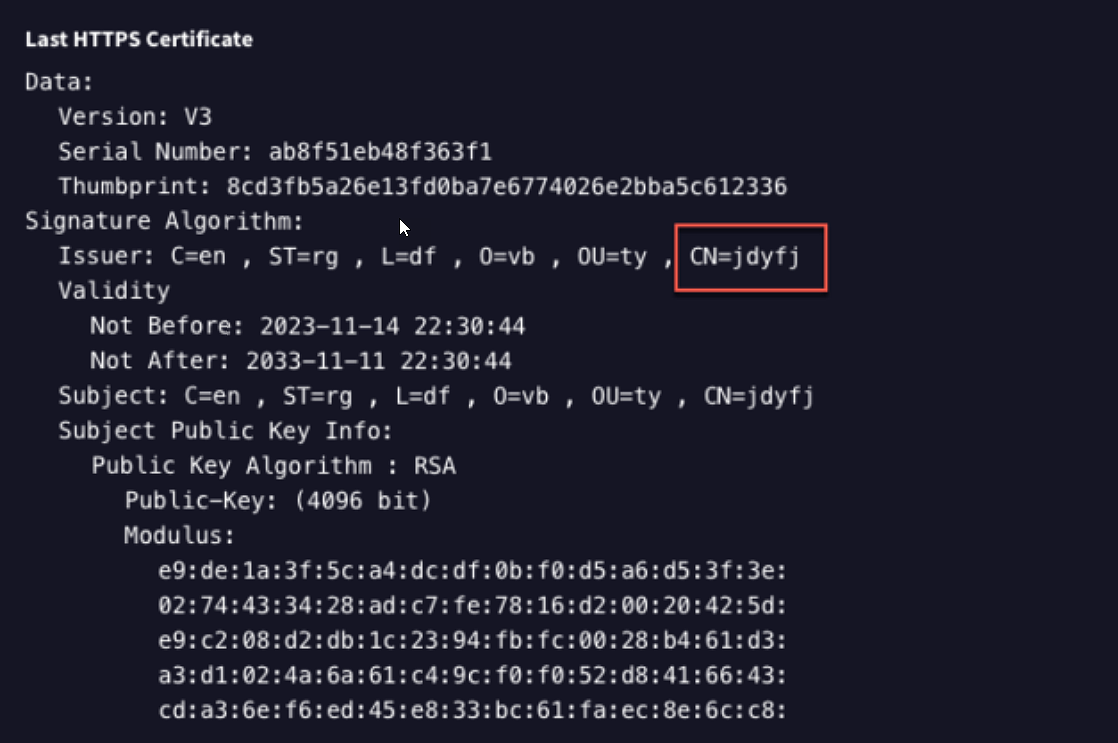

Güvenliği ihlal edilen cihazlarda görülen kendinden imzalı SSL sertifikası nedeniyle SecurityScorecard tarafından ‘JDYFJ Botnet’ olarak da adlandırılan KV-Botnet, esas olarak Cisco RV320/325 ve Netgear ProSafe serisi cihazların güvenliğini aşmaya çalışıyor.

Kaynak: SecurityScorecard

SecurityScorecard’ın STRIKE Ekibi araştırmacıları, Volt Typhoon’un yalnızca 37 gün içinde internete açık tüm Cisco RV320/325 cihazlarının yaklaşık %30’unu tehlikeye attığını söylüyor. Ancak cihazların nasıl ihlal edildiği şu anda bilinmiyor.

Araştırmacılar BleepingComputer’a “Hangi zayıflığın veya kusurun istismar edildiğini tam olarak bilmiyoruz. Ancak cihazların kullanım ömrünün sona ermesi nedeniyle güncellemeler artık sağlanmıyor” dedi.

Ayrıca araştırmacılar BleepingComputer’a, yeniden canlanan botnet’te hangi kötü amaçlı yazılımın kullanıldığına dair herhangi bir fikir sahibi olmadıklarını söyledi. Ancak, müdahaleden önce virüs bulaşan bazı cihazlardan bazılarının kümeye tekrar katıldığını belirttiler.

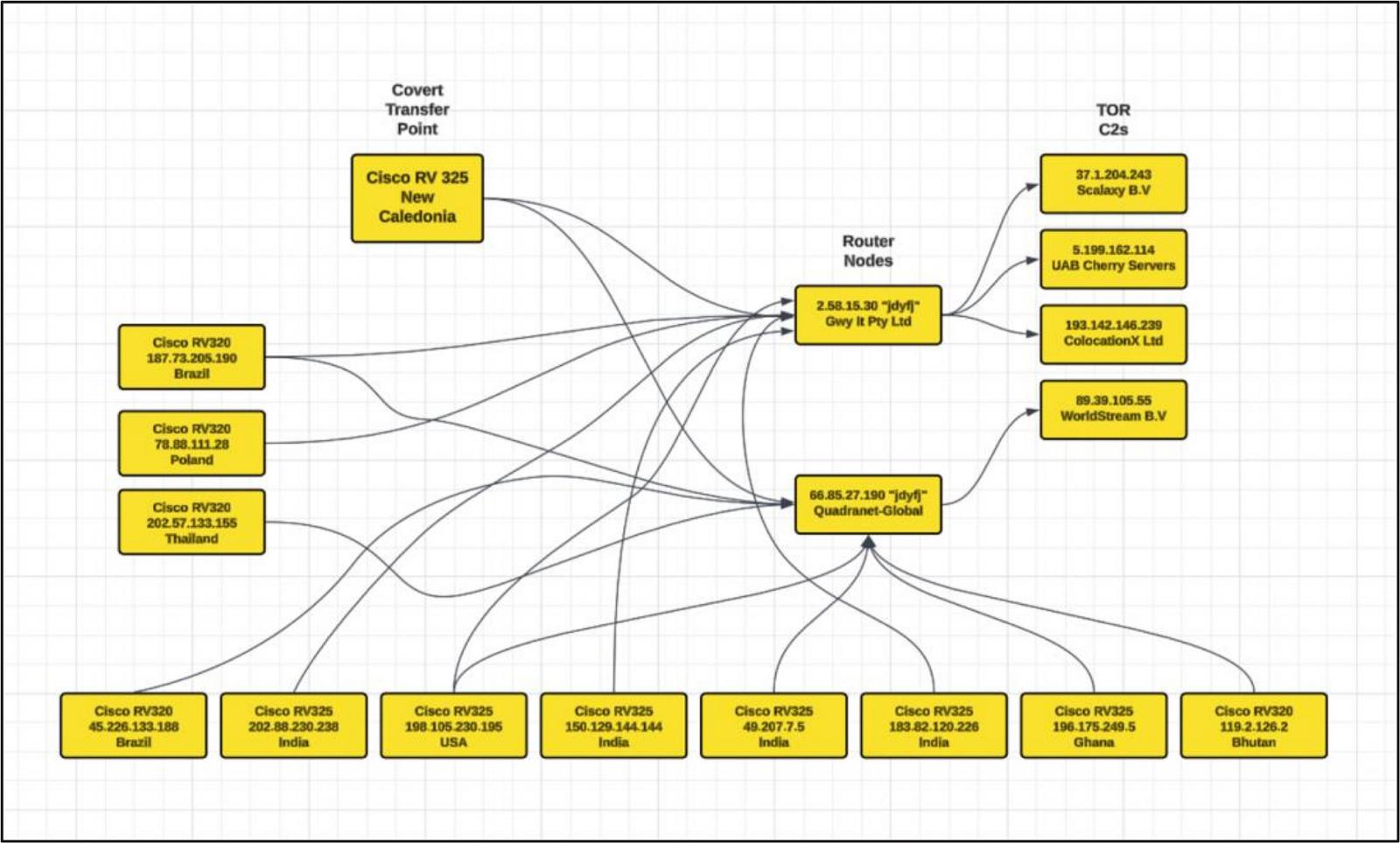

KV-Botnet’in ana işleminin, trafiği tehlikeye atılmış meşru altyapı üzerinden yönlendirerek kötü niyetli etkinlikleri engellemek olduğu görülüyor.

Botnet’in komut sunucuları, daha çeşitli ve dayanıklı bir ağ elde etmek için Digital Ocean, Quadranet ve Vultr’a kayıtlıdır.

İlginç bir şekilde Volt Typhoon, Pasifik’teki Yeni Kaledonya adasında bulunan, güvenliği ihlal edilmiş bir VPN cihazını Asya-Pasifik ile Amerika arasındaki trafiği yönlendiren ve gizli bir merkez görevi gören bir köprü olarak kullanıyor.

Bu seçim hakkında yorum yapan SecurityScorecard, BleepingComputer’a bunun muhtemelen tehdit aktörlerinin coğrafyaya dayalı bir kararı olduğunu söyledi.

Kaynak: SecurityScorecard

Gözlemlenen aktivite Volt Typhoon’un küresel operasyonlara geri dönüşünü gösteriyor ve her ne kadar botnet’in ölçeği daha önceki yinelemelerin yakınında olmasa da, Çinli bilgisayar korsanlarının ısrarla ilerlemeye devam etmesi kaçınılmaz.

Bu tehdide karşı korunmak için eski ve desteklenmeyen yönlendirici cihazların daha yeni modellerle değiştirilmesi, güvenlik duvarlarının arkasına yerleştirilmesi, yönetici panellerine uzaktan erişimin internete açık hale getirilmemesi ve varsayılan yönetici hesabı kimlik bilgilerinin değiştirilmesi gerekmektedir.

Daha yeni SOHO yönlendiricileri kullanıyorsanız, bilinen güvenlik açıklarını gidermek için mevcut olan en son aygıt yazılımını yüklediğinizden emin olun.