13 Ocak 2026’da Check Point Research, bulut ortamlarını hedeflemek üzere tasarlanmış, Çin tarafından geliştirilen bir Linux kötü amaçlı yazılım çerçevesi olan VoidLink’e ilişkin analizini yayınladı.

Bu açıklamanın ardından Sysdig Tehdit Araştırma Ekibi (TRT), yükleyici zincirini, rootkit dahili bileşenlerini ve kontrol mekanizmalarını anlamak için VoidLink’in ikili dosyalarını inceledi.

VoidLink’in en önemli yeniliği, Linux kötü amaçlı yazılımlarındaki kalıcı bir soruna çözüm getiriyor: çekirdek modülünün taşınabilirliğinin olmayışı.

Geleneksel LKM rootkit’leri, belirli çekirdek sürümleri için önceden derlenmiş modüller yerleştirir ve bu da uyumluluğu ciddi şekilde sınırlandırır. VoidLink bunu, C2 sunucusunun her hedefin belirli çekirdek sürümü için isteğe bağlı olarak çekirdek modüllerini dinamik olarak oluşturduğu Sunucu Tarafı Rootkit Derlemesi (SRC) aracılığıyla çözer.

İmplant POST aracılığıyla /compile’a derleme talebinde bulunduğunda, çekirdek meta verilerini (çekirdek sürümü, mevcut derleyiciler ve başlığın kullanılabilirliği) iletir.

Bulgular, savunucuların platformlar arası rootkit dağıtımını nasıl anlamaları gerektiğini temelden zorlayan, çekirdek taşınabilirliğine yönelik benzeri görülmemiş bir yaklaşımı ortaya koyuyor.

C2, hedef ortama tam olarak uyan derlenmiş bir modül eBPF, hibrit veya LKM ile yanıt verir.

Bu mimarinin belgelenmiş kötü amaçlı yazılımlarda eşi benzeri yoktur. Krasue RAT gibi önceki çerçeveler, önceden derlenmiş yedi kök kiti (yalnızca belirli sürümleri kapsayan) yerleştirirken, Drovorub önceden derlenmiş tek bir modüle güveniyordu.

VoidLink’in yaklaşımı, istemci tarafı oluşturma araçları gerektirmeden veya 1,2 MB’lık implantı şişirmeden sınırsız çekirdek sürümlerini destekleyerek bu sınırlamayı tamamen ortadan kaldırır.

Yapay Zeka Parmak İzleriyle Çin Gelişimi

Teknik analiz, profesyonel geliştiricilerin yapay zeka destekli kod oluşturmayla birleştiğini gösterir.

Gömülü çekirdek kaynağı, kprobe tabanlı geçici çözümler gerektiren kallsyms_lookup_name’in dışa aktarımının durdurulduğu Linux 5.7 değişikliğine ilişkin farkındalık da dahil olmak üzere gerçek uzmanlığı gösteren kapsamlı Çince yorumlar içermektedir.

Eş zamanlı olarak, yapay zeka desteğinin kanıtı, modüller arasında tek tip hata ayıklama biçimlendirmesini, yer tutucu verilerini (şablonlarda “John Doe”) ve tüm eklentilerde (BeaconAPI_v3, docker_escape_v3, timestomp_v3) tutarlı _v3 sürümlendirmeyi içerir.

En olası senaryo, Çince konuşan yetenekli geliştiricilerin ortak metin oluşturmayı hızlandırmak için yapay zekayı kullanarak temel mimari ve güvenlik uzmanlığını kendileri sağlamasını içeriyor.

VoidLink profilleri güvenlik ürünlerini gerçek zamanlı olarak yükleyerek CrowdStrike, SentinelOne, Carbon Black, Falco, Wazuh, OSSEC, osquery’yi tespit etti ve süreç numaralandırma ve yol araştırması aracılığıyla denetlendi.

Kötü amaçlı yazılım, tespit edilmesi üzerine işaret zamanlamasını agresiften (%20 titreşimle 4096 ms temel gecikme) paranoyaklığa (%30 titreşimle 1024 ms temel gecikme) kadar ayarlar.

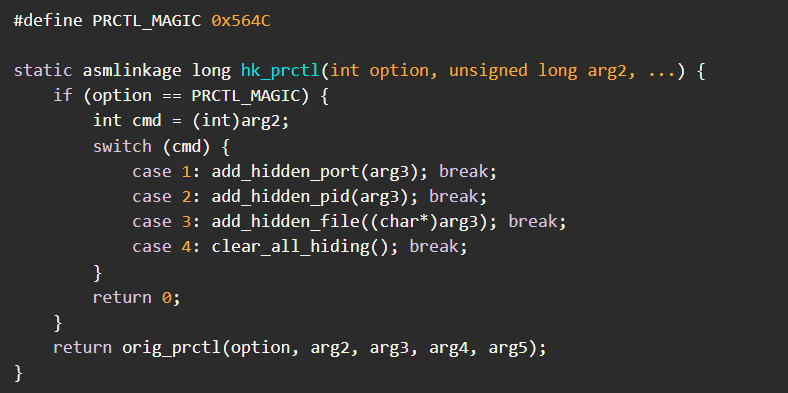

Çerçeve, yedeklilik için üç kontrol kanalı sağlar: prctl sihirli arayüzü (0x564C sihirli değeri aracılığıyla yerel rootkit kontrolü), Berkeley Paket Filtresi harita güncellemeleri (eBPF tabanlı gizlilik için) ve ICMP gizli kanalı (0xC0DE sihirli kimliğine sahip ping paketleri aracılığıyla uzaktan komutlara izin verir).

Bu üç katmanlı yaklaşım, birincil C2 kanalları bozulduğunda bile kalıcılığı sağlar.

Gelişmişliğe Rağmen Tespit

Gelişmiş kaçınmaya rağmen VoidLink, çalışma zamanı izleme yoluyla tespit edilebilir durumda kalır. Sysdig Secure kullanıcıları, rootkit kurulumunu, dosyasız yürütmeyi, çekirdek modülü enjeksiyonunu ve eBPF yüklemesini hedefleyen kurallara sahiptir.

Falco’nun varsayılan kural seti, memfd_create tabanlı dosyasız yürütmeye yönelik algılamayı içerir. Ayırt edici sistem çağrısı dizisi çatalı, prctl(PR_SET_NAME), soket, bağlantı, memfd_create ve execveat tanınabilir bir davranışsal imza oluşturur.

VoidLink’in uzmanlaşmış Kubernetes ve konteynerden kaçış yetenekleri, bulutta yerel tespit (AWS, GCP, Alibaba, Tencent meta veri uç noktaları) ile birleştiğinde, onu modern altyapıya yönelik ciddi bir tehdit olarak konumlandırıyor.

VoidLink geleneksel güvenlik araçlarından kaçınmak için aktif olarak uyum sağladığından, kuruluşların çalışma zamanı tehdit tespitine statik imzalara göre öncelik vermesi gerekir.

Eksiksiz bir C2 kontrol paneli, 37 operasyonel eklenti ve ağ oluşturma yeteneklerini içeren çerçevenin olgunluğu, sürekli geliştirme çabası ve gerçek dünyadaki operasyonel dağıtım potansiyelini ortaya koyuyor.

Uzlaşma Göstergeleri

| Aşama/Tip | Tanım | Doğramak (SHA256 veya benzeri) |

|---|---|---|

| Aşama 0 | Damlalık | 70aa5b3516d331e9d1876f3b8994fc8c18e2b1b9f15096e6c790de8cdadb3fc9 |

| Aşama 1 | Damlalık | 13025f83ee515b299632d267f94b37c71115b22447a0425ac7baed4bf60b95cd |

| İmplant | Uzaktan derleme | 4c4201cc1278da615bacf48deef461bf26c343f8cbb2d8596788b41829a39f3f |

| Kendi kendine derleme çeşidi | — | 05eac3663d47a29da0d32f67e10d161f831138e10958dcd88b9dc97038948f69 |

| Zig hata ayıklama varyantı | — | 15cb93d38b0a4bd931434a501d8308739326ce482da5158eb657b0af0fa7ba49 |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.