VoidLink adlı son derece uyarlanabilir bir tehdit, bulut ortamlarını yüksek alarm durumuna geçiriyor. İlk olarak 14 Ocak 2026’da Check Point Research tarafından gün ışığına çıkarılan ve hackread.com tarafından bildirilen Çin tarafından geliştirilen bu çerçeve, kritik iş altyapısına sızmak için tasarlandı.

Atılım: Sunucu Tarafı Rootkit Derlemesi (SRC)

Keşfin ardından Sysdig Tehdit Araştırma Ekibi (TRT) çığır açan bir teknik özellik belirledi: Sunucu Tarafı Rootkit Derlemesi (SRC). Tipik olarak bilgisayar korsanları, Linux’un bir sürümü için oluşturulan bir virüsün diğer sürümde çökmesine neden olan bir taşınabilirlik sorunuyla karşı karşıya kalır.

VoidLink, ilk indirme işlemine rootkit eklemeyerek bu sorunu çözer. Bunun yerine Komuta ve Kontrol (C2) sunucusu, her kurban için talep üzerine özel bir rootkit derliyor. Kötü amaçlı yazılım, bulaştığı makinenin tam çekirdek sürümünün profilini çıkarır ve bu ayrıntıları C2’ye gönderir. Sunucu daha sonra bu sistem için özel olarak yapılmış bir “gizli pelerin” (bir eBPF veya LKM rootkit) oluşturarak sistemin çökmeden veya belirgin ipuçları bırakmadan mükemmel şekilde çalışmasını sağlar.

Zig Programlama Seçimi

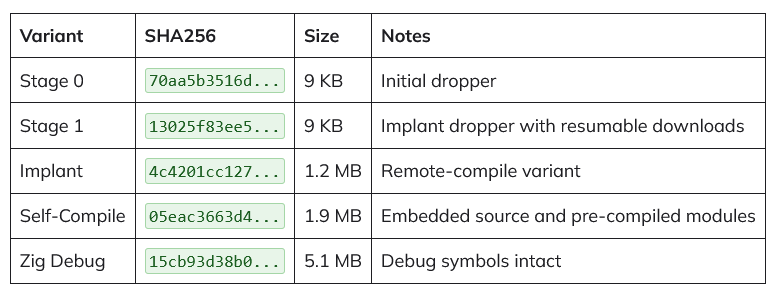

Araştırmacılar ayrıca VoidLink’in Zig’de yazılan ilk Çince kötü amaçlı yazılım olduğunu da buldu. Bu modern programlama dili, saldırganlar için alışılmadık bir seçimdir ancak belirgin bir avantaj sunar; güvenlik araçları henüz Zig’in belirli kalıplarını tanıyacak şekilde ayarlanmadı. Bu, VoidLink’in 1,2 MB’lık implantının, virüslü sistem üzerinde güçlü, düşük seviyeli kontrolü korurken C++ veya Go modellerini arayan standart güvenlik filtrelerinden kaçmasına olanak tanır.

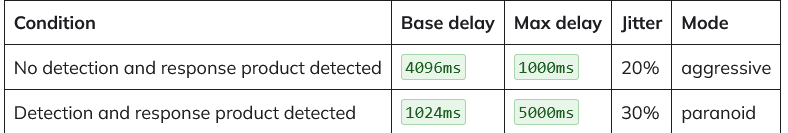

Sysdig’in analizi VoidLink’in sadece gizlemediğini vurguluyor; aktif olarak savunucuları avlıyor. Kötü amaçlı yazılım, CrowdStrike, SentinelOne, Carbon Black ve Sysdig’in kendi Falco’su dahil olmak üzere 14 farklı güvenlik ürününü tarar. Tespit edilmesi halinde, “agresif” moddan “paranoyak” moda geçerek kaçınma stratejisini akıllıca ayarlar.

Paranoyak modda, davranışsal uyarıların tetiklenmesini veya çalışma zamanı tarayıcıları tarafından işaretlenmeyi önlemek için etkinliğini yavaşlatır ve check-in’leri (kalp atışları) arasındaki süreyi artırır.

Dosyasız Yürütme

VoidLink, kapladığı alanı en aza indirmek için tamamen bellekte kalacak şekilde tasarlanmış üç aşamalı bir dağıtım mekanizması kullanır (dosyasız yürütme).

- Aşama 0: .

- Yürütme: Anonim bellek dosyaları oluşturmak için belirli sistem çağrılarını (memfd_create ve execveat) kullanarak kötü amaçlı yazılımın fiziksel sabit sürücüye asla dokunmamasını sağlar.

- İletişim: Standart web trafiğinin dışında, komutları almak için gizli bir ICMP “ping” kanalı kullanır ve ağ varlığının rutin bağlantı kontrolleri gibi görünmesini sağlar.

Çalışma Alanınızı Korumak

VoidLink saklanma konusunda çok usta olduğundan, temel güvenlik taramaları onu tespit edemez. Kötü amaçlı yazılım, yalıtılmış dijital kaplardan kaçmak ve Kubernetes ortamlarını ele geçirmek için özel eklentiler kullanıyor. Ancak bu kadar gelişmiş bir tehdit bile görünmez değildir. Araştırmacılar, kötü amaçlı yazılımın hâlâ iz bıraktığını belirtti. Güvenlik ekipleri, olağandışı bellek etkinliğini veya yetkisiz çekirdek modüllerinin yüklenmesini izlemek için araçlar kullanarak, VoidLink’i gerçek bir hasar vermeden önce yakalayabilir.

Uzman yorumu

Qualys Tehdit Araştırma Birimi Güvenlik Araştırma Müdürü Mayuresh Dani, hackread.com ile paylaşılan bir yorumda, tehdidin ciddi olmasına rağmen kötü amaçlı yazılımın devam eden bir çalışma gibi göründüğünü belirtti.

“Kurtarıcı olan şey, çerçevenin hala gömülü hata ayıklama simgeleriyle birlikte ‘devam eden’ bir yapı olarak keşfedilmiş olmasıdır. Bu, onun hâlâ bitmiş bir ürün olmadığı ve tehdit aktörlerinin yakın operasyonel dağıtıma hazırlandıkları ancak henüz büyük ölçekli hedeflemeye başlamadıkları anlamına geliyor.”

(Fotoğraf: Unsplane’de Growtika tarafından)