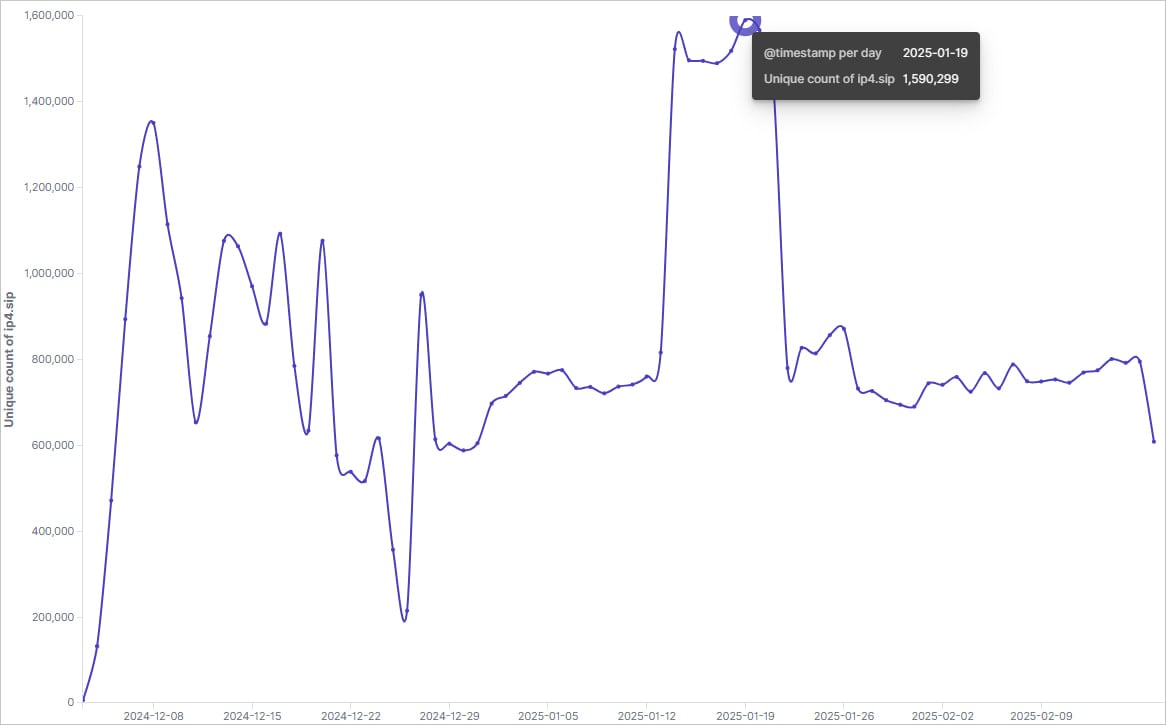

VO1D kötü amaçlı yazılım botnet’in yeni bir varyantı, anonim proxy sunucu ağlarının bir parçası olarak işe alım cihazlarını işe alarak 226 ülkede 1.590.299 enfekte Android TV cihazına ulaştı.

Bu, geçen Kasım ayından bu yana yeni kampanyayı izleyen XLAB tarafından yapılan bir soruşturmaya göre, Botnet’in 14 Ocak 2025’te zirve yaptığını ve şu anda 800.000 aktif botu olduğunu bildirdi.

Eylül 2024’te Dr. Web Antivirüs araştırmacıları, bilinmeyen bir enfeksiyon vektörü aracılığıyla VO1D kötü amaçlı yazılımlar tarafından tehlikeye atılan 200 ülkede 1.3 milyon cihaz buldu.

XLab’ın son raporu, VO1D BotNet’in yeni sürümünün, önceki pozlamadan caydırılmayan operasyonlarını daha büyük bir ölçekte sürdürdüğünü gösteriyor.

Ayrıca, araştırmacılar BOTNET’in gelişmiş şifreleme (RSA + özel XXTEA), DGA destekli altyapı ve gelişmiş gizli yeteneklerle geliştiğinin altını çiziyor.

Kaynak: XLab

Büyük botnet boyutu

VO1D Botnet, son yıllarda görülen en büyüklerden biridir, Bigpanzi, orijinal Mirai operasyonu ve geçen yıl Cloudflare tarafından işlenen rekor kıran 5.6 TBPS DDOS saldırısından sorumlu botnet.

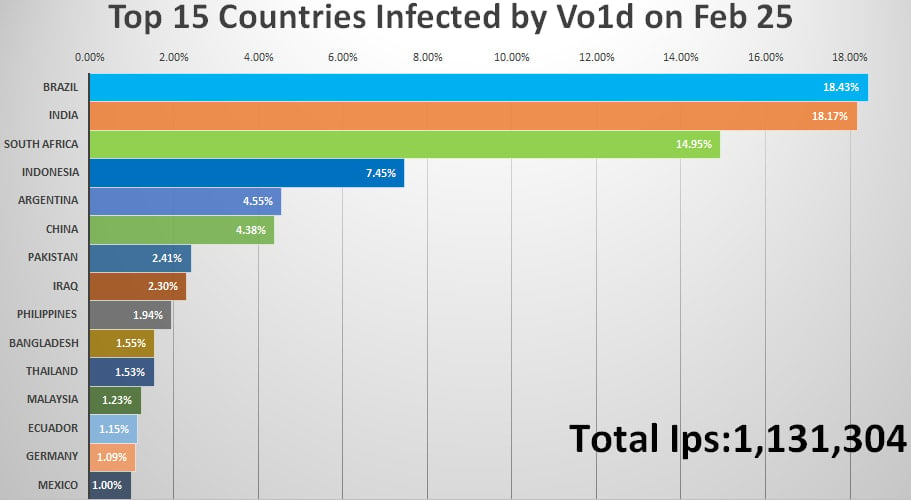

Şubat 2025 itibariyle enfeksiyonların yaklaşık%25’i Brezilyalı kullanıcıları etkiler, bunu Güney Afrika’daki (%13.6), Endonezya (%10.5), Arjantin (%5.3), Tayland (%3.4) ve Çin’de (%3.1) cihazlar izlemektedir.

Araştırmacılar, Botnet’in sadece üç gün içinde Hindistan’da 3.900’den 217.000 bota gitmek gibi kayda değer enfeksiyon dalgalanmalarına sahip olduğunu bildiriyor.

En büyük dalgalanmalar, botnet operatörlerinin, daha fazla yasadışı faaliyet veya botlama yapmak için yaygın olarak kullanılan proxy sunucuları olarak cihazları “kiralayabileceğini” göstermektedir.

“” Keskin düşüşlerin ardından hızlı dalgalanmalar “olgusunun, belirli bölgelerdeki botnet altyapısını diğer gruplara kiralayabileceğini düşünüyoruz.

Kiralama aşaması:

Kira sözleşmesinin başlangıcında, kiracının operasyonlarına hizmet etmek için botlar ana VO1D ağından yönlendirilir. Bu saptırma, botlar geçici olarak aktif havuzundan çıkarıldığı için VO1D’nin enfeksiyon sayısında ani bir düşüşe neden olur.

Dönüş aşaması:

Kiralama süresi sona erdiğinde, botlar VO1D ağına yeniden katılır. Bu yeniden entegrasyon, botlar VO1D’nin kontrolü altında tekrar aktif hale geldikçe enfeksiyon sayılarında hızlı bir artışa yol açar.

Bu döngüsel “kiralama ve geri dönme” mekanizması, VO1D ölçeğinde gözlemlenen dalgalanmaları belirli zaman noktalarında açıklayabilir. “

❖ xlab

Komuta ve kontrol (C2) altyapısının ölçeği de etkileyici, 21.000 C2 alanını üretmek için 32 alan üretimi algoritması (DGA) tohumu kullanılarak işlem.

C2 iletişimi 2048 bit RSA anahtarı ile korunur, bu nedenle araştırmacılar bir C2 alan adını tanımlayıp kaydolsa bile, botlara komut veremezler.

Kaynak: XLab

VO1D özellikleri

VO1D botnet, yasadışı operasyonları kolaylaştırmak için tehlikeye atılmış cihazları proxy sunucularına dönüştüren çok amaçlı bir siber suç aracıdır.

Enfekte cihazlar, siber suçlular için kötü niyetli trafiği aktarır, aktivitelerinin kökenini gizler ve konut ağı trafiğiyle harmanlanır. Bu aynı zamanda tehdit aktörlerinin bölgesel kısıtlamaları, güvenlik filtrelemelerini ve diğer korumaları atlamasına yardımcı olur.

VO1D’nin bir başka işlevi de reklam sahtekarlığıdır, hileli reklamverenler için gelir elde etmek üzere video platformlarındaki reklamları veya görünümleri görüntüleyerek kullanıcı etkileşimlerini taklit eder.

Kötü amaçlı yazılım, reklam etkileşimlerini otomatikleştiren ve insan benzeri tarama davranışının yanı sıra sahtekarlık görevlerini farklı botlara dağıtan MZMess SDK’yı simüle eden belirli eklentilere sahiptir.

Enfeksiyon zincirinin bilinmediği göz önüne alındığında, Android TV kullanıcılarının VO1D tehdidini azaltmak için bütünsel bir güvenlik yaklaşımı izlemesi önerilir.

İlk adım, kötü amaçlı yazılımların fabrikadan veya transit olarak önceden yüklenme olasılığını en aza indirmek için saygın satıcılardan ve güvenilir satıcılardan cihaz satın almaktır.

İkincisi, uzak enfeksiyonlar için kaldırılabilecek yakın boşlukları kapatan ürün yazılımı ve güvenlik güncellemeleri kurmak çok önemlidir.

Üçüncüsü, kullanıcılar Google Play dışındaki uygulamaları veya genişletilmiş ve “kilidi açılmış” işlevsellik vaat eden üçüncü taraf ürün yazılımı görüntüleri indirmekten kaçınmalıdır.

Android TV cihazlarının uzaktan erişim özelliklerini gereksiz yere devre dışı bırakması gerekirken, kullanılmadığında çevrimdışı almak da etkili bir stratejidir.

Nihayetinde, IoT cihazları ağ düzeyinde hassas verileri tutan değerli cihazlardan izole edilmelidir.