VMware Pazartesi günü müşterilerini, vRealize Log Insight’taki (artık VMware Aria Operations for Logs olarak biliniyor) kimlik doğrulama atlama kusuru için kavram kanıtlama (PoC) yararlanma kodunun artık mevcut olduğu konusunda uyardı.

Şirket, orijinal danışma belgesinde yapılan bir güncellemede, “VMware’in CVE-2023-34051 için yararlanma kodunun yayınlandığını doğruladığını belirtmek üzere VMSA güncellendi” dedi.

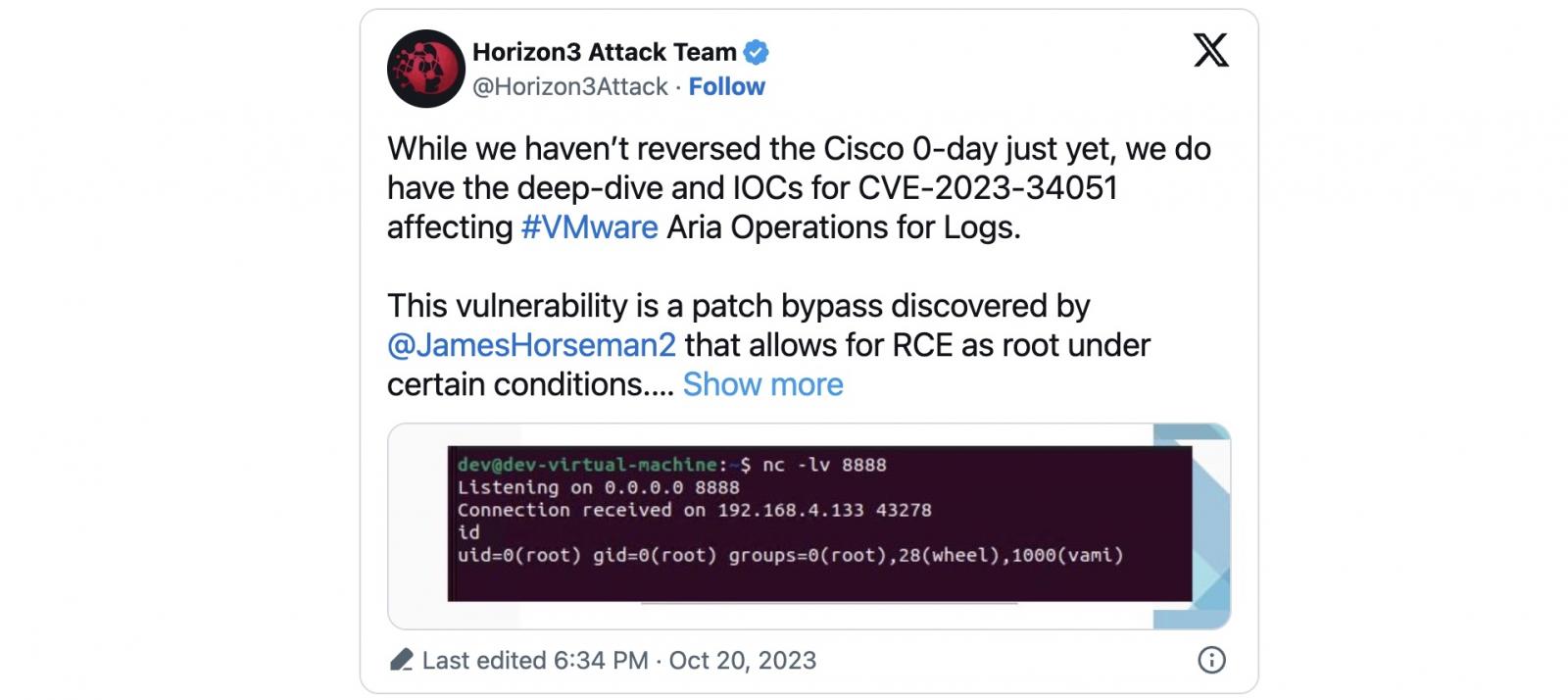

CVE-2023-34051 olarak izlenen bu özellik, kimliği doğrulanmamış saldırganların, belirli koşulların karşılanması durumunda kök izinlerle uzaktan kod yürütmesine olanak tanır.

Hatayı keşfeden Horizon3 güvenlik araştırmacılarına göre, başarılı bir şekilde yararlanma, saldırganın hedeflenen ortamdaki bir ana bilgisayarın güvenliğini tehlikeye atmasına ve ekstra bir arayüz veya statik IP adresi ekleme izinlerine sahip olmasına bağlı.

Horizon3, Cuma günü bu güvenlik açığı için teknik bir temel neden analizi yayınladı ve CVE-2023-34051’in yama yapılmamış VMware cihazlarında kök olarak uzaktan kod yürütmeyi sağlamak için nasıl kullanılabileceğine ilişkin ek bilgiler verdi.

Güvenlik araştırmacıları ayrıca bir PoC istismarını ve ağ savunucularının kendi ortamlarındaki istismar girişimlerini tespit etmek için kullanabileceği bir güvenlik ihlali göstergeleri (IOC) listesi yayınladı.

Horizon3 Saldırı Ekibi, “Bu POC, keyfi bir dosya yazımı gerçekleştirmek için IP adresi sahtekarlığını ve çeşitli Thrift RPC uç noktalarını kötüye kullanıyor” dedi.

“Bu güvenlik açığının varsayılan yapılandırması, ters kabuk oluşturmak için bir cron işi yazar. Yük dosyasını ortamınıza uyacak şekilde değiştirdiğinizden emin olun.

“Bu saldırının işe yaraması için saldırganın ana/çalışan düğümle aynı IP adresine sahip olması gerekir.”

Bir RCE istismar zincirini atlama

Bu güvenlik açığı aynı zamanda VMware tarafından Ocak ayında yamalanan kritik kusurlardan yararlanma zincirinin atlanması anlamına da geliyor ve saldırganların uzaktan kod yürütme olanağı sağlıyor.

Birincisi (CVE-2022-31706) bir dizin geçiş hatasıdır, ikincisi (CVE-2022-31704) bozuk bir erişim kontrolü hatasıdır, üçüncüsü ise bir bilgi ifşa hatasıdır (CVE-2022-31711), saldırganların hassas oturum ve uygulama bilgilerine erişim sağlayın,

Saldırganlar bu güvenlik açıklarını (VMware tarafından toplu olarak VMSA-2023-0001 olarak izlenir) zincirleyerek kötü amaçlı olarak hazırlanmış dosyaları, yama yapılmamış Aria Operations for Logs yazılımını çalıştıran VMware cihazlarının işletim sistemine enjekte edebilir.

Horizon3 güvenlik araştırmacıları, şirketin güvenlik güncellemelerini göndermesinden bir hafta sonra VMSA-2023-0001 PoC istismarını yayınladığında, RCE istismarlarının “rastgele bir dosya yazımı gerçekleştirmek için çeşitli Thrift RPC uç noktalarını kötüye kullandığını” açıkladılar.

“Bu güvenlik açığından yararlanmak kolaydır, ancak saldırganın kötü amaçlı yüklere hizmet vermek için bazı altyapı ayarlarına sahip olmasını gerektirir” dediler.

“Ayrıca, bu ürünün internete açık olması pek olası olmadığından, saldırgan muhtemelen ağda başka bir yerde bir dayanak noktası kurmuştur.

Ancak tehdit aktörleri, daha önce güvenliği ihlal edilmiş ağlardaki güvenlik açıklarından yanal hareket için sıklıkla yararlanıyor ve bu da savunmasız VMware cihazlarını değerli dahili hedefler haline getiriyor.

Haziran ayında VMware, müşterilerini VMware Aria Operations for Networks’teki (CVE-2023-20887 olarak izlenen) saldırılarda istismar edilen başka bir kritik uzaktan kod yürütme güvenlik açığı konusunda uyardı.