VMware, iki hafta önce yayınlanan bir güvenlik danışma belgesini güncelleyerek, artık yama uygulanmış kritik bir güvenlik açığının saldırılarda aktif olarak istismar edildiği konusunda müşterileri uyardı.

Şirket bugün yaptığı açıklamada, “VMware, CVE-2023-20887’nin vahşi ortamda istismar edildiğini doğruladı” dedi.

Bu bildirim, ilk olarak VMware’in 15 Haziran’da güvenlik açığını düzeltmesinden bir hafta sonra ve güvenlik araştırmacısı Sina Kheirkhah’ın teknik ayrıntıları ve kavram kanıtlama kodunu paylaşmasından sadece iki gün sonra yayınlanan siber güvenlik firması GreyNoise’ın birden çok uyarısını takip ediyor.

GreyNoise araştırma analisti Jacob Fisher, “Daha fazla komut almak için saldırgan tarafından kontrol edilen bir sunucuya geri bağlanan bir ters kabuk başlatma girişiminde yukarıda belirtilen Kavram Kanıtı kodunu kullanan toplu tarama etkinliği girişimini gözlemledik.” Dedi.

GreyNoise CEO’su Andrew Morris de uyarıldı VMware yöneticileri, bugün erken saatlerde devam eden ve muhtemelen VMware’in danışma belgesini güncellemesine neden olan bu kötü niyetli etkinliğin farkına vardı.

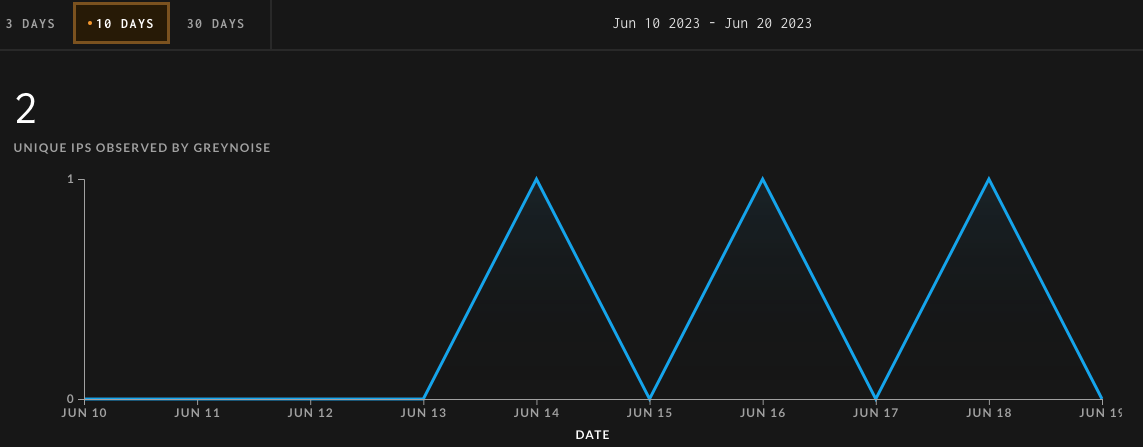

GreyNoise artık CVE-2023-20887’den yararlanmaya çalışırken gözlemlenen IP adreslerini takip etmeye yardımcı olmak için özel bir etiket sağlıyor.

Güvenlik açığı, yöneticilerin ağ performansını optimize etmesine veya VMware ve Kubernetes dağıtımlarını yönetmesine yardımcı olan bir ağ analizi aracı olan VMware Aria Operations for Networks’ü (eski adıyla vRealize Network Insight) etkiliyor.

Kimliği doğrulanmamış tehdit aktörleri, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda bu komut enjeksiyon kusurundan yararlanabilir.

Kheirkhah, güvenlik hatasının kök neden analizinde “Ağlar için VMWare Aria İşlemleri (vRealize Network Insight), Apache Thrift RPC arayüzü aracılığıyla kullanıcı girişini kabul ederken komut enjeksiyonuna karşı savunmasızdır.”

“Bu güvenlik açığı, kimliği doğrulanmamış uzak bir saldırganın temeldeki işletim sisteminde kök kullanıcı olarak rasgele komutlar yürütmesine olanak tanır.”

CVE-2023-20887 için saldırı vektörünü kaldırmak için herhangi bir geçici çözüm mevcut değildir, bu nedenle yöneticilerin devam eden saldırılara karşı güvende olduklarından emin olmak için tüm VMware Aria Operations Networks 6.x şirket içi kurulumlarına yama yapması gerekir.

Güvenlik açığı bulunan tüm Aria Operations for Networks sürümleri için güvenlik yamalarının tam listesi VMware’in Customer Connect web sitesinde mevcuttur.