Wallarm Detect ekibi tarafından keşfedildiği üzere, CVE-2022-31678 ve CVE-2021-39144’ü vahşi ortamda kullanmak için çaba sarf edildi. VMware NSX Manager’da ilk güvenlik açıkları geçen yılın sonlarına doğru keşfedildi. Bu güvenlik açıkları, yetkili bir saldırgan tarafından istismar edilirse uzaktan kod yürütülmesine (RCE) neden olabilir. Bu, XStream adlı üçüncü taraf bir kitaplığı etkileyen CVE-2021-39144 güvenlik açığı ile birleştiğinde, büyük etkili saldırılara yol açabilir. Güvenlik açığı, VMware NSX Manager’da keşfedildi ve yazılımı XXE (XML External Entity Injection) saldırılarına maruz bırakıyor. Aşağıdaki paragraflarda, bu güvenlik açıklarını, bunların altında yatan süreçleri ve işletmeler üzerindeki etkilerini inceleyeceğiz.

Ağ sanallaştırma ve güvenlik amaçlı olarak VMware NSX Manager olarak bilinen yazılım sistemi kullanılmaktadır. Bir ağın çeşitli güvenlik ve sanallaştırma bileşenlerini ayarlamak ve izlemek için tek bir yönetim platformu sunar. VMware NSX Manager’ı kullanan kuruluşların, ağ altyapıları için olağanüstü yüksek derecede güvenlik talep etmesi alışılmış bir durumdur. Sağlık sektöründeki işletmeler, perakende ve çevrimiçi ticaret, geleneksel perakende ve devlet kurumları bu kategoriye dahildir.

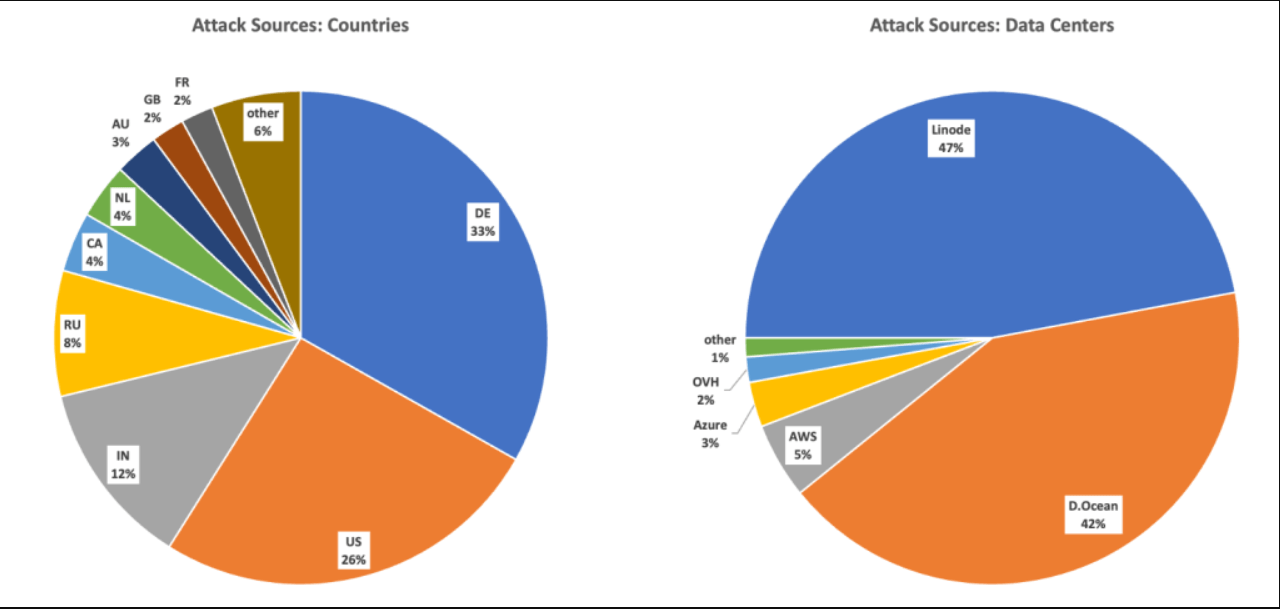

CVE-2022-31678 güvenlik açığı, yazılımı XXE saldırılarına açık bırakır, ancak CVE-2021-39144 güvenlik açığı, üçüncü taraflarca sağlanan XStream kitaplığını etkiler. Bu güvenlik açıkları bir araya getirildiğinde, önemli etkiye sahip saldırılara neden olabilir. Son iki ay boyunca, Wallarm Detect ekibi bu güvenlik açıklarından yararlanmak için kırk binden fazla girişimde bulundu. Bu saldırıların yüzde doksandan fazlası Linode ve Digital Ocean gibi iyi bilinen veri merkezlerinden kaynaklanmaktadır.

XML harici varlık bildirimlerinin yetersiz işlenmesinden kaynaklanan CVE-2022-31678 sorunu, site dışı bir saldırganın hassas bilgileri ele geçirmesini mümkün kılar. Uzaktaki bir saldırgan, hassas bilgileri almak için bu sorundan yararlanabilir veya XML’de dikkatlice tasarlanmış bir malzeme sunarak hizmet reddiyle sonuçlanan bir durumu tetikleyebilir.

CVE-2021-39144 güvenlik açığı ise güvenli olmayan bir seri kaldırma hatasından kaynaklanır ve yetkili bir uzak saldırganın sistemde rasgele talimatlar yürütmesine olanak tanır. Bu kusur güvenlik açığına izin verir. Bir saldırgan, işlenen giriş akışını bir şekilde değiştirerek sistemde rasgele yönergeler yürütmek için bu güvenlik açığından yararlanabilir.

Bu güvenlik açıklarından etkili bir şekilde yararlanılması durumunda, potansiyel serpinti çok zarar verici olabilir. Saldırganlar, başarılı olurlarsa veri çalma, ağ altyapısının kontrolünü ele geçirme ve rastgele kod yürütme potansiyeline sahiptir. Bu, hassas bilgileri riske atabilecek ve kişilerin mahremiyet haklarını ihlal edebilecek önemli bir risktir.

Wallarm Detect ekibi, en yüksek sayıda tarama girişiminin, Wallarm’ın günde ortalama 1.750’den fazla ve günde maksimum 4.600’den fazla saldırıyı engellediği Aralık ayı sonunda gerçekleştiğini gördü. Hala günde yaklaşık 500 deneme olan hız, bu güvenlik açıklarının hala bir risk olduğunu gösteriyor.

Yazılımlarını güncel tutmak, işletmelerin kendilerini bu tür istismarlara ve güvenlik açıklarına karşı korumalarının en iyi yollarından biridir. VMware, bu güvenlik açıklarını gidermek için yamaları kullanıma sunmuştur, ancak araştırmalarına göre ek bir çözüm mevcut değildir.

Ayrıca işletmelerin uygun güvenlik önlemlerini almaları, rutin güvenlik denetimleri yapmaları ve Web Uygulaması Güvenlik Duvarları (WAF’ler) ve güvenlik açığı tarayıcıları gibi API güvenlik çözümlerinden yararlanmaları şiddetle tavsiye edilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.