VMware Yüksek Profilli Ürün Olay Müdahale Yöneticisi Edward Hawkins, devam eden ESXiArgs fidye yazılımı saldırılarında iki yıllık güvenlik açıklarından yararlanıldığı iddialarını yalanladı.

Hafta sonu, siber suçluların bir fidye yazılımı kampanyasında sanallaştırma hizmetleri sağlayıcısı VMware’deki iki yıllık bir güvenlik açığından yararlandığına dair raporlar ortaya çıktı. Fransız CERT (Bilgisayar Acil Müdahale Ekibi) söz konusu kampanya 3 Şubat 2023 tarihinden beri aktiftir.

Ayrıca İtalya’nın ACN (Ulusal Siber Güvenlik Ajansı) Veriliş büyük ölçekli bir fidye yazılımı kampanyası hakkında bir uyarı. Ajans, saldırganların Avrupa ve Kuzey Amerika’daki binlerce kuruluşu hedeflediğini kaydetti.

Ayrıca, 2021’de keşfedilen uzaktan yararlanılabilir bir kusura karşı yama uygulanmadığı için VMware’in ESXi sunucularının savunmasız olduğu bildirildi. Saldırganlar sunucuyu tehlikeye attı ve ESXiArgs adlı bir fidye yazılımı varyantı ekledi.

Bilginiz olsun, ESXi, kuruluşların tek bir fiziksel sunucu üzerinde birden çok işletim sistemi çalıştıran birden çok sanallaştırılmış bilgisayarı barındırmasına olanak tanıyan VMware’in hipervizör teknolojisidir.

Güvenlik açığı şu şekilde izlenir: CVE-2021-21974 ve 8,8 CVSS derecesi atadı. Yetkisiz bir aktörün uzaktan kod yürütme elde etmek için yararlanabileceği bir OpenSLP yığın tabanlı arabellek taşma hatasıdır. Bunun için bir düzeltme, 23 Şubat 2021’de VMware tarafından yayınlandı.

Ancak Pazartesi günü VMware haberi yalanladı ve tehdit aktörlerinin dünya çapında aktif bir fidye yazılımı kampanyasında yazılımındaki sıfır günü kullanmaya çalıştığına dair herhangi bir kanıt bulamadıklarını belirtti.

“Çoğu rapor, Genel Desteğin Sonu (EoGS) ve/veya önemli ölçüde güncelliğini yitirmiş ürünlerin, daha önce VMware Güvenlik Önerilerinde (VMSA) ele alınan ve açıklanan bilinen güvenlik açıklarıyla hedef alındığını belirtiyor” dedi. VMware’de Ürün Olay Müdahale Yöneticisinin Profili Blog yazısı.

Şirket, tehdidi azaltmak için müşterilerine en son vSphere bileşenleri sürümüne yükseltme yapmalarını tavsiye etti. Ayrıca şirket, ESXi’de OpenSLP hizmetinin devre dışı bırakılmasını önerir. 2021’de piyasaya sürülen ESXi 7.0 U2c ve ESXi 8.0 GA’da hizmetin varsayılan olarak devre dışı bırakıldığını belirtmekte fayda var.

GreyNoise verilerine göre, 4 Şubat 2023’ten bu yana 19 benzersiz IP adresi ESXi güvenlik açığından yararlanmaya çalıştı. On sekiz IP adresi zararsız olarak sınıflandırılırken, Hollanda’da sorunun kötüye kullanıldığı bir örnek bildirildi.

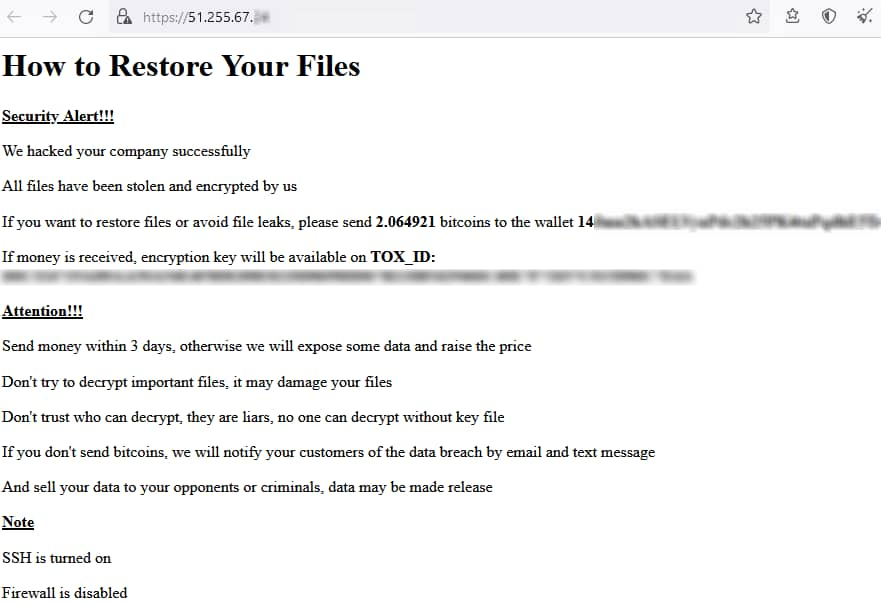

İzinsiz giriş, OpenSLP bağlantı noktası 427’de internete maruz kalan, zaten hassas olan ESXi sunucularından yararlanmayı içeriyordu. Kurbanlardan, dosya kurtarma için şifreleme anahtarı karşılığında 2.01 Bitcoin veya 45.990 $ ödemeleri istendi. Ancak şu ana kadar veri hırsızlığına dair bir rapor yok.

ABD CISA, ESXiArgs kampanyasını araştırıyor. Teşkilatın sözcüsüne göre, bildirilen olayların etkisini analiz etmek ve gerektiğinde yardım sunmak için özel sektör ve kamu sektörü ortaklarıyla işbirliği yaptılar.

“Bir siber güvenlik olayı yaşayan herhangi bir kuruluş, bunu derhal CISA’ya veya FBI’a bildirmelidir” diye eklediler.

ALAKALI HABERLER

- Fidye Yazılım Saldırısı Tarafından Vurulan Nakliye Yazılımı

- Kraliyet Fidye Yazılımı Google Reklamları Aracılığıyla Yayılıyor

- COVID-19 İzleme Uygulaması Punisher Fidye Yazılımını Bıraktı

- Fidye Yazılım Çetesi Medibank Verilerini Dark Web’e Sızdırdı

- ABD, İranlı Hackerları Fidye Yazılım Saldırıları İçin Suçladı