Bir güvenlik araştırmacısı, VM2 sanal alanını çalıştıran bir ana bilgisayarda güvenli olmayan kod çalıştırmayı mümkün kılan başka bir sanal alan kaçış kavram kanıtı (PoC) istismarı yayınladı.

VM2, izole bir ortamda güvenilmeyen kodu çalıştırmak ve test etmek için çok çeşitli yazılım araçları tarafından kullanılan, kodun ana bilgisayarın sistem kaynaklarına veya harici verilerine erişmesini önleyen özel bir JavaScript sanal alanıdır.

Kitaplık genellikle tümleşik geliştirme ortamlarında (IDE’ler), kod düzenleyicilerde, güvenlik araçlarında ve çeşitli sızma testi çerçevelerinde bulunur. NPM paket deposunda ayda birkaç milyon indirme sayar.

VM2, son iki hafta içinde farklı güvenlik araştırmacıları tarafından keşfedilen ve saldırganların korumalı alan ortamının kısıtlamaları dışında kötü amaçlı kod çalıştırmasına olanak tanıyan birkaç kritik sanal alandan kaçış ifşasına sahip oldu.

CVE-2023-29017 olarak izlenen ilk sanal alan kaçış kusuru iki hafta önce Seongil Wi tarafından keşfedildi ve son ikisi (CVE-2023-29199 ve CVE-2023-30547) SeungHyun Lee tarafından keşfedildi.

Oxeye’dan araştırmacılar, Ekim 2022’de CVE-2022-36067 olarak izlenen başka bir sanal alan kaçışını keşfetti.

Sandbox kaçış kusuru

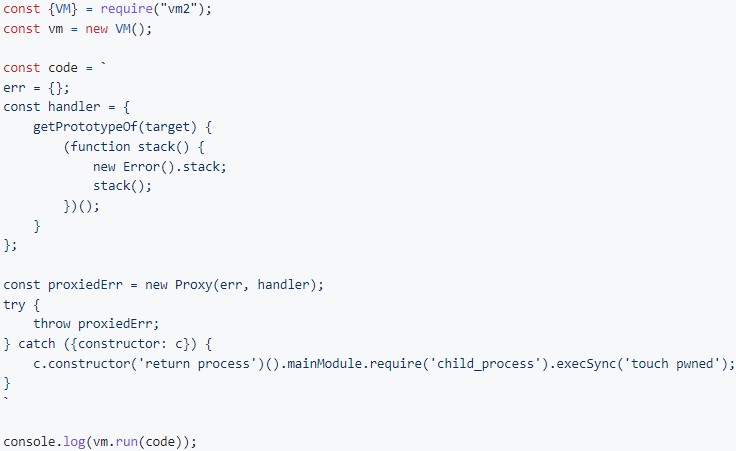

En son güvenlik açığı CVE-2023-30547 (CVSS puanı: 9,8 – kritik) olarak izlenir ve bir saldırganın “handleException()” içinde temizlenmemiş bir ana bilgisayar istisnası oluşturmasına olanak tanıyan bir istisna temizleme kusurudur.

Bu işlev, ana bilgisayar hakkında bilgi sızmasını önlemek için korumalı alanda yakalanan istisnaları temizlemeyi amaçlar. Bununla birlikte, bir saldırgan, temizlenmemiş bir ana bilgisayar istisnası oluşturan özel bir “getPrototypeOf()” proxy işleyicisi kurarsa, “handleException” işlevi onu temizlemede başarısız olur.

Bu, saldırganın “ana bilgisayar İşlevine erişmesine”, yani sanal alan kısıtlamalarından kaçmasına ve ana bilgisayar bağlamında rasgele kod yürütmesine yardımcı olarak potansiyel olarak önemli saldırılara izin verir.

Açık, güvenlik analisti tarafından keşfedildi SeungHyun Lee 3.9.16 ve öncesindeki tüm kitaplık sürümlerini etkilediğini bulan Kore İleri Bilim ve Teknoloji Enstitüsü’nün (KAIST).

Araştırmacı ayrıca, ana bilgisayarda “pwned” adlı bir dosya oluşturan saldırının fizibilitesini göstermek için GitHub deposunda bir kavram kanıtı (PoC) istismarı yayınladı.

Projelerinde VM2 kitaplığı bulunan tüm kullanıcıların, paket bakımcılarının ve yazılım geliştiricilerin en kısa sürede güvenlik açığını gideren 3.9.17 sürümüne yükseltmeleri önerilir.

Ne yazık ki, çoğu açık kaynaklı yazılım projesini etkileyen tedarik zinciri karmaşıklıkları, etkilenen araçlar genelinde VM2’nin yükseltilmesini geciktirebilir. Bir PoC’nin halka açık olmasıyla birleştiğinde, birçok kullanıcı uzun süre risklere maruz kalabilir.

İki sanal alan kaçış kusurunun tamamen yeni güvenlik açıkları mı yoksa Wi tarafından keşfedilen orijinal CVE-2023-29017 hatası için tamamlanmamış yamalardan mı kaynaklandığı açık değil.

BleepingComputer, Wi ve Lee’ye bu hatalar hakkında sorular sordu ve bir yanıt alırsak hikayeyi güncelleyecek.