Vite geliştirme sunucusunda kritik bir güvenlik açığı olan CVE-2025-31125 tanımlanmıştır.

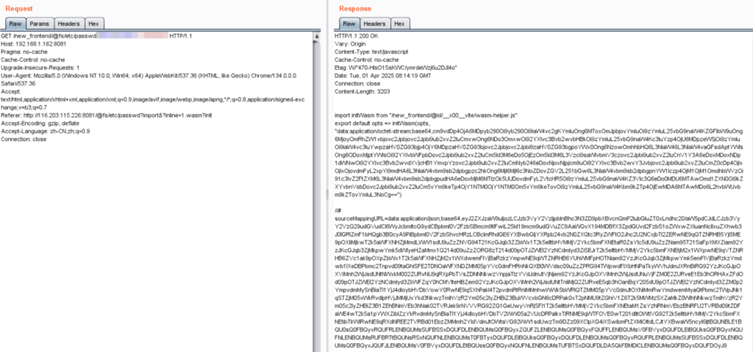

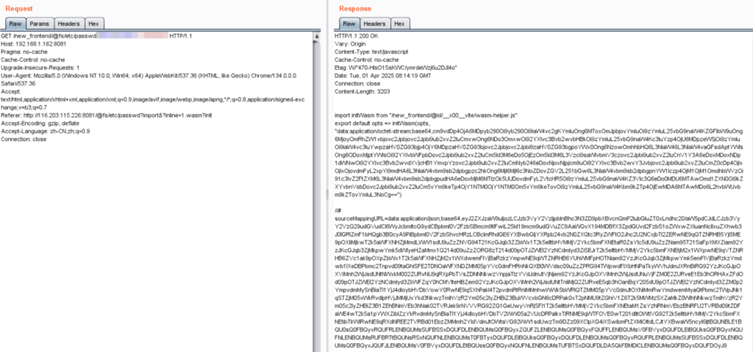

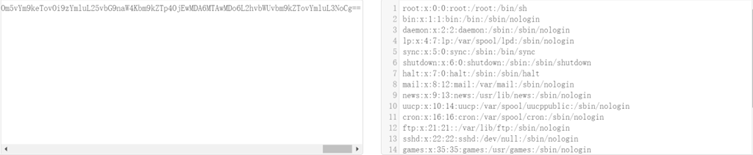

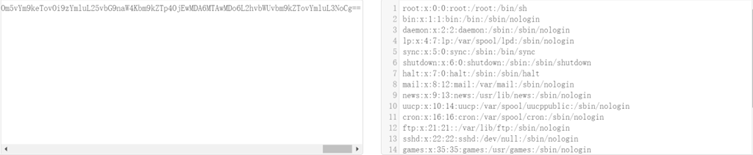

URL isteği işleme sırasında uygunsuz yol doğrulaması nedeniyle, saldırganlar yol kısıtlamalarını atlayabilir ve etkilenen sunuculardaki keyfi dosyalara yetkisiz erişim sağlayabilir.

Bu kusur, özellikle kimlik doğrulanmamış saldırganlar tarafından kullanılabileceği ve hassas verileri risk altında bırakabileceği gibi ilgilidir.

Güvenlik açığı, VITE geliştirme sunucusunu ağa maruz bırakan kullanıcıları etkiler (örn. – ev sahibi veya sunucuyu değiştirerek).

CVE-2025-31125 için halka açık konsept kanıtı (POC) istismarları, hemen hafifletme aciliyetini artırmıştır.

NSFOCUS CERT, güvenlik açığını doğruladı ve çoğalttı ve kullanıcıları sistemlerini güvence altına almak için hızlı harekete geçmeye çağırıyor.

CVE-2025-31125: Etkilenen ürünler

Aşağıdaki tablo, hangi VITE sürümlerinin savunmasız ve etkilenmemiş (yamalı) sürümlerin olduğunu özetlemektedir:

| Etkilenen sürümler | Etkilenmemiş Sürümler (Yamalı) |

| 6.2.0 ≤ Hızlı ≤ 6.2.3 | Hızlı ≥ 6.2.4 |

| 6.1.0 ≤ Hızlı ≤ 6.1.2 | 6.1.3 ≤ Hızlı <6.2.0 |

| 6.0.0 ≤ Hızlı ≤ 6.0.12 | 6.0.13 ≤ Hızlı <6.1.0 |

| 5.0.0 ≤ Hızlı ≤ 5.4.15 | 5.4.16 ≤ Hızlı <6.0.0 |

| Hızlı ≤ 4.5.10 | 4.5.11 ≤ Hızlı <5.0.0 |

Algılama yöntemleri

Manuel algılama

Sisteminizin etkilenip etkilenmediğini belirlemek için aşağıdaki komutları kullanın:

- Global kurulumu NPM ile kontrol edin:

npm list --global vite - Terminaldeki VITE -V komutunu kullanarak versiyonu doğrudan doğrulayın.

Otomatik algılama

Kurumsal kullanıcılar için NSFOCUS, bu güvenlik açığını tespit etmek için araçlar sunar:

- EZ Otomatik Penetrasyon Test Aracı:

- Vite parmak izlerini ve CVE-2025-31125 güvenlik açığı risklerini tespit eder.

- Örnek Komut:

./ez webscan –pocs vite -u https://192.168.1.41:443/ - Buradan indirin.

- Uzak Güvenlik Değerlendirme Sistemi (RSA’lar): CVE-2025-31125 taramaları. Güncellenmiş eklenti paketlerini sağlayın.

Azaltma

Vite ekibi yamalı versiyonlar yayınladı. Etkilenen kullanıcıların yukarıda listelenen etkilenmeyen sürümlerden birine güncellemeleri şiddetle tavsiye edilir.

Hemen yükseltme mümkün değilse, temel işlevselliği korurken ağ kısıtlamalarını uygulayarak Vite Geliştirme Sunucusuna erişimi sınırlayın.

NSFOCUS Dış Saldırı Yüzey Yönetimi Hizmetini (EASM) kullanan kuruluşlar, İnternet’e dönük varlıkları değerlendirebilir ve riskleri azaltabilir. Ayrıca, NSFOCUS’un CTEM çözümü, savunmasız Vite geliştirme sunucularının aktif olarak tanımlanmasını destekler.

Güvenlik ekipleri CVE-2025-31125’i ele almak için hızlı hareket etmelidir, çünkü kamu POC’leri ve istismarın doğası gerçek dünya saldırıları şansını arttırır.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!