Visa, JsOutProx kötü amaçlı yazılımının finansal kurumları ve müşterilerini hedef alan yeni bir sürümüne yönelik tespitlerdeki ani artış konusunda uyarıda bulunuyor.

Visa'nın Ödeme Sahtekarlığı Engelleme (PDF) birimi tarafından BleepingComputer tarafından görülen ve kart veren kuruluşlara, işleyicilere ve alıcılara gönderilen bir güvenlik uyarısında Visa, 27 Mart 2024'te uzaktan erişim truva atını dağıtan yeni bir kimlik avı kampanyasından haberdar olduklarını açıkladı.

Bu kampanya Güney ve Güneydoğu Asya, Orta Doğu ve Afrika'daki finans kurumlarını hedef aldı.

İlk olarak Aralık 2019'da karşılaşılan JsOutProx, operatörlerinin kabuk komutlarını çalıştırmasına, ek yükler indirmesine, dosyaları yürütmesine, ekran görüntüleri yakalamasına, etkilenen cihazda kalıcılık oluşturmasına ve klavyeyi kontrol etmesine olanak tanıyan bir uzaktan erişim truva atı (RAT) ve oldukça karmaşık bir JavaScript arka kapısıdır. ve fare.

BleepingComputer tarafından görülen Visa uyarısında “PFD, yakın zamanda tanımlanan kötü amaçlı yazılım kampanyasının nihai amacını doğrulayamasa da, bu eSuç grubu daha önce mali kurumları dolandırıcılık faaliyetleri yürütmek üzere hedef almış olabilir” yazıyor.

Uyarı, en son kampanyayla ilgili güvenlik ihlali göstergelerini (IoC'ler) sağlar ve kimlik avı riskleri hakkında farkındalığın artırılması, EMV'nin ve güvenli kabul teknolojilerinin etkinleştirilmesi, uzaktan erişimin güvence altına alınması ve şüpheli işlemlerin izlenmesi dahil olmak üzere çeşitli azaltma eylemleri önerir.

Kimlik avı kampanyası

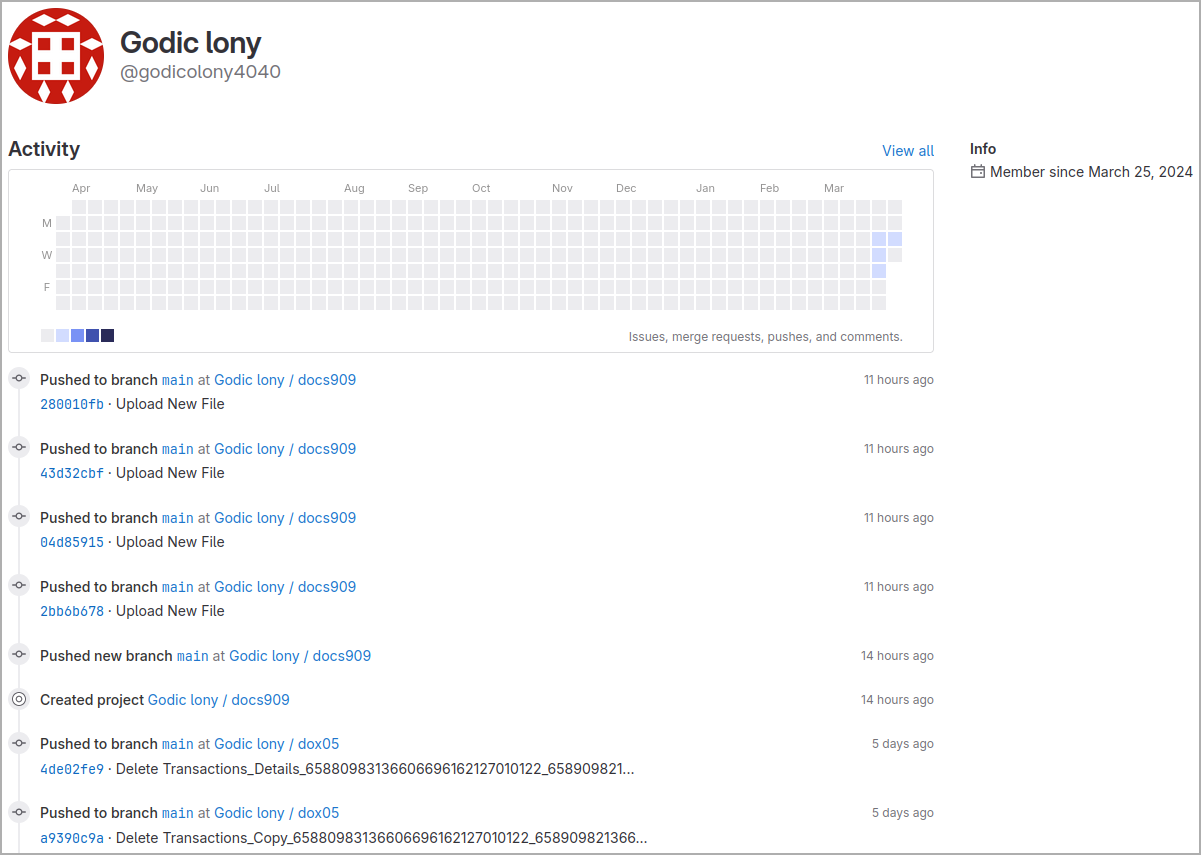

Resecurity tarafından hazırlanan ilgili bir rapor, JSOutProx kimlik avı operasyonunun ayrıntılarını daha derinlemesine ele alıyor ve kötü amaçlı yazılımın daha iyi kaçakçılık için en son sürümünü geliştirdiğini ve artık yüklerini barındırmak için GitLab'ı kullandığını açıklıyor.

Resecurity, bankacılık müşterilerine yönelik gözlemlenen saldırılarda, meşru kurumların kimliğine bürünen ve onlara sahte SWIFT veya MoneyGram ödeme bildirimleri sunan e-postalar yoluyla hedeflere gönderilen uydurma mali bildirimler gördü.

E-postalara eklenen, yürütüldüğünde kötü amaçlı JSOutProx verilerini GitLab deposundan indiren .js dosyalarını içeren ZIP arşivleridir.

JSOutProx implantının ilk aşaması, saldırganların implantı güncelleme, operasyonel takdir için uyku süresini yönetme, işlemleri yürütme ve gerektiğinde implanttan çıkma gibi temel işlevleri gerçekleştirmesine olanak tanıyan bir dizi komutu destekler.

Yerleştirmenin ikinci aşaması, saldırganların gerçekleştirebileceği kötü amaçlı etkinliklerin kapsamını önemli ölçüde genişleten ve aşağıdakileri içeren ek eklentiler sunar:

- RAT'ın aktif iletişimini ve işlemlerini ayarlayarak, hareketsiz kalarak tespit edilmesini önleyin.

- İnternet trafiğini manipüle etmek ve güvenlik önleminden kaçınmak için proxy ayarlarını değiştirin.

- Parolalar gibi hassas verilere erişerek pano içeriğini çalın veya değiştirin.

- Trafiği yeniden yönlendirmek, kimlik avı veya gizli C2 iletişimine yardımcı olmak için DNS ayarlarını yapın.

- Potansiyel kimlik avı saldırıları veya kötü amaçlı yazılım yayılmasına karşı Outlook'tan ayrıntıları ve kişileri çıkarın.

- Daha derin sistem erişimi ve kalıcılığı sürdürmek için UAC'yi atlayın ve kayıt defterini değiştirin.

- İnternet trafiğini kontrol etmek veya gizlemek için DNS ve proxy ayarlarında ince ayarlar yapın.

- Kısayol dosyaları oluşturup değiştirerek kötü amaçlı etkinlikleri otomatikleştirin veya kalıcılığı sağlayın.

- Potansiyel olarak bilgi hırsızlığı veya fidye yazılımı faaliyetleri için virüs bulaşmış sistemdeki verileri kurtarın ve saldırganlara gönderin.

- Hedef hesaptaki iki faktörlü kimlik doğrulama korumalarını atlamak için Tek Kullanımlık Şifreleri (OTP'ler) çalın.

Resecurity, JSOutProx'un ilk operasyonlarının 'Solar Spider' adlı bir tehdit aktörüne atfedildiğini söylüyor ancak son kampanyayla ilgili somut bir atıf yok.

Analistler, saldırıların karmaşıklığına, hedeflerin profiline ve coğrafyalarına dayanarak JSOutProx'un Çinli veya Çin'e bağlı tehdit aktörleri tarafından işletildiğini orta düzeyde bir güvenle tahmin ediyor.