%20(1).webp)

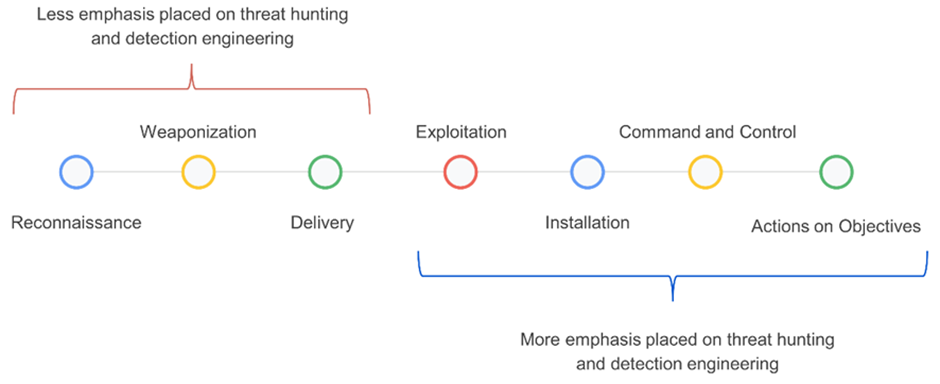

Berlin’deki FIRST CTI ve Nice’deki Botconf’ta yakın zamanda yapılan bir sunumda VirusTotal, öldürme zincirinin ilk aşamalarında kullanılan görüntülere ve eserlere odaklanarak düşman faaliyetlerini takip etmeye yönelik yenilikçi yöntemleri açıkladı.

Bu yaklaşım, silahlandırma ve teslimat aşamalarında oluşturulmuş örnekleri inceleyerek tehdit avcılığı ve tespit mühendisliğini geliştirmeyi amaçlamaktadır.

Geleneksel olarak tehdit avcılığı ve tespit mühendisliği, yürütmeden hedeflere yönelik eylemlere kadar öldürme zincirinin sonraki aşamalarına odaklanmıştır.

Bunun nedeni, bu aşamalarda mevcut olan bilgilerin bolluğudur; uç nokta algılama ve yanıt (EDR), güvenlik bilgileri ve olay yönetimi (SIEM) ve diğer çözümleri kullanarak ipuçlarını aramayı kolaylaştırır.

All-in-One Cybersecurity Platform for MSPs to provide full breach protection with a single tool, Watch a Full Demo

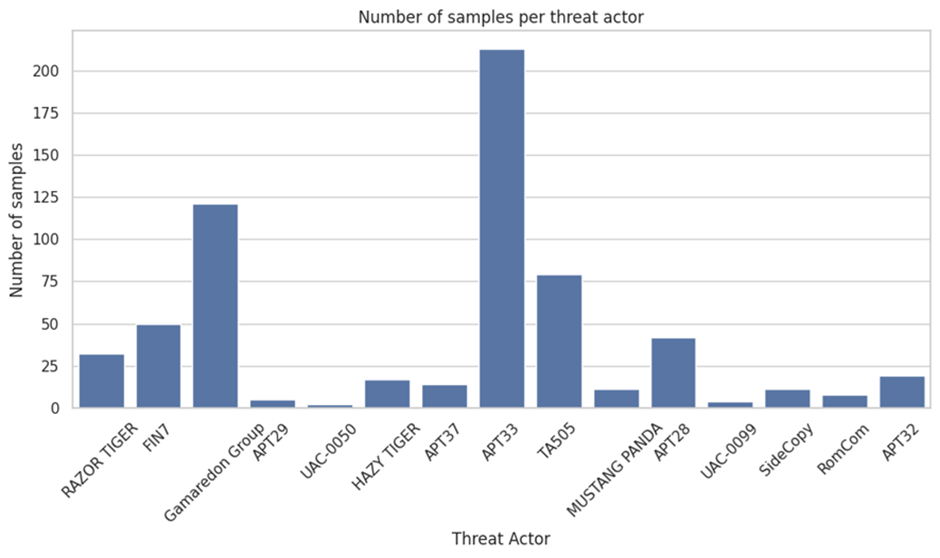

VirusTotal’ın yeni yaklaşımı şüpheli Microsoft Office belgelerini (Word, Excel ve PowerPoint), PDF dosyalarını ve e-postaları tespit etmeye odaklanıyor.

Analistler, tehdit istihbaratı platformlarında yaygın olarak kullanılan renklerden (iyi huylu için yeşil ve kötü amaçlı için kırmızı) yararlanarak potansiyel tehditleri hızlı bir şekilde tespit edebilir.

Office Belgelerindeki Gömülü Dosyaları Keşfetme

Bir Microsoft Office dosyası oluşturulduğunda, belgeyle ilgili bilgileri içeren bir dizi katıştırılmış XML dosyası oluşturur.

VirusTotal, Office belgelerinde tehdit avcılığı için özellikle yararlı olabilecek üç tür gömülü dosya tespit etmiştir:

- Görüntüler: Genellikle tehdit aktörleri tarafından belgelerin meşru görünmesini sağlamak için kullanılır.

- [Content_Types].xml: Office Açık XML (OOXML) belgesindeki içerik türlerini ve ilişkileri belirtir.

- Styles.xml: Tutarlı biçimlendirme talimatları sağlayarak belgenin biçimsel tanımlarını saklar.

VirusTotal, kötü amaçlı Microsoft Word belgelerinin silahlandırma işlemi sırasında kopyalanıp yapıştırılması durumunda, [Content_Types].xml ve stiller.xml dosyaları büyük olasılıkla aynı kalacaktır.

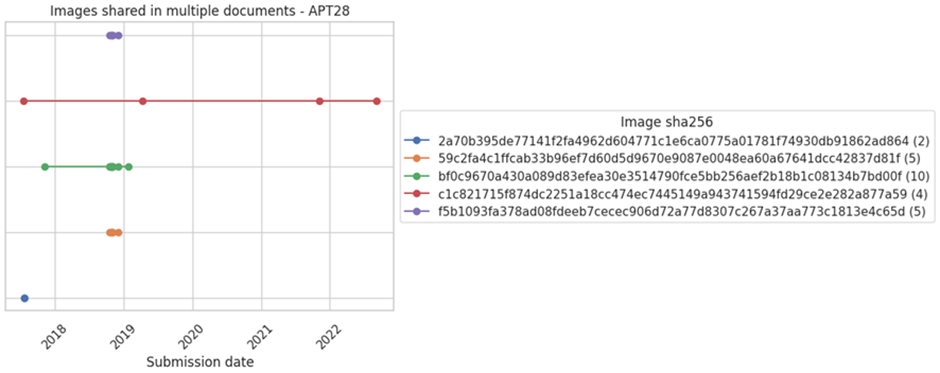

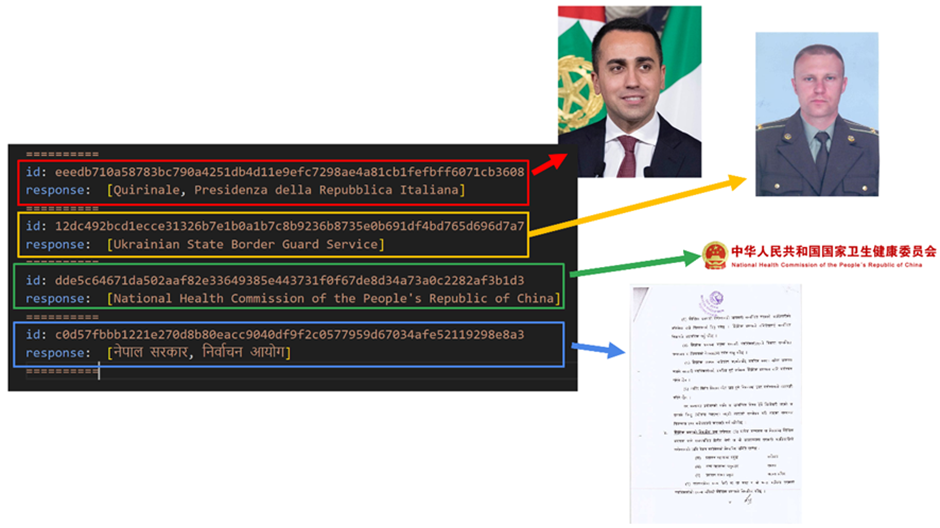

APT28 – Görseller

APT28’in farklı teslimat örneklerinde görüntüleri yeniden kullandığı tespit edildi.

Örneğin, otel rezervasyonları için sahte Word belgelerinde kullanılan bir el resmi, birkaç yıl içinde birçok belgede tespit edildi.

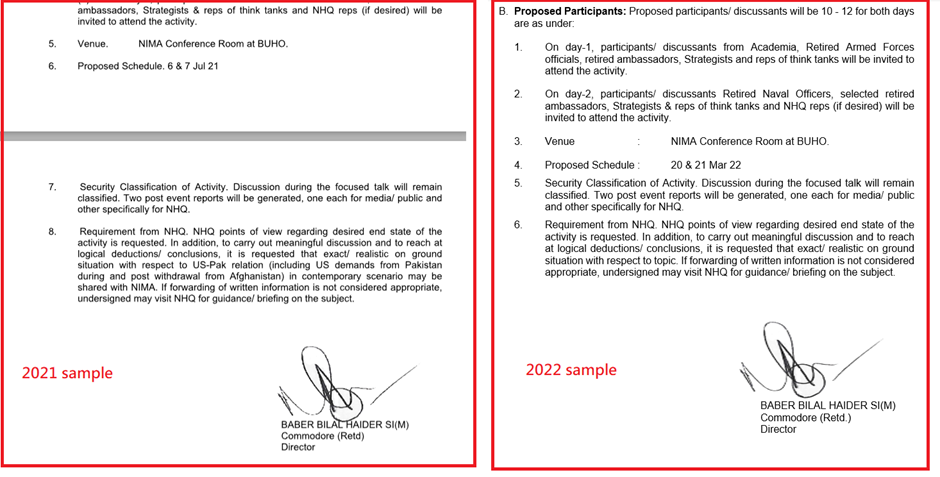

SideWinder – Görseller

RAZER TIGER olarak da bilinen SideWinder, Pakistan’daki askeri hedeflere yönelik operasyonlarında görüntüleri yeniden kullandı.

Dikkate değer bir örnek, birçok belgede kullanılan Baber Bilal Haider’in imzasıdır.

Gamaredon – [Content_Types].xml ve stiller.xm

Gamaredon, stilleri.xml dosyasını yeniden kullandı ve [Content_Types]Farklı belgelerdeki .xml dosyaları, yeni örnekleri ortaya çıkarır.

VirusTotal’ın geriye dönük taraması bu dosyalardaki kalıpları tespit etti ve bu da ek kötü amaçlı belgelerin keşfedilmesine yol açtı.

![[Content_Types]Gamaredon Group tarafından birden fazla belgede paylaşılan .xml](https://cybersecuritynews.com/wp-content/uploads/2024/05/image-70.png)

Kurtarmaya Yapay Zeka

VirusTotal, teslim için kullanılan bir dizi Office belgesini indirip açmak ve tüm gömülü görüntüleri elde etmek için VirusTotal API’sini kullandı.

Daha sonra bu görüntüleri otomatik olarak tanımlamak için Gemini’yi kullandılar ve şüpheli belgelerin tanımlanmasına yardımcı oldular.

PDF Belgeleri ve E-posta Dosyaları

Office belgelerinden farklı olarak PDF dosyaları gömülü XML dosyaları veya görüntüleri içermez. Ancak Adobe Acrobat Reader, ilk sayfanın küçük resmini BMP formatında oluşturur ve bu, döndürme için kullanılabilir.

VirusTotal bunu Blind Eagle tehdit aktöründen ve Tinkoff Bank’ı hedef alan kimlik avı faaliyetlerinden örneklerle gösterdi.

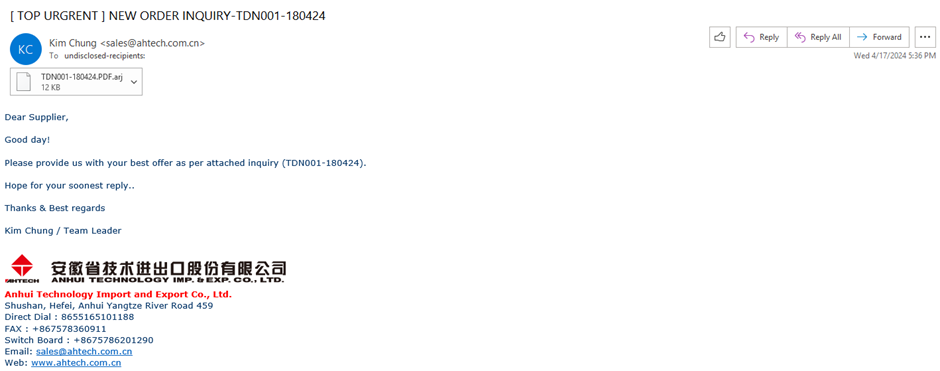

PDF BMP DosyalarıE-posta dosyaları genellikle mağdurları kandırmak için şirket logoları içerir.

VirusTotal, bu görsellerden yararlanarak, üniversitelerin ve şirketlerin kimliğine bürünen kampanyalar da dahil olmak üzere çeşitli posta kampanyaları tespit etti.

VirusTotal’ın, ilk yayılan belgelerle bağlantılı eserleri inceleyerek tehdit aktörlerini izlemeye yönelik yenilikçi yaklaşımı, geleneksel avlanma tekniklerine değerli bir katkı sunuyor.

Analistler yapay zekayı dahil ederek ve yerleşik dosya ve görüntülere odaklanarak potansiyel tehditleri izleme ve tanımlama becerilerini geliştirebilir.

Get special offers from ANY.RUN Sandbox. Until May 31, get 6 months of free service or extra licenses. Sign up for free.