ViperSoftX bilgi çalan kötü amaçlı yazılımın, KeePass ve 1Password parola yöneticilerini hedeflemek de dahil olmak üzere daha geniş bir hedef yelpazesine sahip yeni bir sürümü keşfedildi.

Rapor, ViperSoftX’in artık eskisinden daha fazla kripto para cüzdanını hedeflediğini, Chrome dışında farklı tarayıcılara bulaşabileceğini ve ayrıca şifre yöneticilerini de hedeflemeye başladığını belirten Trend Micro araştırmacılarından geliyor.

Son olarak, bilgi çalan kötü amaçlı yazılımın en yeni sürümü, daha güçlü kod şifreleme ve güvenlik yazılımı tarafından tespit edilmekten kaçınma özellikleri içerir.

dünya çapında hedefleme

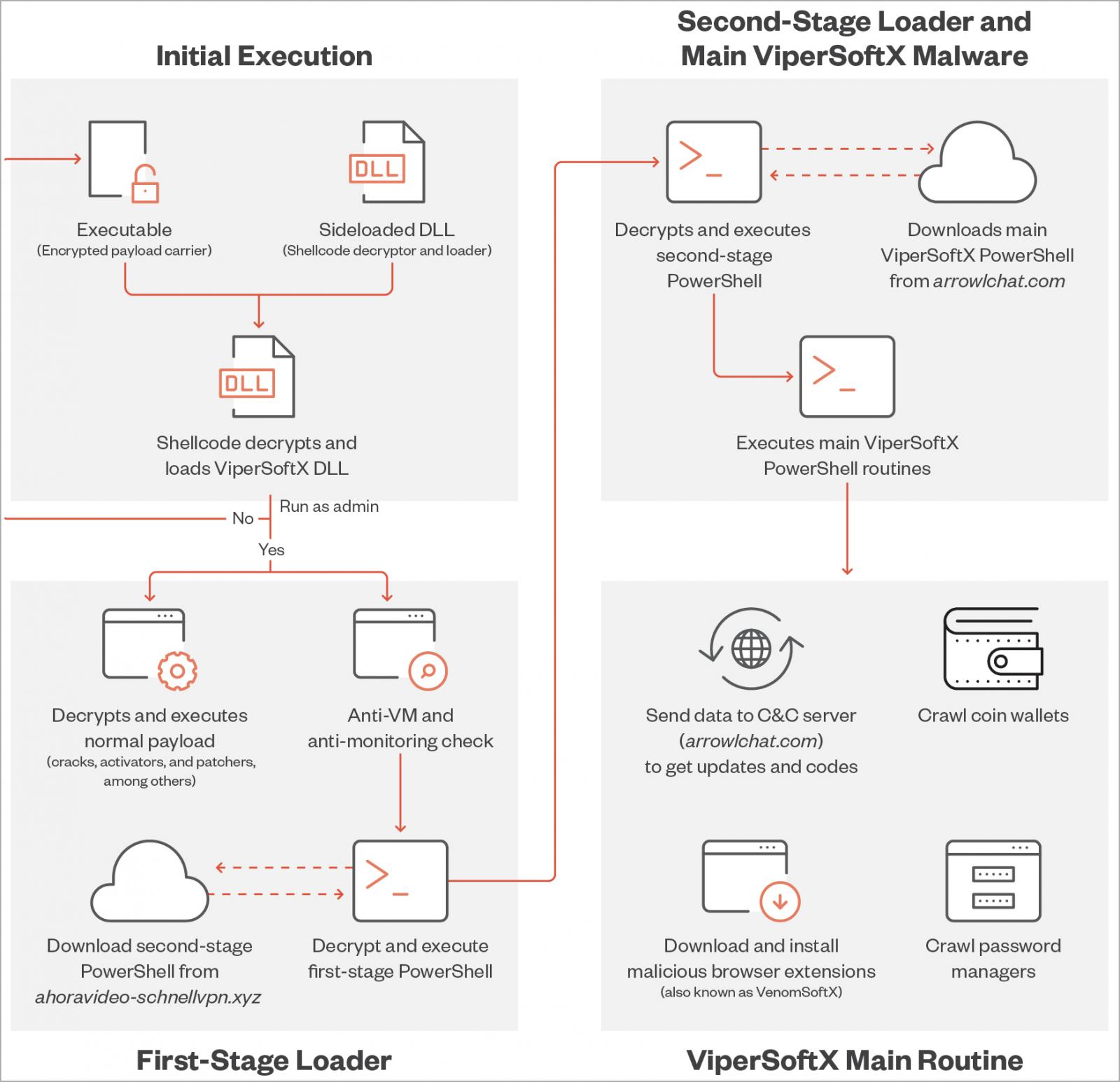

ViperSoftX, virüslü bilgisayarlardan çeşitli verileri çalan, bilgi çalan bir kötü amaçlı yazılımdır. Kötü amaçlı yazılımın, Chrome tarayıcısına VenomSoftX adlı kötü amaçlı bir uzantı yüklediği de biliniyor.

Trend Micro tarafından analiz edilen en son sürümde, hedeflenen tarayıcılar artık Brave, Edge, Opera ve Firefox’u da içeriyor.

Kötü amaçlı yazılım ilk olarak 2020’de JavaScript tabanlı bir RAT (uzaktan erişim truva atı) ve kripto para korsanı olarak belgelendi. Ancak Kasım 2022’de Avast, ViperSoftX’in yeni ve çok daha güçlü bir sürümünün dolaşımda olduğunu bildirdi.

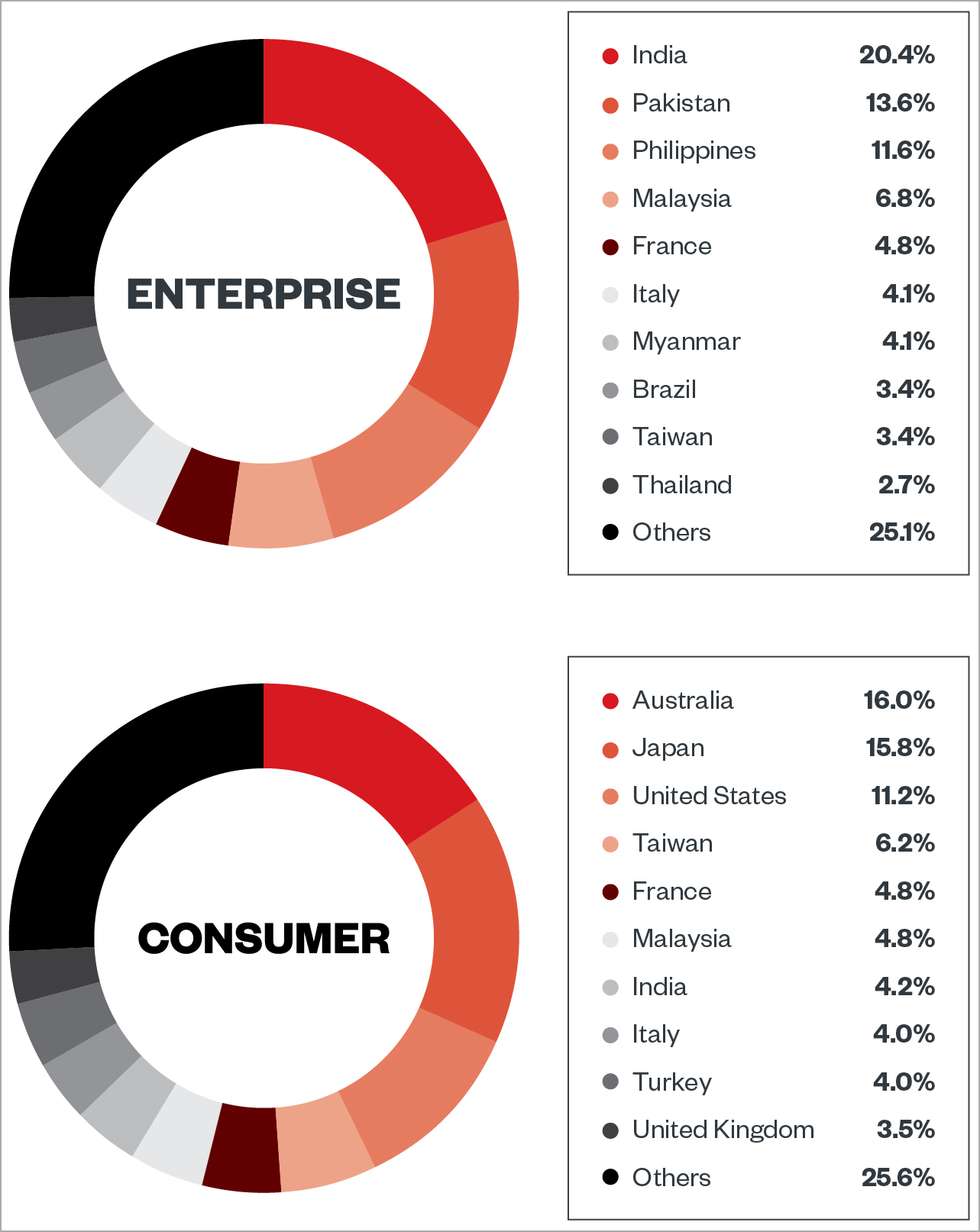

Avast, Ocak ve Kasım 2022 arasında müşterilerine yönelik 93.000 saldırıyı tespit edip durdurduğunu ve çoğu kurbanın ABD, İtalya, Brezilya ve Hindistan’da ikamet ettiğini söyledi.

Bu hafta Trend Micro, ViperSoftX’in hem tüketici hem de işletme sektörlerini hedeflediğini bildirdi; Avustralya, Japonya, Amerika Birleşik Devletleri, Hindistan, Tayvan, Malezya, Fransa ve İtalya, tespit edilen etkinliğin %50’sinden fazlasını oluşturuyor.

Analistlerin gözlemlerine göre, kötü amaçlı yazılım tipik olarak yazılım çatlakları, etkinleştiriciler veya anahtar oluşturucular olarak gelir ve zararsız görünen yazılımların içinde saklanır.

Genişletilmiş hedefler

Avast tarafından belgelenen sürümde VenomSoftX, Blockchain, Binance, Kraken, eToro, Coinbase, Gate.io ve Kucoin kripto cüzdanlarını hedef aldı.

Bununla birlikte, en son varyantta Trend Micro, aşağıdaki ek cüzdanlardan çalınan artırılmış işlevsellik tespit etti:

- cephanelik

- Atomik Cüzdan

- Binance

- Bitcoin

- Blok Akışı Yeşili

- Coinomi

- Delta

- elektrum

- Çıkış

- Koruma

- Jaxx Özgürlük

- Defter Canlı

- Trezor Köprüsü

- Coin98

- Coinbase

- Meta Maske

- şifreli

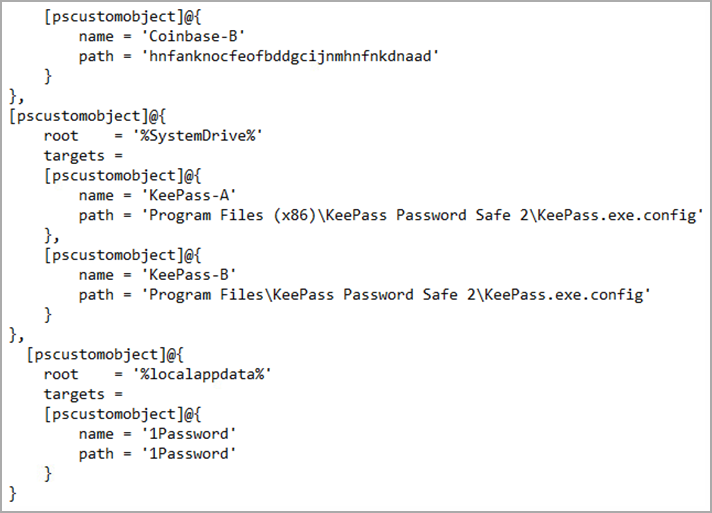

Trend Micro ayrıca, ViperSoftX’in tarayıcı uzantılarında depolanan verileri çalmaya çalışan iki parola yöneticisiyle, yani 1Password ve KeePass 2 ile ilişkili dosyaları kontrol ettiğini de bildiriyor.

Analistler, kötü amaçlı yazılımın CVE-2023-24055 için, saklanan şifrelerin düz metin biçiminde alınmasına izin veren bir istismar içerip içermediğini kontrol ettiler, ancak bu istismara dair herhangi bir kanıt bulamadılar.

Ancak Trend Micro, BleepingComputer’a, şifre yöneticilerinin tespit edilmesi halinde, tehdit aktörlerinin saldırının sonraki aşamalarında kötü niyetli faaliyetlerle onları hedef almasının mümkün olduğunu söyledi.

“Bu yazı yazıldığı sırada, kötü amaçlı yazılımın kodlarından, yapılandırma dosyalarından elde edilen verileri göndermek dışında toplayabileceğimiz net bir ayrıntı yoktu. Kodun KeePass bölümü, harici araştırmacıların raporlarında yoktu. , bu nedenle bunun daha sonraki bir ekleme olduğunu biliyoruz,” dedi Trend Micro, BleepingComputer’a.

“Ancak, bu bilgileri (cüzdanlar ve şifre yapılandırması) topladıktan sonra, eğer varsa C2’ye göndereceği açıktır.”

“Yine de incelediğimiz bir açı, başka işlevlerle ilerlemek için uzak işlevler olarak hizmet edecek başka bir kod/komut kümesini geri alma olasılığıdır (çünkü bir arka kapı gibi çalışabilme özelliğine sahiptir).

Daha iyi koruma

ViperSoftX’in yeni sürümü, güvenilir bir süreç bağlamında hedef sistemde yürütmek için herhangi bir alarm vermekten kaçınarak DLL yandan yüklemeyi kullanmaya başlayarak, çeşitli algılama önleme, analiz önleme ve gizlilik artırma özellikleri kullanır.

Kötü amaçlı yazılım, vardığında, bulaşma rutinine devam etmeden önce VMWare veya Process Monitor gibi belirli sanallaştırma ve izleme araçlarını ve Windows Defender ve ESET gibi antivirüs ürünlerini de kontrol eder.

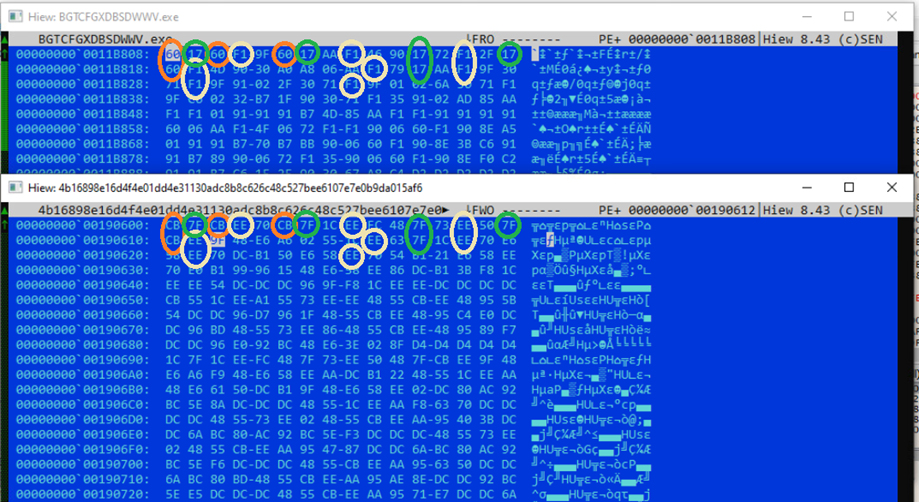

En ilginç olanı, kötü amaçlı yazılımın kodunu şifrelemek için “bayt eşlemeyi” kullanması, doğru haritayı çok daha karmaşık ve zaman alıcı hale getirmeden şifre çözme ve analiz yapmak için kabuk kodu baytlarının düzenini yeniden eşlemesidir.

Trend Micro, bildirilen raporda “Ayrıca, her yandan yükleyici DLL’sinin kendi yürütülebilir dosya ve bayt eşleme çiftine sahip olduğunu ve bir şifre çözme girişiminin, ViperSoftX ile ilgili başka bir yürütülebilir dosyayla birlikte kullanılması durumunda yanlış şekilde yeniden düzenlenmiş bir kabuk kodu döndürdüğünü bulduk” diye açıklıyor.

“Bu, doğru bayt eşlemesini içerdiğinden, doğru DLL olmadan kabuk kodunun şifresinin çözülmemesini sağlar.”

Son olarak ViperSoftX, web tarayıcılarında C2 altyapı analizini ve kötü amaçlı trafik tespitini zorlaştıran yeni bir iletişim engelleyici içerir.