Vietnam kökenli olduğundan şüphelenilen bir tehdit aktörünün, en az Mayıs 2023'ten bu yana değerli verileri toplamak için tasarlanmış kötü amaçlı yazılımlarla birçok Asya ve Güneydoğu Asya ülkesindeki kurbanları hedef aldığı gözlemlendi.

Cisco Talos, kümeyi bu adla takip ediyor Mercan Raider, bunu finansal amaçlı olarak tanımlıyor. Kampanyanın hedefleri arasında Hindistan, Çin, Güney Kore, Bangladeş, Pakistan, Endonezya ve Vietnam yer alıyor.

Güvenlik araştırmacıları Chetan Raghuprasad ve Joey Chen, “Bu grup, kurbanların kimlik bilgilerini, finansal verilerini ve iş ve reklam hesapları da dahil olmak üzere sosyal medya hesaplarını çalmaya odaklanıyor” dedi. “Veri yükü olarak Quasar RAT'ın özelleştirilmiş bir çeşidi olan RotBot'u ve XClient hırsızını kullanıyorlar.”

Grup tarafından kullanılan diğer ticari amaçlı kötü amaçlı yazılımlar, uzaktan erişim truva atları ile AsyncRAT, NetSupport RAT ve Rhadamanthys gibi bilgi çalan yazılımların bir kombinasyonundan oluşuyor.

Ducktail, NodeStealer ve VietCredCare gibi çeşitli hırsız kötü amaçlı yazılım aileleri, daha fazla para kazanmak amacıyla hesapların kontrolünü ele geçirmek üzere konuşlandırıldı.

Modus operandi, çalınan bilgilerin kurban makinelerden sızdırılması için Telegram'ın kullanılmasını ve bu bilgilerin daha sonra yasadışı gelir elde etmek için yeraltı pazarlarında alınıp satılmasını içeriyor.

Araştırmacılar, “CoralRaider operatörleri Vietnam'da bulunuyor ve Telegram C2 bot kanallarındaki aktör mesajlarına ve botlarını, PDB dizelerini ve yük ikili dosyalarında sabit kodlanmış diğer Vietnamca kelimeleri adlandırmadaki dil tercihlerine dayanıyor” dedi.

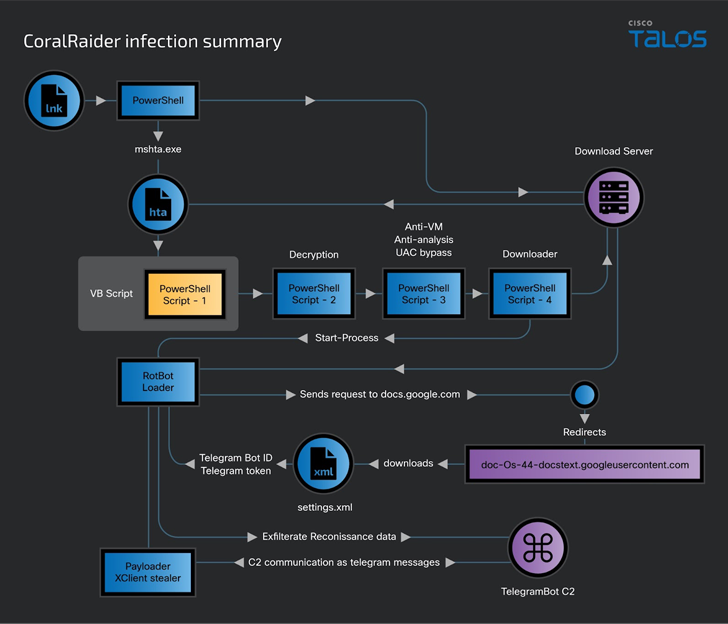

Saldırı zincirleri bir Windows kısayol dosyası (LNK) ile başlıyor ancak bu dosyaların hedeflere nasıl dağıtıldığı konusunda şu an için net bir açıklama bulunmuyor.

LNK dosyasının açılması durumunda, saldırgan tarafından kontrol edilen bir indirme sunucusundan bir HTML uygulaması (HTA) dosyası indirilir ve yürütülür; sunucu da gömülü bir Visual Basic komut dosyasını çalıştırır.

Komut dosyası, anti-VM ve anti-analiz kontrollerini gerçekleştirmekten, Windows Kullanıcı Erişim Denetimini (UAC) atlatmaktan, Windows ve uygulama bildirimlerini devre dışı bırakmaktan ve RotBot'u indirip çalıştırmaktan sorumlu olan diğer üç PowerShell komut dosyasının şifresini çözer ve sırayla yürütür.

RotBot, bir Telegram botuyla bağlantı kuracak ve XClient hırsızı kötü amaçlı yazılımını alıp bellekte çalıştıracak şekilde yapılandırılmıştır; sonuçta Brave, Cốc Cốc, Google Chrome, Microsoft Edge, Mozilla Firefox gibi web tarayıcılarından çerezlerin, kimlik bilgilerinin ve finansal bilgilerin çalınmasını kolaylaştırır. ve Opera; Discord ve Telegram verileri; ve ekran görüntüleri.

XClient ayrıca kurbanların Facebook, Instagram, TikTok ve YouTube hesaplarından veri çekip, Facebook işletmeleri ve reklam hesaplarıyla ilişkili ödeme yöntemleri ve izinler hakkında ayrıntıları toplayacak şekilde tasarlandı.

Araştırmacılar, “RotBot, tehdit aktörünün bu kampanya için özelleştirdiği ve derlediği Quasar RAT istemcisinin bir çeşididir” dedi. “[XClient] eklenti modülü ve uzaktan yönetim görevlerini gerçekleştirmek için çeşitli modüller aracılığıyla kapsamlı bilgi çalma yeteneğine sahiptir.”

Bu gelişme, Bitdefender'ın, Rilide, Vidar, IceRAT gibi çeşitli bilgi hırsızlarını ve Nova Stealer olarak bilinen yeni bir katılımcıyı harekete geçirmek için üretken AI araçlarını çevreleyen vızıltıdan yararlanan Facebook'taki bir kötü amaçlı reklamcılık kampanyasının ayrıntılarını açıklamasıyla ortaya çıktı.

Saldırının başlangıç noktası, tehdit aktörünün mevcut bir Facebook hesabını ele geçirmesi ve Google, OpenAI ve Midjourney'in iyi bilinen yapay zeka araçlarını taklit edecek şekilde görünümünü değiştirmesi ve platformda sponsorlu reklamlar yayınlayarak erişim alanını genişletmesidir.

Bunlardan biri, Midjourney'in 8 Mart 2023'te kapatılmadan önce 1,2 milyon takipçisi varmış gibi davranan sahte sayfadır. Sayfayı yöneten tehdit aktörleri çoğunlukla Vietnam, ABD, Endonezya, İngiltere ve Avustralya'dandı.

Romen siber güvenlik şirketi, “Kötü amaçlı reklam kampanyaları Meta'nın sponsorlu reklam sistemi aracılığıyla muazzam bir erişime sahip ve aktif olarak Almanya, Polonya, İtalya, Fransa, Belçika, İspanya, Hollanda, Romanya, İsveç ve diğer ülkelerdeki Avrupalı kullanıcıları hedefliyor.” dedi.