Vietnam kamu şirketleri, adı verilen yeni bir arka kapı açan devam eden bir kampanyanın parçası olarak hedef alındı. SPEKTRALİPER.

Elastic Security Labs Cuma günü yayınlanan bir raporda, “SPECTRALVIPER, PE yükleme ve enjeksiyon, dosya yükleme ve indirme, dosya ve dizin manipülasyonu ve belirteç kimliğine bürünme yetenekleri getiren, büyük ölçüde gizlenmiş, daha önce açıklanmayan bir x64 arka kapısıdır.”

Saldırılar, APT32, Canvas Cyclone (eski adıyla Bismuth), Cobalt Kitty ve OceanLotus olarak bilinen Vietnamlı bir tehdit grubuyla örtüşen REF2754 olarak izlediği bir aktöre atfedildi.

Meta, Aralık 2020’de bilgisayar korsanlığı ekibinin faaliyetlerini CyberOne Group adlı bir siber güvenlik şirketine bağladı.

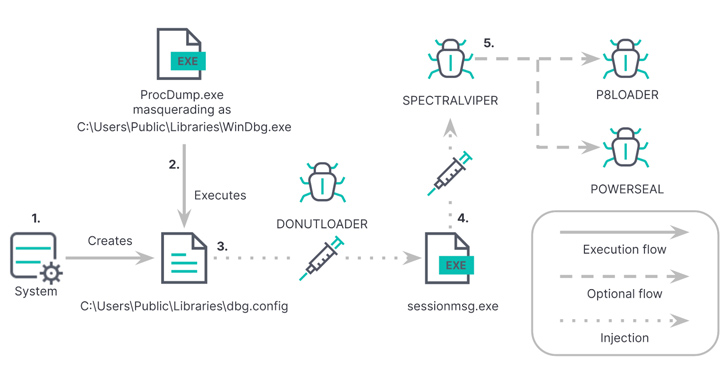

Elastic tarafından ortaya çıkarılan en son bulaşma akışında, SysInternals ProcDump yardımcı programı, SPECTRALVIPER ve P8LOADER veya POWERSEAL gibi diğer kötü amaçlı yazılımları yüklemek üzere yapılandırılan DONUTLOADER içeren imzasız bir DLL dosyasını yüklemek için kullanılır.

SPECTRALVIPER, aktör tarafından kontrol edilen bir sunucuyla iletişim kurmak için tasarlanmıştır ve analize direnmek için kontrol akışı düzleştirme gibi karartma yöntemlerini benimserken diğer komutları da bekler.

C++ ile yazılmış P8LOADER, bir dosyadan veya bellekten isteğe bağlı yükleri başlatma yeteneğine sahiptir. Ayrıca, sağlanan PowerShell betiklerini veya komutlarını çalıştırmak için donatılmış POWERSEAL adlı, amaca yönelik oluşturulmuş bir PowerShell çalıştırıcısı da kullanılır.

REF2754’ün, PHOREAL (namı diğer Rizzo) olarak adlandırılan bir sömürü sonrası implant yerleştirmek için öncelikle Vietnamlı varlıkları hedef aldığı bilinen REF4322 adlı başka bir grupla taktiksel ortaklıkları paylaştığı söyleniyor.

Bağlantılar, “hem REF4322 hem de REF2754 etkinlik gruplarının, Vietnam devletine bağlı bir tehdit tarafından planlanan ve yürütülen kampanyaları temsil ettiği” olasılığını artırdı.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlama

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Bulgular, REF2924 adlı saldırı setinin, uzak bir sunucuyla iletişim kurmak ve ağ güvenlik kontrollerini atlamak için DNS sorguları kullanan SOMNIRECORD adlı başka bir kötü amaçlı yazılım parçasına bağlanmasıyla geldi.

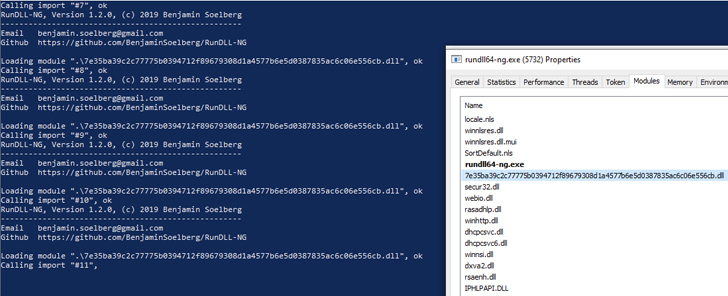

NAPLISTENER gibi SOMNIRECORD, yeteneklerini geliştirmek için mevcut açık kaynak projelerinden yararlanarak, virüslü makine hakkında bilgi almasını, çalışan tüm işlemleri listelemesini, bir web kabuğunu dağıtmasını ve sistemde halihazırda bulunan herhangi bir yürütülebilir dosyayı başlatmasını sağlar.

Şirket, “Saldırganın açık kaynak projelerini kullanması, mevcut araçları kendi özel ihtiyaçlarına göre özelleştirmek için adımlar attığını ve ilişkilendirme girişimlerine karşı koymaya çalışıyor olabileceğini gösteriyor” dedi.