Araştırmacılar, Vidar Stealer’ı çeşitli etkinlikler aracılığıyla teslim eden sahte bir KMSPico aktivatör aracını içeren bir saldırı tespit etti.

Saldırı, Windows Defender’ı devre dışı bırakmak ve kabuk kodu aracılığıyla Vidar yükünün şifresini çözmek için Java bağımlılıklarından ve kötü amaçlı bir AutoIt komut dosyasından yararlandı.

Kullanıcı KMSPico için bir web araması gerçekleştirdi ve en üstteki sonuca göz attı (kmspico[.]Windows için “evrensel etkinleştirici” olarak pazarlanan ancak artık sürdürülmediği anlaşılan bir sürüm.

Site, Cloudflare Turnikesinin arkasında barındırılmaktadır ve sayfayı ve son yükü otomatik web tarayıcılarından gizlemeye yönelik bir taktik olan son Zip paketini indirmek için insan girişi gerektirir.

Kötü Amaçlı Paket

ZIP arşivi, Java bağımlılıklarını ve kötü amaçlı çalıştırılabilir Setuper_KMS-ACTIV.exe dosyasını içerir.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

Yürütülebilir dosya başlatıldığında javaw.exe başlar, Windows Defender’da davranış izlemeyi devre dışı bırakır ve Flour.pif adlı AutoIt ile birlikte “x” adlı kötü amaçlı AutoIt komut dosyasını bırakır.

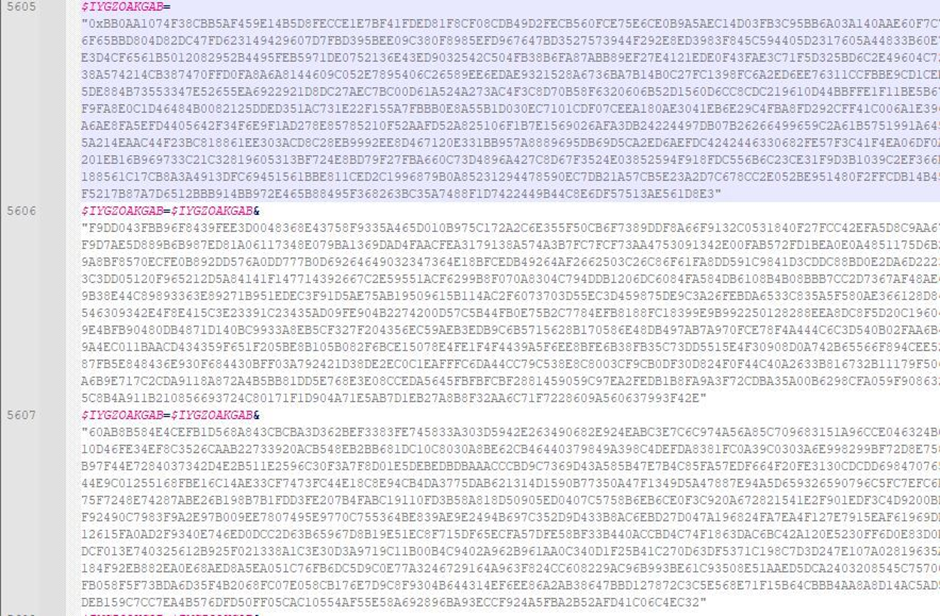

AutoIt betiği, mevcut çalışan AutoIt işlemine eklenecek şifrelenmiş Vidar yükünü içerir.

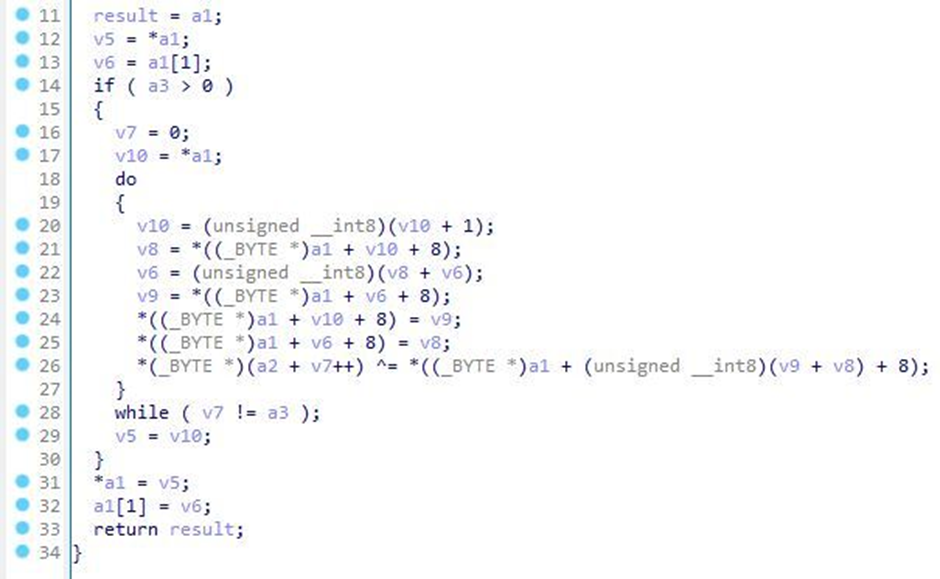

Kabuk kodu, kötü amaçlı AutoIt betiğindeki sabit kodlanmış bir anahtar tarafından gizlenen RC4 şifre çözme algoritmasını kullanarak Vidar yükünün şifresinin çözülmesinden sorumludur.

Komuta Kontrol Altyapısı

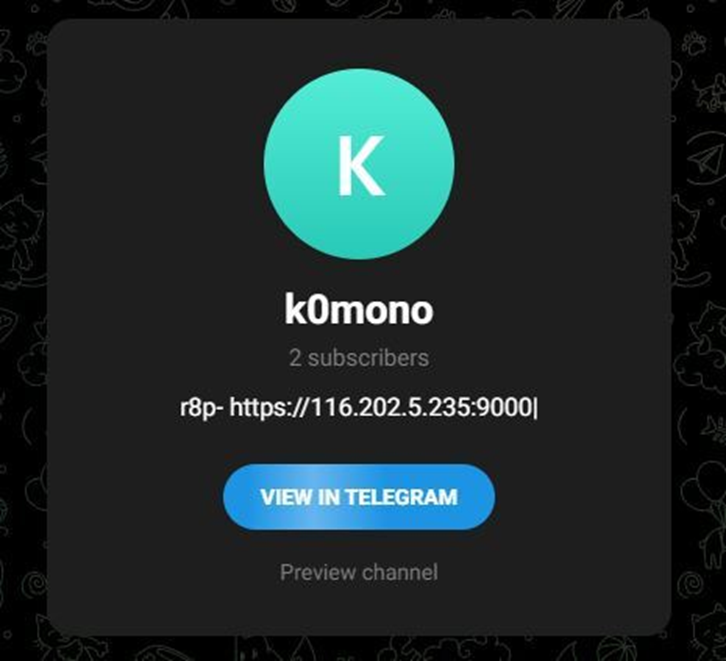

Vidar Stealer, C2 IP adresini saklamak için Dead Drop Resolver (DDR) için Telegram’ı kullanıyor.

Tehdit aktörleri, meşru harici web hizmetlerinde komuta ve kontrol (C2) bilgilerini barındırmak için bir ölü bırakma çözümleyicisi kullanır. Sitelerde ve Telegram ve Stealer gibi popüler uygulamalarda yayınlanan içeriklerin içine alan adlarını veya IP adreslerini yerleştirirler ve sıklıkla gizlerler, böylece C2 altyapısını gizlerler.

Yanıt

eSentire’ın 7/24 SOC Siber Analistleri ekibi, etkilenen ana bilgisayarı izole etti ve müşteriyi şüpheli faaliyetler konusunda bilgilendirerek ek destek ve iyileştirme sağladı.

Bu olay bize, kötü amaçlı yazılım yüklü uygulamaların, özellikle de gri yazılım korsanlığı araçlarının, web arama sonuçları arasında açıkça gizlendiğini hatırlatıyor. Bu tür tehditlere karşı korunmak için kullanıcı farkındalığının önemini vurguluyor.

Kötü amaçlı yazılım dağıtım vektörü olarak sahte bir KMSpico etkinleştirme aracının kullanılması, yasa dışı yazılım etkinleştiricilerinden kaçınmanın ve tüm yazılımların meşru kaynaklardan elde edilmesini sağlamanın önemini vurgulamaktadır.

Windows Defender’ı devre dışı bırakmak için Java bağımlılıklarından ve kötü amaçlı bir AutoIt komut dosyasından yararlanan saldırı, bu tür kötü niyetli etkinlikleri tespit etmek ve önlemek için güncel güvenlik yazılımı bulundurmanın ve ek savunma katmanları uygulamanın gerekliliğinin altını çiziyor.

Öneriler

eSentire’ın Tehdit Yanıt Birimi (TRU), kuruluşunuzun Vidar Stealer kötü amaçlı yazılımına karşı korunmasına yardımcı olmak için aşağıdaki kontrollerin uygulanmasını önerir:

- Tüm cihazların Uç Nokta Tespit ve Yanıt (EDR) çözümleriyle korunduğunu doğrulayın.

- Çalışanlarınızı tehdit ortamında ortaya çıkan tehditler konusunda eğiten ve bilgilendiren bir Kimlik Avı ve Güvenlik Farkındalığı Eğitimi (PSAT) programı uygulayın.

- Çalışanlarınızı web tarayıcılarının şifre depolama özellikleri yerine şifre yöneticilerini kullanmaya teşvik edin. Mümkün olduğunda ana şifreleri kullanın.

Kuruluşlar, tetikte kalarak ve bu tavsiyeleri takip ederek, sürekli gelişen tehdit ortamına karşı kendilerini daha iyi koruyabilirler.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo