Güvenlik araştırmacıları, kötü amaçlı yazılım geliştiricisinin yükseltilmiş özelliklere sahip yeni bir ana sürüm yayınlamasının ardından Vidar Stealer enfeksiyonlarının muhtemelen artacağı konusunda uyarıyorlar.

Geliştiricinin bu ay yaptığı duyuruya göre Vidar 2.0, C dilinde yeniden yazıldı, çok iş parçacıklı veri çalmayı destekliyor, Chrome’un uygulamaya bağlı şifrelemesini atlıyor ve daha gelişmiş kaçınma mekanizmaları içeriyor.

Infostealer kötü amaçlı yazılımı, tarayıcılardan ve diğer uygulamalardan şifreler, kredi kartı bilgileri ve kripto para birimi cüzdan bilgileri dahil olmak üzere verileri çalma konusunda uzmanlaşmıştır.

Kaynak: Trend Micro

Vidar 2.0’ın piyasaya sürülmesi, sahadaki bir diğer büyük oyuncu olan Lumma Stealer’ın, ana operatörlerine karşı yürüttüğü kişisel bilgileri ifşa etme kampanyasının ardından faaliyetlerinde hızlı bir düşüş gösterdiği bir zamana denk geliyor.

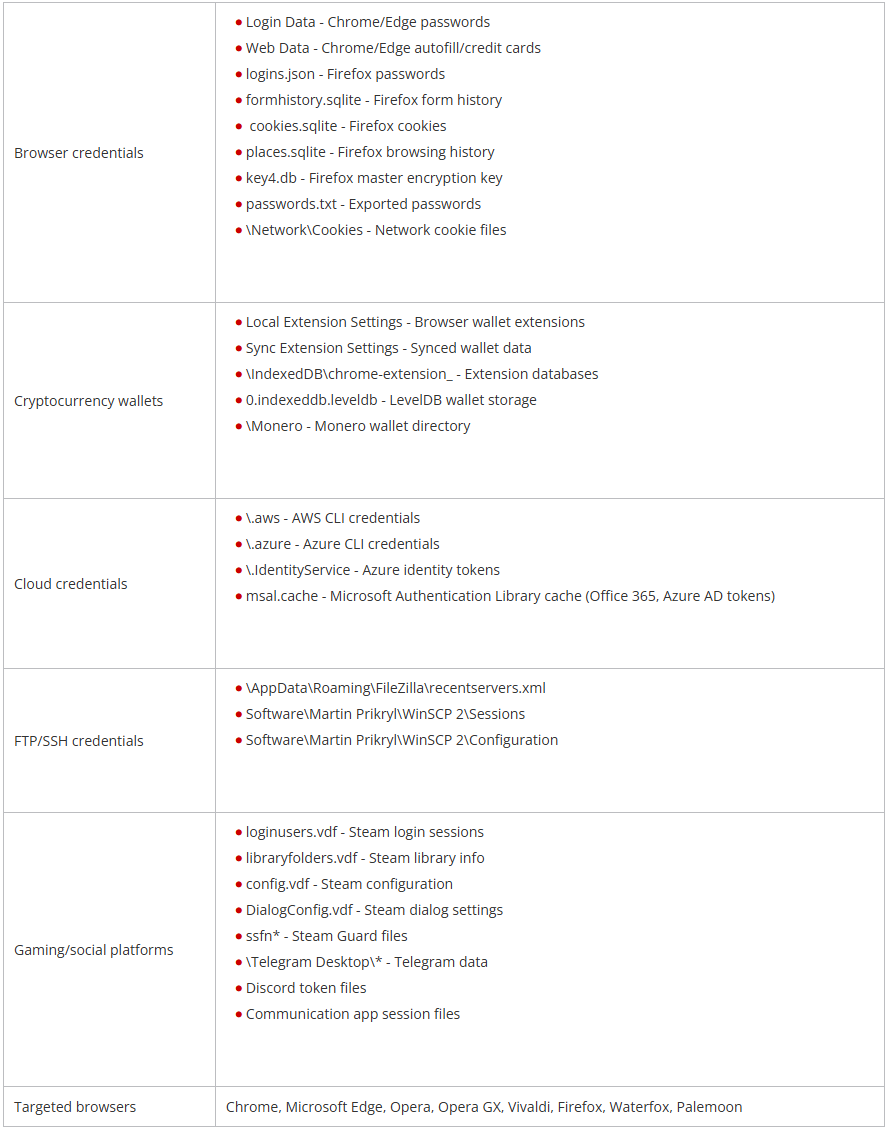

Vidar 2.0, tarayıcı çerezleri ve otomatik doldurma, kripto para birimi cüzdan uzantıları ve masaüstü uygulamaları, bulut kimlik bilgileri, Steam hesapları, Telegram ve Discord verileri dahil olmak üzere geniş bir veri yelpazesini hedefler.

Kaynak: Trend Micro

Trend Micro araştırmacılarının hazırladığı bir rapora göre Vidar etkinliği, aşağıdaki önemli noktaları içeren ikinci ana sürümünün yayınlanmasından bu yana artış gösterdi:

- Artık daha az bağımlılığa dayanan ve çok daha küçük bir ayak iziyle daha iyi ham performansa sahip olan C++’tan C’ye yeniden yazmayı tamamlayın.

- Toplama işlemini paralel hale getirmek ve bekleme süresini azaltmak için veri çalan çalışan iş parçacıklarının aynı anda oluşturulduğu çok iş parçacıklı CPU desteği.

- Hata ayıklayıcı tespiti, zamanlama kontrolleri, çalışma süresi ve donanım profili oluşturma dahil olmak üzere kapsamlı anti-analiz kontrolleri.

- Builder, yoğun kontrol akışı düzleştirme ve sayısal durum makinesi anahtarı yapılarıyla polimorfizm seçenekleri sunarak statik algılamayı daha da zorlaştırır.

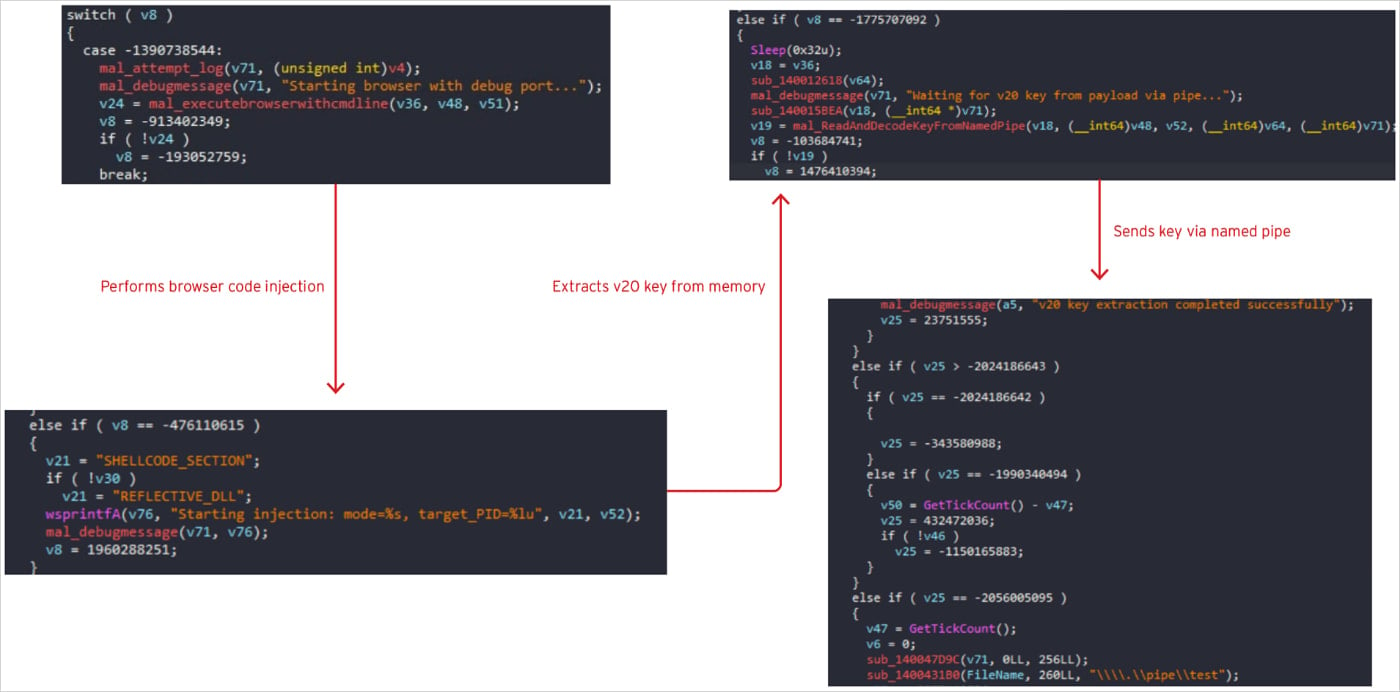

- Bellek enjeksiyon teknikleri aracılığıyla Chrome’un Uygulamaya Bağlı şifreleme korumasından kaçınılması.

Trend Micro, “Kötü amaçlı yazılım ayrıca tarayıcıları hata ayıklama etkinken başlatan ve kabuk kodu veya yansıtıcı DLL enjeksiyonu kullanarak kötü amaçlı kodu doğrudan çalışan tarayıcı işlemlerine enjekte eden gelişmiş bir teknik kullanıyor” diye açıklıyor.

“Enjekte edilen veri, şifreleme anahtarlarını doğrudan tarayıcı belleğinden çıkarıyor, ardından disk yapıtlarını önlemek için çalınan anahtarları adlandırılmış kanallar aracılığıyla ana kötü amaçlı yazılım sürecine geri gönderiyor.”

“Bu yaklaşım, anahtarları depolama alanından şifresini çözmeye çalışmak yerine aktif bellekten çalarak Chrome’un AppBound şifreleme korumalarını atlayabilir.”

Kaynak: Trend Micro

Chrome’un Temmuz 2024’te kullanıma sunulan AppBound şifrelemesi, zaman içinde birden fazla bilgi hırsızı kötü amaçlı yazılım ailesi tarafından aşıldı.

Vidar 2.0, virüslü makinede erişebildiği tüm verileri topladıktan sonra ekran görüntülerini yakalıyor, her şeyi paketliyor ve bunları Telegram botları ve Steam profillerinde saklanan URL’leri içeren teslimat noktalarına gönderiyor.

Trend Micro araştırmacıları, Vidar 2.0’ın 2025’in 4. çeyreğine kadar kampanyalarda daha yaygın hale gelmesini bekliyor, çünkü “kötü amaçlı yazılımın teknik yetenekleri, 2018’den bu yana kanıtlanmış geliştirici geçmişi ve rekabetçi fiyatlandırması, onu Lumma Stealer’ın hakim pazar konumunun muhtemel halefi olarak konumlandırıyor.”

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.