Victoria’s Secret, küresel olarak tanınan iç çamaşırı ve moda perakendecisi, ABD e-ticaret web sitesini çevrimdışı aldı ve onaylanmış bir şekilde bazı mağaza içi hizmetleri sınırladı. siber güvenlik olayı. Ayrıntılar seyrek kalırken, yanıtın doğası ve ölçeği bir Potansiyel veri ihlali veya siber saldırı Hem dijital hem de fiziksel perakende operasyonlarını etkiliyor.

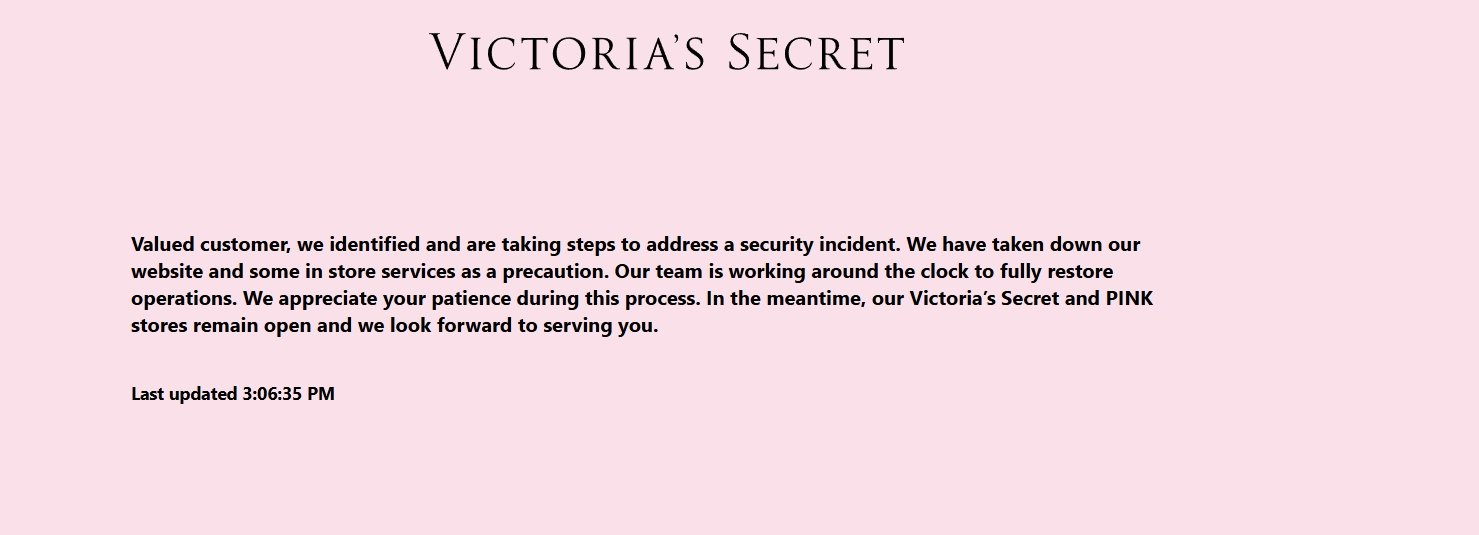

Akşamı 28 Mayıs 2025Victoria’s Secret ABD web sitesine erişmeye çalışan kullanıcılar boş bir sayfa veya işlevsel olmayan içerikle karşılaştılar. Ertesi sabah, marka, kesinti süresinin bir Güvenlik ile ilgili etkinlik Ve bu soruşturmalar devam ediyordu.

Şirket yaptığı açıklamada, “Bir güvenlik olayını ele almak için belirledik ve adımlar attık” dedi. “Önlem olarak, analizimize devam ederken bazı çevrimiçi ve mağaza içi hizmetler geçici olarak kullanılamıyor.”

Teknik ve Operasyonel Etkiler

Belirli saldırı vektörleri açıklanmamış olsa da, Semptomlar olası uzlaşmaları göstermektedir aşağıdakiler dahil kritik altyapı

- Web sitesi barındırma veya içerik dağıtım ağları (CDN’ler)

- Ödeme ve İşlem İşleme Platformları

- Müşteri Kimliği ve Sadakat Yönetim Sistemleri

Ayrıca, birden fazla rapor belirli olduğunu göstermektedir Mağaza içi yetenekleri – dijital arama, sadakat geri kazanımları ve arka uç sipariş işleme dahil – aralıklı olarak bozuldu. Bu, olayın sahip olabileceğine işaret ediyor Merkezi API’lere veya bulut hizmetlerine dokundu Victoria’s Secret’ın çok kanal ekosisteminde paylaşıldı.

Tehdit peyzaj bağlamı

Bu olay daha geniş bir artışla uyumludur Perakende hedefli siber saldırılar Çeyrek 2025’te gözlemlenir, özellikle de şunları içerir:

- Hizmet Olarak Fidye Yazılımı (RAAS) Sendikasyonlar

- İlk Erişim Komisyoncuları (IABS) Karanlık Web Forumlarında Meyveden Geri Tahmin Edilmiş Perakende Altyapı Satış

- Kimlik Bilgisi Dolması Saldırıları Moda sadakat programlarında yeniden kullanılan şifreleri kullanma

Victoria’s Secret gibi yüksek değerli hedefler büyük miktarlarda Şahsen Tanımlanabilir Bilgiler (PII) – Faturalandırma adreslerinden ve satın alma geçmişlerinden kaydedilen ödeme yöntemlerine kadar – onları gasp ve yeniden satış için adaylar haline getirir.

Araştırma altındaki potansiyel senaryolar

Etkinliği izleyen güvenlik analistleri, birkaç makul senaryo olduğunu göstermektedir:

1. Fidye yazılımı dağıtım

Saldırganlar, yanlış yapılandırılmış bir VPN, kimlik avı e -postası veya maruz kalan bulut hizmeti ve arka uç sistemlerinde dağıtılmış fidye yazılımları aracılığıyla erişim kazanabilirdi. Emsal: Moveit transferi, perakendecilikte klop saldırıları.

2. E-ticaret platformu uzlaşması

Ödeme ağ geçidi, web uygulama katmanı (örn. Magento/Shopify entegrasyonları) veya API uç noktalarının ihlali hem web sitesi kesintilerini hem de mağaza içi kesintileri açıklayabilir.

3. Tedarik zinciri saldırısı

Envanter, yerine getirme veya sadakat programlarını ele alan üçüncü taraf satıcılar, Victoria’nın sırrını uzatma ile etkileyerek tehlikeye atılmış olabilir.

Müşteriler ve paydaşlar için risk

Şirket, müşteri verilerinin maruz kaldığını onaylamamış olsa da, riskler önemsiz değildir:

- Mali sahtekarlık Hasat edilen kart verilerini veya kimlik bilgilerini kullanma

- Hesap Takipleri (ATO) çalınan giriş oturumlarından veya çerezlerden

- Kimlik avı kampanyaları Klonlanmış e -postaları veya sahte kurtarma bağlantılarını kullanma

Müşteriler banka faaliyetlerini izlemek, şifreleri değiştirmek ve şüpheli “destek” iletişimiyle etkileşim kurmaktan kaçınmak için uyarılmalıdır.

Yanıt ve muhafaza

Victoria’nın Sırrı:

- Altyapısının devre dışı bırakılmış kısımları

- ENGRACTED Üçüncü Taraf Siber Güvenlik Adli Tıp

- Bilgilendirilmiş kolluk kuvvetleri ve veri maruziyeti onaylanırsa düzenleyici organları bilgilendirmesi beklenmektedir (örn. FTC, CCPA uyumluluğu)

Hizmet restorasyonu için tahmini zaman sağlanmamıştır.

Siber güvenlik topluluğu için dersler

1. Perakende siber hijyen saldırının sofistike eşleşmesi gerekiyor

Moda endüstrisinin dijital dönüşümü güvenlik modernizasyonunu geride bıraktı. Sadakat uygulamaları, çok kanallı ödemeler ve bulut anadili sistemlerle, saldırı yüzeyi geniş-ve genellikle belirtilmiştir.

2. API ve SaaS entegrasyonlarında görünürlük çok önemlidir

Perakendeciler büyük ölçüde üçüncü taraf hizmetlerine güveniyor. Sağlam API izleme ve üçüncü taraf risk yönetimi olmadan, olaylar birbirine bağlı platformlarda sessizce yükselebilir.

3. Sıfır güven isteğe bağlı değil

Arka uç sistemlerinin, özellikle halka maruz kalanlar (örneğin, giriş, ödeme, sepet API’leri) korumak, katı kimlik uygulama, anomali algılama ve otomatik erişim kontrolü gerektirir.

Victoria’s Secret’daki bu olay, Marka büyüklüğü siber riskten bağışıklık sunmaz. Düşmanlar araçlarını ve fidye yazılımı gruplarını iki katına çıkardıkça, perakende kuruluşlar Siber güvenliği operasyonel bir zorunluluk olarak ele almaksadece bir BT endişesi değil.

Siber güvenlik ekipleri bu davayı yakından izlemeli ve bunu tekrar gözden geçirme fırsatı olarak almalıdır. Olay Yanıtı Oyun Kitaplarıdenetim grafik konfigürasyonlarını (son Microsoft Research’te görüldüğü gibi) denetleyin ve bulut duruş yönetimi araçlarını değerlendirin.

Bilgi güvenliği uzmanı, şu anda risk altyapı uzmanı ve araştırmacı olarak çalışmaktadır.

15 yıllık risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları.