Graz Technology Üniversitesi’ndeki araştırmacılar, çığır açan bir yazılım tabanlı yan kanal saldırısı ortaya çıkardılar, ÇekirdekLinux çekirdek veri yapılarında zamanlama varyanslarını kullanan.

Donanıma bağımlı saldırılardan farklı olarak, Kernelsnitch karma tabloları, radix ağaçlarını ve kırmızı siyah ağaçları hedefler, bu da github’da yayınlanan bir araştırmacının raporuna göre, olgunlaşmamış saldırganların izole süreçler arasında hassas verileri sızdırmasını sağlar.

Güvenlik Açığı: Çekirdek Veri Yapıları Sessiz Sızıntılar

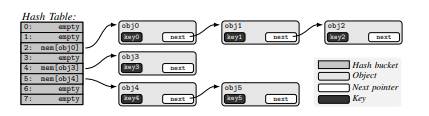

İşletim sistemleri, kullanıcı-uzay kilitleri, zamanlayıcılar ve süreçler arası iletişim (IPC) için meta verileri yönetmek için karma tablolar ve ağaçlar gibi dinamik veri yapılarına dayanır.

Kernelsnitch kritik bir mimari gözetimden yararlanır: bu yapılara erişmek için gereken süre doluluklarına bağlıdır (eleman sayısı).

Syscall yürütme sürelerini ölçerek, saldırganlar doluluk seviyelerini çıkarır ve sırlar çıkarır.

Kernelsnitch Nasıl Çalışır?

- Zamanlama ölçümü: Saldırganlar çekirdek yapılarıyla etkileşime giren syscall’ları (örn. Futex, msgget) tetikler.

- Doluluk Çıkarımı: Daha uzun Syscall süreleri, yinelemeli aramalar nedeniyle daha yüksek doluluk olduğunu gösterir (örneğin, karma kovalardaki bağlantılı listelerin geçilmesi).

- Amplifikasyon: Minimal zamanlama farklılıkları (8 CPU döngüsü kadar düşük) önbellek atma (cpu önbellekleri, bellek gecikmesini şiddetlendirmek için yıkama) veya yapı manipülasyonu (yapay olarak şişiren) yoluyla büyütülür.

Üç gerçek dünya istismarı gösterildi

1. Gizli kanal (580 kbit/s şanzıman)

Kötü niyetli süreçler karma kova doluluk modunu modüle ederek iletişim kurar. Intel i7-1260p’de Kernelsnitch, FUTEX alt sistemini kullanarak% 2.8 hata oranları ile 580 kbit/s elde etti.

2. Çekirdek Yığın İşaretçi Sızıntısı

Hash çarpışmalarını zorlayarak, saldırganlar karma işlevlerde kullanılan gizli çekirdek adresleri (örn. MM_struct) çıkarırlar. Bu, ayrıcalık artışı için hassas yığın manipülasyonunu sağlar, 65 saniyenin altında sızan işaretçiler.

3. Web sitesi parmak izi (% 89 doğruluk)

Web sayfası yükleri sırasında Firefox’un FUTEX etkinliğini izlemek benzersiz zamanlama parmak izleri oluşturdu. Bir evrişimsel sinir ağı (CNN), AHREFS Top 100 listesinden% 89.5 F1 skoru ile tespit edildi.

Kernelsnitch neden önemlidir?

- Donanım-agnostik: Spectre veya erimenin aksine, Kernelsnitch, donanım hafifletmelerini atlayarak yazılım tasarım kusurlarını kullanır.

- Geniş etki: Dinamik çekirdek yapıları kullanan tüm büyük OS’ler savunmasızdır. Linux 5.15-6.8 üzerinde test edilmiştir.

- Gizli: Mevcut kum havuzlarından kaçan ayrıcalık veya paylaşılan bellek gerektirmez.

Azaltma zorlukları

Kernelsnitch’in düzeltmek temel değişiklikler gerektirir:

- Sabit zamanlı yapılar: Doluluk bağımlı operasyonları ortadan kaldırın (örneğin, en kötü durum geçiş adımlarını önceden hesaplayın).

- Ad alanı izolasyonu: Güvenlik alanlarında yapı paylaşımını kısıtlayın.

- Randomize karma: Hash fonksiyonlarındaki çekirdek adres girişlerini sersemletin.

Ortak yazar Lukas olarak ancak not et, “Sabit zaman kodlaması genel amaçlı çekirdekler için pratik değildir. Yamalara değil, mimari vardiyalara ihtiyacımız var. ”

Kernelsnitch, işletim sistemi güvenliğinde yaygın bir kör nokta ortaya koyar: yanlışlıkla yan kanallar yaratan performans optimizasyonları.

POC kodu zaten kamuya açıkken, geliştiriciler artımlı düzeltmeler üzerinde yapısal sertleşmeye öncelik vermelidir.

Çekirdek düzeyinde saldırılar sofistike büyüdükçe, temel tasarım paradigmalarını yeniden düşünmek acil hale gelir-sömürü azaltılmadan önce.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here